Why Zero Trust in the Cloud Stopped Being Optional

If you run anything serious in the cloud today, you’re already living in a world where the old “castle and moat” security model quietly broke down. VPNs, flat networks, implicit trust between services – all of that was designed for a time when your apps lived mostly in one place. Now you probably have workloads spread across at least one public cloud, maybe some SaaS platforms and often a leftover data center. In that context, zero trust em cloud computing deixa de ser buzzword e vira necessidade básica: o modelo assume que a rede é sempre hostil, que credenciais podem vazar e que cada acesso precisa ser verificado o tempo todo, não só na entrada do perímetro. Neste guia, vamos sair da teoria bonita do slide e chegar na implementação de zero trust na nuvem que realmente roda em produção, com comparações honestas entre abordagens centralizadas, “best-of-breed” e soluções nativas de cada provedor de cloud.

O que realmente significa Zero Trust em ambientes cloud

Zero Trust ficou tão popular que muita gente chama qualquer autenticação multifator de “arquitetura zero trust”. Na prática, o conceito é bem mais amplo. Em ambientes cloud, a ideia central é simples: não confiar em nenhum pedido de acesso só porque ele vem “de dentro” da rede ou de um IP conhecido. Cada requisição é avaliada com base em identidade, contexto, postura de segurança do dispositivo e políticas explícitas. Quando você move essa filosofia para zero trust em cloud computing, passa a tratar também seus microserviços, funções serverless, containers e até jobs de data pipeline como identidades que precisam ser autenticadas e autorizadas de forma granular. Isso implica revisar como você pensa redes, como emite tokens, como constrói políticas e até como organiza equipes. Em vez de um grande firewall de borda, você define controles perto do dado, do usuário e do serviço.

Princípios práticos em vez de definições acadêmicas

Teorias sobre Zero Trust existem aos montes, mas poucas ajudam na hora de desenhar um diagrama de arquitetura. Na prática, há alguns princípios que realmente orientam decisões de design em cloud. Primeiro, “nunca confie, sempre verifique”: cada requisição carrega identidade comprovável (tokens, certificados, chaves curtas) e é checada contra políticas atuais, não contra listas estáticas de IP. Segundo, “acesso mínimo por padrão”: permissões começam em zero e são adicionadas de forma pontual, com expiração sempre que possível. Terceiro, “verificação contínua”: não basta validar credenciais na conexão inicial; mudanças de contexto (dispositivo sem patch, login suspeito, salto de país) disparam reavaliações de sessão. E, por fim, “visibilidade end-to-end”: métricas, logs e trilhas de auditoria são tratados como partes da plataforma de segurança zero trust cloud, não como “coisas de observabilidade” desconectadas.

Os principais modelos de Zero Trust na nuvem hoje

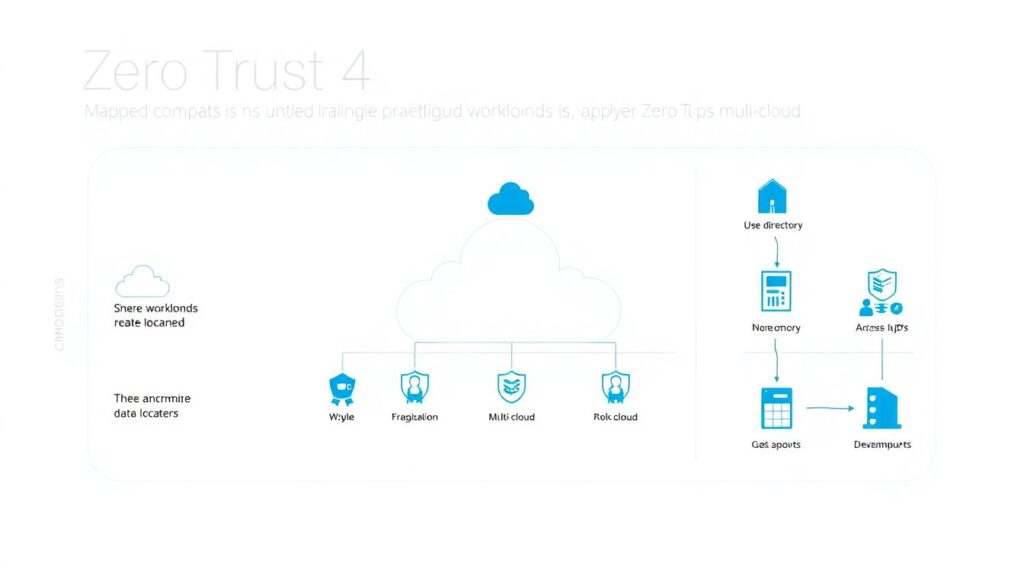

Quando as empresas começam a desenhar soluções zero trust para empresas em ambientes cloud, normalmente surgem três caminhos concorrentes na mesa de arquitetura. O primeiro é abraçar ao máximo os serviços nativos do provedor de nuvem, montando um ecossistema “tudo em casa”. O segundo é apostar em uma solução de plataforma unificada de terceiros que promete cuidar do acesso de usuários, aplicações e APIs em vários clouds ao mesmo tempo. O terceiro é o modelo “best-of-breed”, com peças especializadas para identidade, rede, proteção de endpoints e gestão de chaves, costuradas por equipes internas. Nenhum deles é perfeito; cada caminho implica trade-offs em custo, velocidade de implementação, profundidade de controle e dependência de fornecedor. Comparar esses modelos com casos reais ajuda a reduzir a escolha a critérios objetivos, em vez de marketing.

Abordagem nativa de cloud: rápida, mas com amarras

Muita gente começa por aqui: se você está em AWS, Azure ou GCP, é tentador usar só o que o fornecedor oferece. Você combina identity and access management nativo, serviços de diretório, gateways de API, firewalls gerenciados, Secret Managers, serviços de postura de segurança e, quando possível, serviços de acesso privado a aplicações internas. O atrativo principal é velocidade de adoção e integração relativamente suave entre peças. Em termos de implementação de zero trust na nuvem, os provedores já trazem boas práticas prontas, como roles granulares, políticas baseadas em tags e integração forte com logs. O problema aparece quando a empresa roda em mais de um cloud ou mantém parte relevante on‑premise. As políticas tendem a se duplicar, identidades se fragmentam e fica difícil manter coerência de “menor privilégio” entre ambientes, sem falar no risco de lock-in quando você depende demais da forma específica daquele cloud pensar segurança.

Plataforma unificada de terceiros: coerência vs. profundidade

O segundo caminho ganha força em organizações que já têm ambientes multi‑cloud e muitos aplicativos SaaS. As plataformas comerciais de Zero Trust e SASE prometem uma camada única de controle: autenticação centralizada, acesso a aplicações web internas sem VPN, proxy de navegação com inspeção de tráfego, proteção de endpoints e, às vezes, até microsegmentação de cargas em cloud. Na teoria, você configura políticas em um painel e elas se aplicam de forma consistente a usuários, dispositivos e até workloads. Isso ajuda muito em auditorias, porque existe uma visão consolidada. O lado menos brilhante é que, para funcionar em profundidade, essas plataformas precisam se integrar bem com cada cloud, e nem sempre conseguem cobrir detalhes finos de IAM ou features mais recentes. Em alguns clientes grandes, o que se vê é um bom controle no topo (acesso de usuário e aplicações HTTP), mas um certo “buraco negro” na comunicação East-West entre microserviços, onde práticas de segurança zero trust em ambientes cloud acabam ficando pela metade.

Modelo best-of-breed: máximo controle, máxima complexidade

Por fim, há empresas que preferem montar sua própria combinação de ferramentas. Elas escolhem um IdP robusto com suporte a políticas adaptativas, adotam um mesh de serviços para autenticação mútua entre microserviços, usam soluções especializadas para segurança de APIs, gerenciam chaves com HSMs dedicados e constroem pipelines de infraestrutura como código que “carregam” as políticas de Zero Trust em cada deploy. É o caminho que oferece mais flexibilidade e aderência a requisitos específicos – por exemplo, setores regulados que precisam provar matematicamente a separação entre determinados tipos de dado e workloads. Porém, há custos evidentes: necessidade de engenheiros experientes, mais pontos de falha possíveis e um esforço de governança maior para garantir que essas peças realmente conversem entre si e não criem bolhas de configuração conflitantes.

Componentes essenciais de uma arquitetura Zero Trust em cloud

Apesar dessas diferenças de abordagem, quase toda arquitetura Zero Trust madura em cloud converge em um mesmo conjunto de blocos básicos. O primeiro é uma camada de identidade unificada, contemplando tanto usuários humanos quanto identidades de workload (serviços, jobs, funções). Sem isso, é impossível aplicar políticas coerentes. Em seguida, microsegmentação da rede, que vai muito além de VPCs: é segmentação lógica em níveis de aplicação, usando rótulos, identity-based policies e service meshes. Um terceiro bloco é a proteção de endpoints e dispositivos dos usuários, que ainda são vetor primário de ataque em cerca de 70% dos incidentes de violação de credenciais, segundo relatórios públicos de grandes fornecedores de segurança. Finalmente, você precisa de uma camada de visibilidade e resposta, capaz de correlacionar logs e sinais de risco para tomar ações automáticas, como derrubar sessões suspeitas ou revogar chaves comprometidas.

Bloco técnico: detalhando o fluxo de autenticação e autorização

Vamos a um exemplo um pouco mais concreto. Imagine um desenvolvedor acessando uma aplicação interna que roda em Kubernetes na nuvem. Primeiro, o usuário se autentica no IdP corporativo via SSO com MFA; o IdP emite um token OIDC com claims sobre o usuário (grupo, função, nível de risco da sessão). Esse token é repassado ao access proxy que protege a aplicação; antes de permitir o tráfego, o proxy checa políticas que incluem localização geográfica, horário, postura do dispositivo (verificada via integração com o agente de endpoint) e sensibilidade da aplicação. Se aprovado, o proxy injeta cabeçalhos de identidade e, em muitos casos, troca o token de usuário por um token de serviço com escopo limitado, que será aceito pelo backend. Dentro do cluster Kubernetes, um service mesh pode ainda exigir mTLS entre pods, usando certificados curtos emitidos por uma CA interna. Assim, mesmo que alguém consiga se infiltrar em um pod, não consegue se comunicar livremente com os demais sem identidade válida.

Comparando estratégias de rollout: big bang vs. incremental

Saber “como” fazer é só metade da conversa; a outra metade é “por onde começar” sem travar o negócio. Algumas organizações tentam a abordagem “big bang”, declarando um grande programa de transformação de segurança e redesenho total do ambiente. Outras optam por passos menores, segmentando por casos de uso ou domínios de negócio. A escolha muda muito o risco de ruptura. Em ambientes cloud, onde o ciclo de deploy é rápido e equipes de produto são sensíveis a qualquer atrito extra, começar pequeno costuma ser mais eficaz. Por outro lado, algumas empresas herdam uma infraestrutura tão fragmentada que pequenos incrementos não produzem ganhos perceptíveis; aí um redesenho mais ousado, ainda que arriscado, pode justificar o esforço. Comparar essas trajetórias com dados concretos ajuda a calibrar expectativas e a prever onde os gargalos organizacionais vão aparecer.

Abordagem “big bang”: quando ela realmente faz sentido

Empresas em processo de migração massiva para nuvem às vezes aproveitam esse momento para redesenhar a segurança do zero. Em um caso real em setor financeiro, um banco médio decidiu que nenhum sistema legará seria simplesmente “lift-and-shift”; todos passariam por reprojeto para aderir desde o início a uma arquitetura Zero Trust. A vantagem é que se evita carregar para o novo ambiente os vícios do antigo, como redes planas e contas compartilhadas. Em menos de 18 meses, eles conseguiram aposentar três VPNs legadas e consolidar mais de 400 aplicações internas sob um único proxy de acesso com autenticação forte. Porém, o custo foi alto: durante boa parte do projeto, times de desenvolvimento reclamaram de atrasos, houve mais de uma dezena de janelas de manutenção estendidas e, em alguns casos, funcionalidades foram temporariamente removidas por não se enquadrarem nas novas políticas. Esse caminho só funcionou porque a direção top‑down segurou a decisão, e porque havia um investimento consistente em automação de infraestrutura, sem a qual o projeto teria empacado.

Abordagem incremental: pilotar, medir, escalar

Na maioria das empresas, a estratégia que gera menos atrito é escolher alguns fluxos críticos e aplicar Zero Trust neles primeiro. Em um grupo de e-commerce com múltiplas marcas, o time de segurança começou por proteger o acesso remoto de funcionários e parceiros a painéis internos. Em cerca de três meses, substituíram o VPN tradicional por acesso web seguro com autenticação adaptativa, reduzindo em 60% os chamados para o service desk relacionados a VPN e melhorando drasticamente a visibilidade de quem acessava o quê. Só depois desse piloto validado é que avançaram para microsegmentação de APIs internas e autenticação mútua entre serviços. A cada fase, os aprendizados eram incorporados em módulos reutilizáveis de infraestrutura como código. Essa cadência permitiu testar diferentes soluções zero trust para empresas, comparando inclusive produtos de dois fornecedores distintos antes de estender contratos maiores, o que resultou em economia relevante sem sacrificar segurança.

Detalhando as camadas: dados, aplicações, redes e dispositivos

Quando você desce um nível e analisa a implementação em produção, percebe que Zero Trust é menos um produto e mais um conjunto de decisões em quatro planos: dados, aplicações, redes e dispositivos. No plano de dados, o objetivo é que o acesso seja sempre mediado por políticas que consideram sensibilidade, localização, tipo de operação e identidade. Isso costuma envolver criptografia padrão forte em repouso e em trânsito, controle de acesso baseado em atributos e logs de acesso detalhados. Já no plano de aplicações, a fronteira passa a ser o próprio app, protegido por proxies ou gateways que entendem protocolos de aplicação, mitigam ataques comuns e propagam identidades entre camadas. Em redes, a ênfase muda de grandes sub-redes e ACLs complexas para segmentação baseada em identidade, rótulos e caminhos de comunicação bem definidos. Finalmente, dispositivos deixam de ser meros “terminais” para virarem componentes ativos da decisão de acesso, com postura e compliance pesando tanto quanto usuário e senha.

Bloco técnico: práticas concretas em cada camada

Para dados, uma prática recorrente é classificar ao menos três níveis de sensibilidade (por exemplo, público, interno, restrito) e atrelar a isso requisitos mínimos de autenticação, logging e criptografia. Em ambientes cloud, isso se traduz em uso disciplinado de KMS com chaves separadas por domínio de negócio, rotação automática em ciclos de 90 dias e monitoramento de qualquer uso de chaves fora de padrões. Em aplicações, é comum colocar um API gateway como ponto obrigatório de entrada, com autenticação via JWT assinado por autoridade interna e escopos específicos para cada cliente. Em redes, o uso de security groups ou network security groups automatizados a partir de tags reduz a chance de regras “largas demais”, enquanto service meshes adicionam mTLS transparente entre serviços. Na camada de dispositivos, agentes EDR alimentam um motor de risco que pode, por exemplo, bloquear elevação de privilégio em tempo real se o dispositivo estiver sem patch crítico ou com sinais de comprometimento.

Medindo maturidade: onde você realmente está no caminho Zero Trust

Muitas empresas se autodeclaram “em jornada de Zero Trust”, mas poucas sabem descrever com precisão em que estágio estão. Uma forma pragmática de medir maturidade é olhar para alguns indicadores objetivos em vez de dashboards genéricos. Por exemplo, qual porcentagem de contas de usuário está coberta por MFA forte? Em empresas com bons programas, esse número passa com folga de 95%, incluindo contas de administradores de sistemas de terceiros. Outra métrica relevante é o percentual de workloads em cloud que usam identidades gerenciadas ou service accounts dedicadas, em vez de chaves estáticas ou contas compartilhadas; organizações maduras se aproximam de 100% nessa métrica em menos de dois anos de programa estruturado. Em redes, pode-se medir o quanto do tráfego East-West está protegido por criptografia mTLS e sujeito a políticas explícitas de autorização, não apenas à capacidade de “chegar” em determinada porta.

Um framework simples em 5 passos para evoluir a maturidade

Para tornar isso menos abstrato, dá para olhar a evolução em cinco blocos de trabalho que se alimentam mutuamente e aproximam a organização das melhores práticas de segurança zero trust em ambientes cloud:

1. Unificar identidade de usuários e workloads, reduzindo provedores paralelos e contas locais.

2. Remover gradualmente o acesso plano via VPN, substituindo por acesso por aplicação com autenticação forte.

3. Implantar microsegmentação de redes, começando por sistemas mais sensíveis ou expostos.

4. Padronizar gestão de chaves e segredos, com rotação automática e eliminação de credenciais estáticas em código.

5. Construir visibilidade e resposta, correlacionando eventos de identidade, rede e endpoint para permitir ação automatizada.

Se esses cinco pontos avançarem de forma consistente, a discussão muda de “já somos Zero Trust?” para “quão refinadas são nossas políticas e quão bem as automatizamos”.

Comparando custos e benefícios de diferentes arquiteturas

Falar de Zero Trust sem tocar em custo é meio irreal. Cada abordagem traz um perfil de investimento distinto, tanto em licenças quanto em esforço interno. Arquiteturas fortemente baseadas em um só provedor de cloud costumam ter custo de entrada mais baixo, aproveitando créditos e descontos, mas podem limitar a negociação de preços no longo prazo por conta do lock‑in. Plataformas unificadas de terceiros tendem a ser mais caras por usuário ou por site protegido, mas podem reduzir gastos indiretos de gestão de múltiplos produtos e simplificar compliance, especialmente em ambientes híbridos complexos. Já o modelo best-of-breed geralmente apresenta custo direto fragmentado (vários contratos menores), que, somados, nem sempre ficam mais baratos do que uma plataforma. Em compensação, ele permite substituição mais flexível de componentes, o que pode, ao longo de anos, compensar o investimento inicial se a organização tiver disciplina para reavaliar fornecedores periodicamente.

Impacto em equipes e processos: o custo invisível

Um ponto subestimado é o impacto cultural e processual de Zero Trust. Uma arquitetura mais centralizada em uma plataforma tende a concentrar conhecimento em poucos times – muitas vezes o de segurança e o de redes – o que reduz a carga sobre desenvolvedores, mas pode criar gargalos decisórios. Em contrapartida, um modelo que distribui responsabilidade, integrando segurança à pipeline de CI/CD, exige que desenvolvedores aprendam a lidar com políticas de acesso, tokens, perfis de serviço e logs de segurança. Isso se traduz em mais treinamentos, ajustes de processo e, inevitavelmente, em alguns atritos iniciais. Empresas que ignoram esse custo invisível acabam empurrando configurações frágeis ou exceções constantes, o que esvazia o ganho de segurança da arquitetura. Planejar a jornada inclui reservar tempo e orçamento para design de processos, documentação de padrões e suporte próximo às equipes de produto nos primeiros ciclos de adoção.

Escolhendo o caminho certo para sua organização

No fim, não existe uma “receita de bolo” única para aplicação de Zero Trust em cloud. O ponto de partida realista é mapear três dimensões: onde estão hoje suas cargas de trabalho (on‑premise, single cloud, multi‑cloud), qual o nível de fragmentação de identidade (quantos diretórios, IdPs, contas locais) e qual a capacidade interna de construir e manter soluções customizadas. Se você está entrando agora na nuvem, com um único provedor e pouca dívida técnica, aproveitar a pilha nativa e adicionar gradualmente componentes complementares pode ser o melhor custo-benefício. Se já vive em multi‑cloud, com dezenas de SaaS críticos, uma plataforma de segurança zero trust cloud que ofereça camada de coerência por cima desses ambientes tende a acelerar muito o ganho de visibilidade. Já organizações com requisitos regulatórios complexos e equipes técnicas fortes costumam se beneficiar de um arranjo híbrido: peças unificadoras onde faz sentido e soluções best-of-breed em pontos de maior criticidade.

Da teoria à produção: o que diferencia quem entrega de quem promete

A principal diferença observável entre empresas que “falam de Zero Trust” e aquelas que efetivamente rodam esse modelo em produção é o foco em execução incremental e mensurável. As segundas transformam princípios em checklists claros para cada nova aplicação, exigem que novos serviços nasçam com identidades próprias, registram e centralizam logs relevantes por padrão e tratam falhas de autenticação e autorização como bugs de primeira linha, não como “coisas do time de segurança”. Em ambientes cloud modernos, onde a frequência de deploys passa facilmente de dezenas por dia, essa disciplina, sustentada por automação, é o que torna Zero Trust viável na prática. Não se trata de ter a pilha tecnológica perfeita, mas de orquestrar identidades, políticas e observabilidade de forma coerente o suficiente para que um atacante, mesmo dentro do seu ambiente, encontre portas cada vez mais estreitas e monitoradas.

Conclusão: Zero Trust como prática contínua, não como destino

Tratar Zero Trust como um projeto com início, meio e fim é receita certa para frustração. Em ambientes cloud, onde serviços, APIs e integrações surgem e desaparecem em questão de semanas, o que sustenta segurança não é uma foto de arquitetura, mas a capacidade de revisitar, testar e ajustar políticas constantemente. Escolher entre abordagem nativa de cloud, plataforma unificada ou modelo best-of-breed é importante, mas menos determinante do que garantir algumas bases: identidade consistente, microsegmentação progressiva, automação na gestão de chaves e visibilidade integrada. A partir daí, cada ciclo de produto passa a ser também um ciclo de refinamento das defesas. É nesse ponto que zero trust em cloud computing deixa de ser um slogan e passa a se comportar como um hábito organizacional: desconfiar por padrão, comprovar cada acesso e, principalmente, aprender com cada tentativa de violação para tornar o próximo ataque um pouco mais difícil do que o anterior.