Por que a cibersegurança em cloud virou assunto de todo board executivo

Nos últimos cinco anos, a migração para cloud deixou de ser apenas uma opção tecnológica e virou base da estratégia de negócios em praticamente todos os setores. Isso fez com que a conversa sobre cibersegurança cloud saísse da área de TI e chegasse ao conselho, a auditoria e até a área de relações com investidores. Não é exagero: relatórios recentes da IBM e da Verizon mostram que mais de 45% dos incidentes de segurança relevantes já envolvem diretamente infraestruturas em nuvem, seja IaaS, PaaS ou SaaS. Ao mesmo tempo, empresas que investem de forma estruturada em segurança em nuvem para empresas registram, em média, uma redução de até 30–40% no custo médio de violação, somando multas, horas improdutivas, mitigação técnica e danos reputacionais. Ou seja, o tema deixou de ser apenas técnico e se consolidou como componente central da resiliência corporativa.

Principais incidentes recentes em cibersegurança cloud: o que realmente deu errado

Nos noticiários de tecnologia, algumas brechas chamam muita atenção por envolverem marcas globais, dados de milhões de usuários ou interrupções de serviços críticos. Quando se olha com lupa esses casos de cibersegurança cloud, porém, aparecem padrões muito parecidos: erros de configuração em buckets de armazenamento, chaves de API expostas em repositórios públicos, falta de segmentação entre ambientes de produção e teste, além de autenticação fraca em painéis administrativos. Em grande parte dos incidentes amplamente divulgados desde 2020, a origem não foi uma vulnerabilidade inédita e sofisticada, mas sim falhas básicas de governança e de operação diária. Isso indica que, para muitas organizações, o desafio não é só comprar soluções avançadas, e sim operacionalizar boas práticas de forma consistente.

Incidentes por configuração incorreta: o vilão mais comum e previsível

Estudos como o “Cloud Security Report” da Check Point e relatórios da CSA (Cloud Security Alliance) frequentemente apontam que entre 50% e 60% dos incidentes sérios em cloud têm relação com erros de configuração. Buckets de armazenamento públicos contendo dados sensíveis, grupos de segurança excessivamente permissivos, ausência de criptografia em repouso ou em trânsito e credenciais embutidas em código são exemplos repetidos à exaustão. Em muitos vazamentos recentes, não houve quebra de criptografia nem exploração de 0-day; houve apenas exploração de portas e dados deixados abertos. Especialistas em consultoria em cibersegurança na nuvem são unânimes em dizer que, se as organizações implementassem verificações automatizadas de configuração e revisões periódicas de arquitetura, grande parte desses casos simplesmente não chegaria às manchetes.

Comprometimento de identidades e abuso de privilégios

Outro padrão recorrente nos grandes incidentes é o comprometimento de identidades, especialmente contas de administradores de cloud e tokens de acesso de aplicações. À medida que empresas adotam múltiplos provedores e ambientes híbridos, a superfície de ataque em termos de identidade cresce de forma exponencial. Ataques de phishing altamente direcionados, engenharia social contra equipes de suporte e roubo de tokens em pipelines de CI/CD têm sido explorados para obter acesso inicial, que depois é convertido em movimento lateral em vários serviços em nuvem. O problema se agrava quando não há um modelo consistente de least privilege, rotatividade de chaves e autenticação multifator robusta. Assim, incidentes que parecem extremamente complexos, na essência, começam com descuidos em políticas básicas de identidade.

Dados e estatísticas que explicam o cenário atual

A leitura de relatórios anuais de incidentes revela uma convergência preocupante. Pesquisas recentes indicam que cerca de 80% das organizações já sofreram pelo menos um incidente relacionado a cloud nos últimos 12 meses, ainda que de baixo impacto. Em paralelo, mais de 60% das empresas aceleraram projetos de migração ou expansão na nuvem desde a pandemia, muitas vezes sem ampliar na mesma proporção a equipe e os processos de segurança. Outro dado relevante: o tempo médio para identificar e conter uma violação em ambientes cloud varia de 6 a 9 meses em organizações com baixa maturidade, enquanto companhias que utilizam soluções de cibersegurança cloud integradas com automação conseguem reduzir esse período para algumas semanas. Essa diferença de tempo de detecção está diretamente ligada ao tamanho do prejuízo financeiro final e ao impacto na continuidade dos negócios.

Tendências tecnológicas em cibersegurança cloud

Se, por um lado, os incidentes evoluem em escala e complexidade, por outro, o mercado de proteção também amadurece de forma acelerada. As principais tendências em cibersegurança cloud giram em torno de visibilidade unificada, automação inteligente e integração entre equipes de desenvolvimento e segurança. Plataformas de Cloud Security Posture Management (CSPM) se tornaram quase obrigatórias para grandes empresas, porque ajudam a encontrar e corrigir configurações inadequadas antes que sejam exploradas. Em paralelo, surgem soluções de Cloud Workload Protection (CWPP) e Cloud Native Application Protection Platforms (CNAPP) que unem análise de vulnerabilidades, comportamento de workloads e proteção em tempo de execução. Essa convergência técnica é justamente a resposta à fragmentação que marcou a primeira fase da adoção de cloud.

Automação, IA e ferramentas de monitoramento de segurança cloud

Uma das tendências mais fortes é o uso de inteligência artificial e machine learning nas ferramentas de monitoramento de segurança cloud para reduzir ruído e priorizar alertas realmente críticos. Em ambientes onde milhares de eventos são gerados por minuto, confiar apenas em triagem manual é receita certa para fadiga de alertas e incidentes ignorados. Plataformas modernas analisam padrões históricos de comportamento, cruzam dados de telemetria de múltiplos serviços e sugerem ações de resposta quase em tempo real. Especialistas recomendam, porém, que a IA seja vista como um accelerador, não como substituto de processos bem definidos. Sem regras claras de escalonamento, runbooks de resposta e papéis definidos, a automação pode apenas acelerar decisões ruins ou incompletas, ampliando o risco.

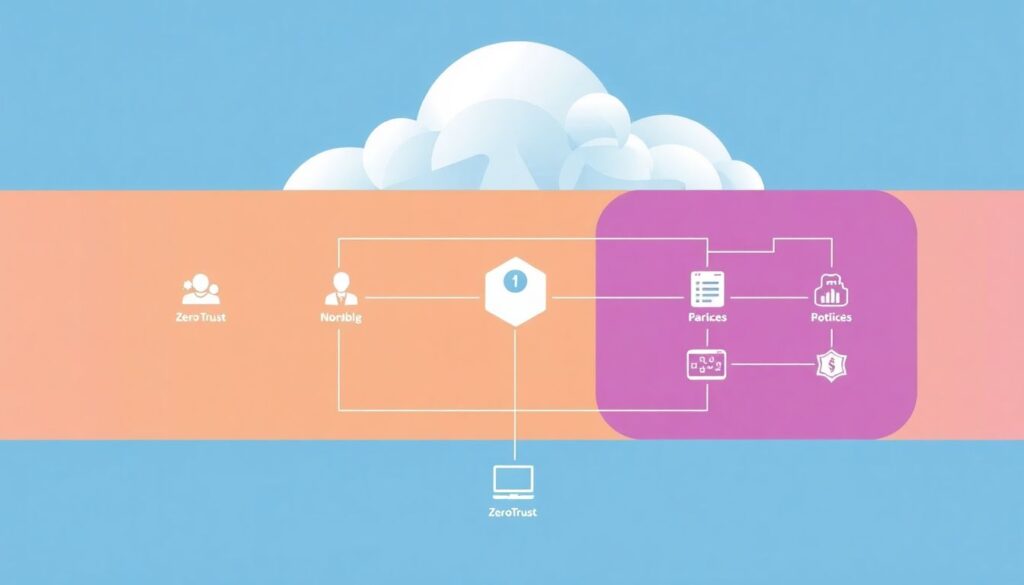

Arquiteturas Zero Trust e segurança “by design”

Outra tendência que se firmou é a adoção de modelos de Zero Trust aplicados à nuvem, nos quais nenhuma identidade, dispositivo ou workload é considerado confiável por padrão. Em vez de redes amplamente planas e acessos baseados em IP, empresas mais maduras estão migrando para arquiteturas nas quais o acesso é concedido segundo contexto detalhado: identidade verificada, postura de dispositivo, localização, horário, sensibilidade do dado. Quando combinado com pipelines de desenvolvimento que incluem testes de segurança automatizados, verificação de políticas e análise estática de código, esse modelo aproxima a proteção do ciclo real de criação de software. Isso reduz o atrito entre times e evita o cenário em que a segurança aparece apenas no final, como um “gate” que atrasa entregas.

Projeções e previsões para os próximos anos

A expectativa de analistas de mercado é que os gastos com cibersegurança em ambientes cloud continuem crescendo a taxas anuais de dois dígitos pelos próximos cinco anos. Uma parte relevante desse investimento migrará de ferramentas isoladas para plataformas integradas e serviços gerenciados de segurança em nuvem, especialmente entre empresas que não conseguem manter internamente uma equipe 24×7 com alto nível de especialização. Prevê-se também que regulamentações setoriais e leis de proteção de dados aumentem as exigências de transparência sobre incidentes, forçando organizações a melhorar capacidade de registro, auditoria e reporte. Nesse contexto, quem se antecipar e construir uma postura de segurança robusta terá vantagem competitiva, pois conseguirá atender novas exigências regulatórias com menor esforço incremental.

Impactos econômicos dos incidentes em cloud

Do ponto de vista econômico, incidentes de cibersegurança cloud vão muito além do custo técnico de correção. Há interrupções de serviços, perda de receita direta, multas de órgãos reguladores, ações coletivas, aumento de prêmios de seguro cibernético e, talvez o mais difícil de mensurar, erosão de confiança de clientes e parceiros. Estudos recentes mostram que o custo médio global de uma violação de dados está na casa de milhões de dólares, e incidentes envolvendo ambientes em nuvem tendem a escalar rapidamente em volume de registros expostos. Por outro lado, empresas que investem em soluções de cibersegurança cloud com foco em prevenção e resposta orquestrada costumam observar um retorno indireto na forma de menos tempo de inatividade, processos mais previsíveis e maior confiança de auditores, o que se traduz em melhores condições de negócios.

Economia da prevenção versus custo da remediação

Ao discutir orçamento com áreas de finanças, faz diferença tratar segurança como investimento em continuidade, e não como despesa puramente técnica. Comparando organizações que têm planos de resposta bem testados com aquelas que improvisam após o incidente, pesquisas apontam uma diferença de até 50% no custo total de um mesmo tipo de violação. Gastos antecipados com treinamento, revisões de arquitetura, testes de intrusão e monitoramento contínuo parecem altos quando vistos isoladamente; porém, quando confrontados com os prejuízos de uma parada de sistema crítico durante dias, essa conta muda. Essa lógica fica ainda mais clara quando a empresa precisa responder a órgãos reguladores e demonstrar diligência: quem já possui processos estruturados de segurança em nuvem para empresas tem mais argumentos para mitigar penalidades.

Como tudo isso remodela a indústria de tecnologia

A avalanche de incidentes e a pressão por conformidade estão redesenhando o ecossistema de fornecedores de tecnologia. Provedores de cloud investem pesadamente em recursos nativos de segurança, desde criptografia padrão em todos os serviços até ferramentas integradas de detecção de ameaças. Ao mesmo tempo, cresce o espaço para empresas especializadas em serviços gerenciados de segurança em nuvem, que atuam como extensão das equipes internas, monitorando ambientes, ajustando políticas e respondendo a alertas em tempo quase real. Fabricantes de software, por sua vez, são forçados a adotar padrões mais rígidos de desenvolvimento seguro, sob pena de enfrentar rejeição de clientes corporativos. A linha entre “infraestrutura” e “segurança” fica cada vez mais tênue, e praticamente toda solução em nuvem passa a ser avaliada também pelo seu modelo de proteção embutido.

Recomendações de especialistas: o que aprender dos incidentes

A partir da análise de casos reais, especialistas em cibersegurança convergem em algumas recomendações práticas. A primeira é encarar a segurança como disciplina contínua, não como projeto pontual. Incidentes mais graves quase sempre ocorrem em ambientes onde revisões são esporádicas e documentação está desatualizada. Em segundo lugar, é crucial redefinir responsabilidades: cloud opera sob o modelo de responsabilidade compartilhada, no qual o provedor garante a segurança da infraestrutura, mas o cliente é responsável pela configuração, governança de acesso e proteção de dados. Ignorar essa divisão é um convite para brechas. Por fim, recomenda-se que as organizações adotem uma visão de risco baseada em dados: priorizar proteção em torno dos ativos mais críticos, em vez de tentar “proteger tudo igualmente” e acabar com uma estratégia superficial.

Medidas práticas recomendadas por especialistas

Profissionais com experiência em grandes ambientes de nuvem frequentemente sugerem um conjunto de ações mínimas para reduzir riscos sem paralisar operações:

– Implementar gestão centralizada de identidade e acesso, com MFA forte e revisão periódica de privilégios administrativos.

– Adotar ferramentas de monitoramento de segurança cloud com alertas correlacionados, integrando logs de diferentes provedores e camadas.

– Automatizar verificações de configuração, aplicando benchmarks como CIS e regras personalizadas para o contexto de cada negócio.

Além dessas medidas, especialistas reforçam a importância de testes regulares de resposta a incidentes, simulando ataques dirigidos a aplicações em nuvem e avaliando não apenas a postura técnica, mas também a capacidade de comunicação interna e externa. Equipes que treinam repetidamente tendem a isolar problemas mais rápido, reduzindo o impacto em clientes e parceiros e preservando a imagem da marca em momentos críticos.

Boas práticas para fortalecer a governança e a cultura de segurança

Outro conjunto de recomendações se concentra na dimensão organizacional da cibersegurança. Segundo consultores, não basta desenhar controles se a cultura interna não dá suporte a eles. Algumas práticas recorrentes incluem:

– Envolver times de desenvolvimento desde o início em decisões de arquitetura de segurança, reduzindo atritos entre “quem constrói” e “quem protege”.

– Estabelecer políticas claras e simples sobre uso de serviços cloud, chaves de acesso, compartilhamento de dados e contratação de terceiros.

– Contratar ou recorrer periodicamente à consultoria em cibersegurança na nuvem para revisar o ambiente, validar suposições e trazer referências de mercado.

Essas ações ajudam a transformar segurança em pauta recorrente, não em discussão emergencial após cada incidente. Com o tempo, a organização passa a enxergar a conformidade não só como obrigação, mas como elemento estratégico que viabiliza inovação segura em novos produtos digitais.

Como alinhar tecnologia, negócios e segurança na prática

No fim das contas, aprender com os incidentes mais marcantes exige mais do que adotar novas ferramentas ou reforçar políticas de firewall. O desafio é alinhar decisões técnicas com objetivos de negócio, entendendo que cada projeto em nuvem traz consigo uma nova parcela de risco que precisa ser administrada. Isso começa com um inventário honesto de onde estão dados sensíveis, quais serviços são realmente críticos e qual nível de indisponibilidade é aceitável para cada um. A partir daí, fica mais fácil decidir onde concentrar investimentos, quais controles precisam ser automatizados e em que áreas faz sentido recorrer a parceiros especializados ou a serviços gerenciados. Ao tratar cibersegurança cloud como pilar da estratégia digital, e não como obstáculo, empresas conseguem inovar com mais confiança e responder com maturidade quando — não se, mas quando — forem inevitavelmente testadas por incidentes reais.