Por que uma landing zone em cloud para grandes empresas virou assunto de sobrevivência

Vamos ser diretos: para grandes organizações, hoje não é mais “se” vão para a nuvem, mas “como” vão fazer isso sem quebrar segurança, compliance e orçamento.

Alguns números rápidos para alinhar contexto:

– Segundo o Gartner (2023), mais de 65% das grandes empresas já operam com duas ou mais clouds públicas.

– Relatórios da IBM e Verizon de 2022–2024 mostram que 80%+ das violações em nuvem envolvem erros de configuração básicos (permissões abertas, buckets públicos, chaves expostas).

– A IDC estimou que, entre 2021 e 2024, o gasto com serviços de consultoria para implementação de landing zone em cloud cresceu mais de 25% ao ano, justamente porque as empresas perceberam o custo de “aprender errando” em produção.

Para 2025, as principais casas de análise projetam que empresas com uma arquitetura de segurança para landing zone em nuvem corporativa bem definida terão até 50% menos incidentes de segurança relacionados à configuração do que aquelas que improvisam. Os dados consolidados de 2025 ainda não estão públicos, mas a tendência é consistente desde 2022.

Agora, vamos para o passo a passo.

—

Passo 1: Definir o “porquê” antes do “como”

Mapeie motivadores de negócio (e não apenas tecnologia)

Antes de discutir VPC, contas e IAM, sente com as áreas de negócio e responda em linguagem simples:

1. O que a empresa quer ganhar com a nuvem?

2. Quais riscos não podem ser aceitos (regulatórios, reputacionais, operacionais)?

3. Onde a nuvem precisa ser mais forte: custo, velocidade, segurança ou tudo isso ao mesmo tempo?

Para uma landing zone em cloud para grandes empresas, normalmente entram objetivos como:

– Padronizar segurança e rede em múltiplos times.

– Viabilizar dezenas ou centenas de workloads com governança central.

– Atender auditorias (SOX, LGPD, PCI-DSS, HIPAA, etc.).

Dica para iniciantes: documente isso em 2–3 páginas, nada gigantesco. Esse documento vira a “bússola” para as decisões de arquitetura.

Defina escopo: single-cloud, multi-cloud ou híbrido

– Single-cloud: mais simples para começar, melhor para empresas em fase inicial de migração.

– Multi-cloud: comum em organizações enterprise que querem reduzir lock-in ou já têm contratos com vários provedores.

– Híbrido: integração forte com data centers on-premises ou ambientes de parceiros.

Cerca de 75% das grandes organizações, segundo o Flexera 2024 State of the Cloud, já se consideram híbridas ou multi-cloud. Isso impacta profundamente a estrutura da landing zone.

—

Passo 2: Desenhar a estrutura organizacional da nuvem

Contas, projetos e assinaturas como “limites de risco”

Em vez de jogar tudo em uma única conta, você vai usar:

– Múltiplas contas/projetos/assinaturas para isolar domínios (produção, homologação, sandbox, shared services).

– Uma conta ou subscription “pivô” para funções centrais (segurança, logging, identidade).

Esse modelo segue as melhores práticas de landing zone cloud para organizações enterprise adotadas por AWS Control Tower, Azure Landing Zones e Google Cloud Landing Zone frameworks.

Erro comum: tentar economizar esforço e manter tudo em poucas contas. Isso costuma virar:

– Mistura de ambientes (prod e dev)

– Acesso difícil de controlar

– Dificuldade extrema de fazer segmentação clara para auditoria

Defina um modelo de “carteira de contas”

Para grandes organizações, algo como:

– Contas de Shared Services (DNS, diretório, ferramentas de segurança, CI/CD).

– Contas por unidade de negócio ou domínio (Finanças, Marketing, Data & Analytics).

– Contas específicas para segurança (monitoramento, SIEM, resposta a incidentes).

Dica para iniciantes: use uma convenção de nomes previsível, incluindo ambiente, unidade de negócio e finalidade. Você vai agradecer daqui a 2 anos.

—

Passo 3: Identidade e acesso – comece por aqui, não por redes

Integração com o diretório corporativo

A base de como criar landing zone segura na nuvem para grandes empresas está na identidade:

– Integre com o IdP corporativo (AD, AAD, Okta, etc.).

– Use SSO e MFA obrigatórios para administradores e contas privilegiadas.

– Crie funções (roles) e grupos por função de trabalho, não por pessoa.

Relatórios da Microsoft e da Okta indicam que o uso de MFA reduz em mais de 99% o risco de comprometimento de contas de administrador. É um dos controles mais baratos e mais efetivos.

Princípio do menor privilégio desde o primeiro dia

– Bloqueie uso direto de chaves de acesso long-lived, favorecendo assumed roles e credenciais temporárias.

– Comece com permissões mais restritas e vá abrindo com base em necessidade comprovada.

Erro comum: criar um “grupo DevOps Admin” com quase permissão total, “só para não travar ninguém no começo”. Em 90% dos incidentes internos reportados em 2022–2024 esse tipo de permissão excessiva apareceu em algum momento.

—

Passo 4: Arquitetura de rede e conectividade

Segmente sua rede desde o design

Para uma landing zone estável:

– Use VPCs ou VNets por domínio (por exemplo, uma para workloads críticos, outra para analytics, outra para sandbox).

– Crie sub-redes específicas para camadas (web, app, banco de dados, gestão).

– Aplique Network Security Groups / Security Groups com regras padrão mínimas.

Regra de ouro: tudo bloqueado por padrão; abra apenas o necessário, documentando o porquê.

Conexão com data center e outros provedores

Muitas empresas seguem modelo híbrido:

– Use links dedicados (Direct Connect, ExpressRoute, Cloud Interconnect) para tráfego sensível.

– Crie DMZs e firewalls virtuais para inspeção de tráfego entre on-premises e nuvem.

– Separe claramente tráfego interno, de parceiros e internet.

Dica para iniciantes: não tente fazer a rede da nuvem parecer idêntica à rede on-premises. Os padrões são parecidos, mas os serviços e responsabilidades mudam.

—

Passo 5: Arquitetura de segurança para landing zone em nuvem corporativa

Camadas de defesa: não confie em um único controle

Uma arquitetura de segurança para landing zone em nuvem corporativa precisa combinar:

– Controles de identidade: RBAC, MFA, roles bem definidas.

– Controles de rede: segmentação, firewalls, WAF, VPNs.

– Controles de dados: criptografia em trânsito e em repouso, chaves gerenciadas.

– Controles de workload: agentes de segurança, scanners de vulnerabilidade, imagens base.

Entre 2022 e 2024, mais de 70% dos incidentes de nuvem analisados pela Palo Alto Networks envolveram ao menos DOIS controles falhando ao mesmo tempo (por exemplo, bucket público + ausência de DLP). Por isso, segurança em camadas não é luxo, é necessidade.

Centralize logs e monitore de verdade

Desde o início:

– Envie todos os logs de auditoria, rede, sistema e aplicação para um log lake central.

– Integre com um SIEM para correlação de eventos.

– Configure alertas simples no começo (login suspeito, criação de chaves, alteração em regras de firewall).

Erro comum: ativar logs sem planejar retenção, custos e governança. Resultado: conta de armazenamento explodindo e ninguém olhando os dados.

—

Passo 6: Governança, compliance e custo

Políticas como código, não como PDF esquecido

Use policies-as-code (Azure Policy, AWS SCPs, GCP Organization Policy) para:

– Bloquear criação de recursos em regiões não permitidas.

– Exigir criptografia de armazenamento e bancos de dados.

– Proibir instâncias fora de tipos aprovados.

Relatórios de compliance em 2023–2024 mostram que empresas que automatizam políticas reduzem em até 40% o esforço de auditoria recorrente, justamente porque os controles já estão embutidos na plataforma.

Gestão de custos integrada à landing zone

– Crie tags obrigatórias (projeto, centro de custo, owner, ambiente).

– Habilite relatórios de custo por conta, projeto e tag.

– Defina orçamentos e alertas por unidade de negócio.

Dica para iniciantes: não espere a primeira fatura dolorosa para se preocupar com FinOps. O básico (tags + budgets + relatórios) já evita muitos sustos.

—

Passo 7: Automação e reprodutibilidade

Infraestrutura como código (IaC) desde o primeiro deploy

Use Terraform, Bicep, CloudFormation, Pulumi ou similar para:

1. Criar contas e estruturas organizacionais.

2. Provisionar redes, policies, roles, logging e segurança.

3. Padronizar a criação de novos ambientes.

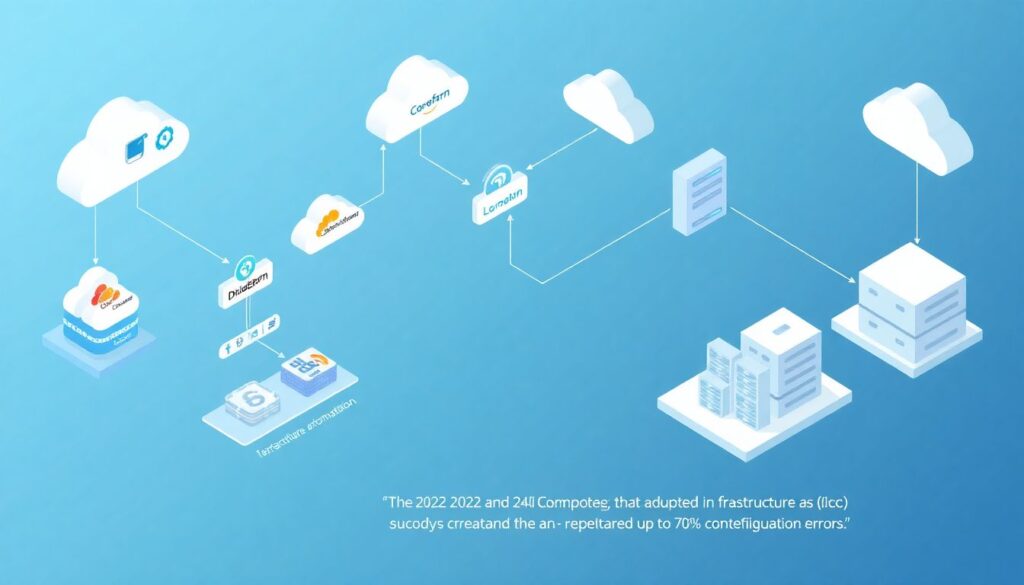

Entre 2022 e 2024, empresas que adotaram IaC relataram até 60–70% menos erros de configuração críticos em nuvem (dados combinados de relatórios HashiCorp e SANS). Quando tudo é código, você faz review, versiona e consegue reproduzir.

Blueprints e catálogos internos

Para escalar em grandes organizações:

– Crie “modelos” de ambientes:

– App web padrão (VPC, WAF, auto scaling, banco gerenciado).

– Ambiente de dados (data lake, ETL, governança de dados).

– Publique no portal interno para times consumirem sem reinventar a roda.

Erro comum: liberar acesso bruto ao console para todos, sem oferecer uma forma padrão e segura de subir workloads.

—

Passo 8: Operação, SRE e resposta a incidentes

Modelo operacional claro

Defina quem faz o quê:

– Time central de plataforma: cuida da landing zone, padrões, segurança e ferramentas.

– Times de produto: usam a plataforma, mas dentro dos guardrails.

– Segurança: define políticas, acompanha riscos, participa de decisões chave.

Pesquisas de 2023–2024 mostram que organizações com um time de plataforma bem definido têm até 30% menos incidentes relacionados a “shadow IT” em nuvem.

Plano de resposta a incidentes em nuvem

Antes de algo dar errado:

– Prepare playbooks para incidentes comuns (chave exposta, conta comprometida, bucket público, ransomware em VM).

– Teste exercícios de simulação pelo menos 1–2 vezes por ano.

– Documente contatos internos e externos (forense, jurídico, comunicação).

Dica para iniciantes: mesmo um playbook simples em um documento compartilhado é melhor do que nada. Aprimore com o tempo.

—

Passo 9: Envolvendo serviços de consultoria (sem perder o controle)

Quando faz sentido chamar consultoria

Para muitas empresas, faz diferença trazer serviços de consultoria para implementação de landing zone em cloud nos estágios iniciais, especialmente se:

– Você não tem experiência prévia em grandes ambientes de nuvem.

– Precisa cumprir regulações pesadas em pouco tempo.

– Está migrando um volume grande de sistemas legados.

Mas consulte com senso crítico:

– Use consultorias para acelerar framework e fundamentos, não para fazer mágica proprietária.

– Peça que tudo seja entregue como código e documentação clara, para não gerar dependência eterna.

Erros típicos ao usar consultoria

– Aceitar soluções hiper complexas que ninguém internamente vai saber operar.

– Não envolver o time interno durante o projeto.

– Ignorar treinamento e transferência de conhecimento.

O ideal é um modelo híbrido: consultoria ajuda a acelerar, o time interno assume, adapta e evolui.

—

Passo 10: Roadmap prático – da teoria à prática

Para simplificar, um caminho recomendado para como criar landing zone segura na nuvem em grandes organizações:

1. Definição de objetivos e riscos: 2–4 semanas

– Documento de visão, escopo (single/multi-cloud), restrições regulatórias.

2. Desenho de organização, identidade e políticas principais: 4–6 semanas

– Integração com IdP, modelo de contas, RBAC inicial, policies de base.

3. Rede, segurança e logging centralizado: 4–8 semanas

– VPCs/VNets, conectividade híbrida, WAF, firewalls, log lake, SIEM.

4. Automação (IaC) e primeiros blueprints: 4–8 semanas

– Templates de ambientes padrão, processos de criação de novas contas.

5. Pilotos controlados com 1–3 equipes de produto: 6–12 semanas

– Implantar workloads reais em cima da landing zone, ajustar guardrails.

6. Escala para o restante da organização: contínuo

– Treinamento, catálogo de serviços internos, melhoria contínua com base em métricas.

Em 12–18 meses, grandes organizações que seguem esse tipo de roteiro costumam relatar:

– Redução significativa de incidentes de configuração.

– Tempo de provisionamento de ambientes de semanas para horas ou minutos.

– Maior transparência de custo e responsabilidade entre áreas.

—

Conclusão: landing zone não é projeto único, é produto em evolução

Uma landing zone em cloud para grandes empresas não é algo que você “instala” e esquece. Ela é um produto interno: precisa de backlog, roadmap, owners e feedback constante dos times que a usam.

Os dados dos últimos 3 anos reforçam o padrão: onde há padrão, automação e governança clara, incidentes caem e adoção sobe. Onde há improviso, a fatura vem em forma de violação, multa ou projeto parado.

Comece simples, mas comece certo: identidades bem pensadas, estrutura de contas organizada, rede segmentada, logs centralizados e tudo isso descrito como código. O resto — escala, multi-cloud avançado, features sofisticadas — vem com o tempo, sustentado por fundamentos sólidos.