Por que a criptografia em nuvem virou pauta diária de CISO em 2026

Até alguns anos atrás, muitas empresas tratavam criptografia em nuvem como um “checkbox” de compliance. Em 2026, isso virou claramente insuficiente. Vazamentos de chaves, ataques a planos de controle de provedores e uso massivo de IA para automação de ataques mudaram o jogo. Hoje, um CISO que negocia contrato com provedores de nuvem sem discutir profundamente criptografia em repouso e em trânsito está assumindo um risco estratégico, não apenas técnico. O foco já não é “se há criptografia”, mas como ela é implementada, quem controla as chaves, quais garantias existem contra acesso indevido por insiders do provedor e como isso tudo se integra ao modelo de Zero Trust da organização.

Criptografia em repouso na nuvem: muito além do “storage encrypted”

Quando falamos de criptografia em repouso na nuvem, não basta saber que os discos do provedor são cifrados. Isso é hoje o mínimo aceitável e praticamente todos os provedores de nuvem com criptografia avançada já oferecem essa camada nativamente. O CISO precisa enxergar a granularidade (disco, volume, arquivo, coluna, campo), o modelo de chaves (chaves do provedor, chaves gerenciadas pelo cliente, chaves trazidas pelo cliente) e o isolamento entre workloads de diferentes unidades de negócio. Além disso, é crucial avaliar como logs, snapshots, backups e dumps de banco também são protegidos, porque esses artefatos são um alvo óbvio de invasores e muitas vezes ficam esquecidos em camadas frias de armazenamento.

Abordagens principais para dados em repouso

Hoje vemos três abordagens dominantes para proteção de dados em repouso: criptografia transparente em nível de infraestrutura, criptografia em nível de aplicação e tokenização/mascaramento dinâmico. A infraestrutura cobre discos e volumes por padrão, facilitando a vida do time, mas não discrimina entre tipos de dados; tudo é cifrado da mesma forma. A camada de aplicação, por outro lado, permite que o sistema saiba quais campos são sensíveis e use chaves ou algoritmos distintos, o que melhora o controle, mas aumenta a complexidade de desenvolvimento e observabilidade. Já a tokenização combina preservação de formato com menor exposição de dados brutos, o que ajuda em ambientes regulados, mas exige integração cuidadosa com sistemas legados, ETL e plataformas de analytics corporativas.

Vantagens e limitações das tecnologias para repouso

A criptografia “full stack” em repouso traz benefícios claros, mas sempre vem com trocas. A criptografia em nível de disco quase não impacta o desempenho e simplifica a adoção, mas não impede que um administrador com privilégios amplos leia dados quando o sistema está ativo. A criptografia em nível de coluna ou campo oferece uma superfície de ataque menor, porém pode quebrar índices, relatórios e recursos de busca, exigindo que o provedor ofereça funções compatíveis com operações sobre dados cifrados. A tokenização costuma ser excelente para casos de PCI, saúde e dados de identidade, mas, se mal projetada, cria dependência forte de um único serviço de de-tokenização, o que vira um novo ponto crítico e pode gerar gargalos de latência em arquiteturas distribuídas de grande escala.

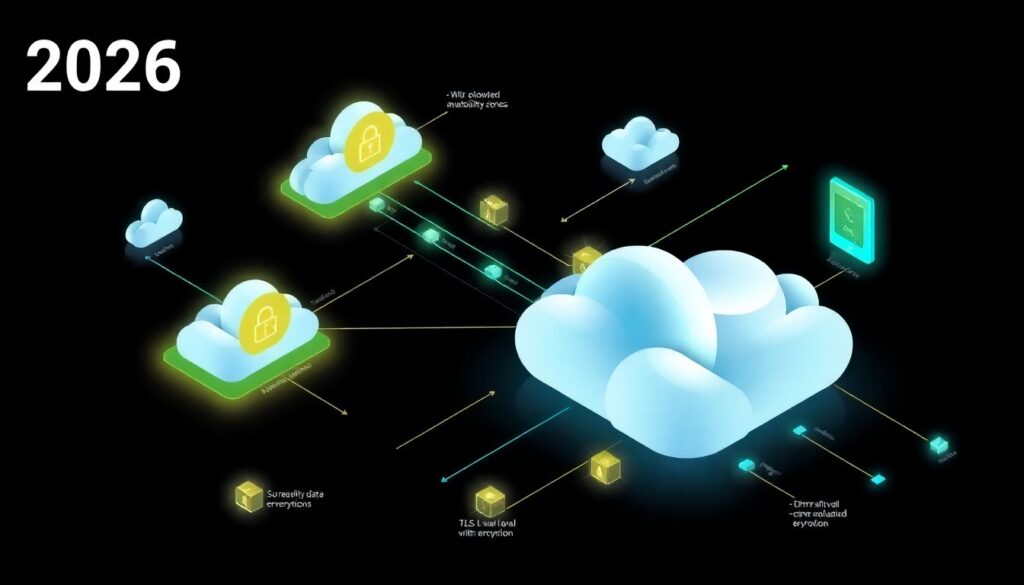

Criptografia em trânsito: por que o “só TLS” não é mais suficiente

Já criptografia em trânsito para dados na nuvem evoluiu muito além de “forçar HTTPS”. Em 2026, o padrão é que todo tráfego entre serviços, zonas de disponibilidade, regiões e até mesmo entre ambientes multi-cloud seja cifrado com TLS 1.3 ou equivalente, com políticas claras de cipher suites e rotação de certificados. O CISO precisa exigir que conexões internas do provedor, como tráfego entre planos de controle e nós de dados, também sejam cifradas, o que nem sempre era transparente alguns anos atrás. Além disso, cresce a importância de autenticação mútua (mTLS) em microsserviços, APIs internas e conectores de dados, para impedir que um atacante dentro da mesma rede consiga se passar por um serviço legítimo sem possuir os certificados corretos e atualizados.

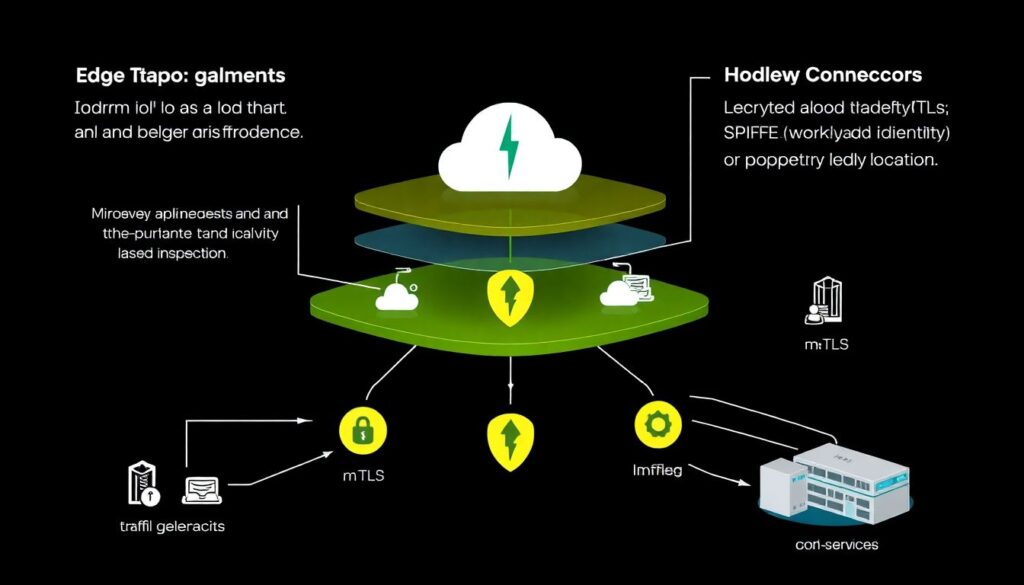

Abordagens para proteger o tráfego na nuvem

As arquiteturas modernas combinam várias camadas de proteção de tráfego. Na borda, gateways de API e balanceadores usam TLS forte e inspeção de segurança. Entre serviços, mTLS e autenticação baseada em identidade de workload (SPIFFE, workload identity, ou equivalentes proprietários) reduzem a dependência de endereços IP e sub-redes. Para tráfego entre nuvens ou data centers, túneis IPSec ou VPNs modernas com criptografia forte continuam importantes, sobretudo para dados sensíveis em movimento entre ambientes soberanos. O ponto central é que o desenho de rede já parte do princípio de Zero Trust: nenhuma rota ou VPC é considerada “confiável por padrão”, e cada conexão precisa provar identidade e cumprir políticas de autorização antes de trocar qualquer byte.

Comparando diferentes abordagens de criptografia em nuvem

Na hora de avaliar estratégias, CISOs tendem a esbarrar em um dilema clonado em todas as discussões: conveniência versus controle. Criptografia gerenciada pelo provedor é simples de ativar, escala bem e tem boa integração com serviços nativos, mas concentra muito poder nas mãos de um único ator. Por outro lado, modelos em que a empresa controla as chaves ou até traz o próprio hardware de segurança (HSM dedicado, módulos dedicados) reduzem a confiança necessária no provedor, porém aumentam responsabilidade, custos operacionais e riscos de erro de configuração. Em cenários multi-cloud e híbridos, essa complexidade se multiplica, tornando essencial adotar padrões claros de governança de chaves que funcionem em diferentes plataformas sem criar “ilhas” de segurança difíceis de administrar.

Controle de chaves: do KMS gerenciado ao “bring-your-own-everything”

Os modelos típicos de gestão de chaves podem ser vistos em um espectro. No extremo mais simples, o provedor gera, armazena e roda as chaves com seu KMS padrão; o cliente só define políticas e períodos de rotação. No meio do caminho, o cliente usa o KMS do provedor, mas injeta chaves próprias, mantendo alguma soberania. No extremo mais rigoroso, a empresa adota HSMs dedicados ou integra HSMs on-premises com cloud, garantindo que o provedor nunca tenha acesso real às chaves-mestre. Em 2026, cresce também o uso de modelos “hold your own key” baseados em enclaves confidenciais, nos quais o provedor opera sobre dados cifrados sem ter visibilidade de chaves em texto claro, equilibrando usabilidade de serviços nativos com fortes garantias criptográficas.

Prós e contras das tecnologias mais usadas em 2026

Avaliar apenas se o algoritmo é forte (AES-256, curvas modernas, etc.) não basta; o contexto operacional faz toda diferença. Tecnologias como criptografia transparente em bancos de dados, por exemplo, são intuitivas e minimizam mudanças em aplicações, mas podem ampliar a confiança em administradores de banco e dificultar segmentação de acesso a campos específicos. Enclaves de computação confidencial, apesar de extremamente promissores, ainda trazem desafios práticos de debug, observabilidade e integração com pipelines de CI/CD, o que limita a adoção em sistemas legados. Bons provedores conseguem mitigar vários desses problemas com SDKs maduros e ferramentas de monitoramento, enquanto ofertas imaturas acabam introduzindo mais riscos do que benefícios para times que não têm experiência prévia.

- Criptografia gerenciada pelo provedor: fácil de usar, bem integrada, ideal para workloads menos sensíveis, mas exige alto nível de confiança no operador da nuvem e em seus controles internos.

- Gerenciamento de chaves pelo cliente: maior soberania sobre dados, melhor alinhamento com regulações e requisitos de compliance, porém com aumento significativo de complexidade operacional e necessidade de equipes especializadas.

- Computação confidencial e enclaves: segurança forte até contra insiders do provedor, excelente para IP crítico e modelos de IA sensíveis, mas com ecossistema ainda em maturação e custo de adoção mais elevado em grandes ambientes corporativos.

O que CISOs devem exigir dos provedores de nuvem em 2026

Soluções de segurança em nuvem para CISOs hoje precisam ir além de slides de marketing e checklists genéricos. É fundamental exigir documentação detalhada da implementação de criptografia, relatórios de auditoria independentes, suporte a padrões abertos e, principalmente, mecanismos para demonstrar que o provedor não acessa dados em texto claro sem autorização explícita. Isso inclui a capacidade de registrar e exportar todos os eventos de uso de chaves, integração nativa com SIEM corporativos e opções claras de soberania de dados e chaves por região. Ao negociar contratos, é prudente transformar esses pontos em SLAs e cláusulas contratuais, para que questões de segurança e privacidade tenham tanto peso quanto métricas de disponibilidade e performance.

Requisitos práticos na mesa de negociação

Na prática, a conversa com o provedor precisa ser concreta e objetiva. Mais do que ouvir que “as chaves ficam protegidas em HSMs”, o CISO deve pedir detalhes sobre quem pode administrar esses HSMs, como é feito o controle de acesso privilegiado, que tipo de separação de funções existe e como incidentes envolvendo chaves são tratados. Outro ponto-chave é exigir suporte a integrações com ferramentas já usadas pela empresa, como cofres de segredo, PKI corporativa e sistemas de gestão de identidades. Sem essa integração, a segurança fica presa em silos, prejudicando visibilidade e resposta a incidentes. Por fim, é recomendável discutir desde cedo como serão conduzidos testes de penetração, exercícios de Red Team e simulações de comprometimento de chaves.

- Exija logs detalhados de uso de chaves, exportáveis em tempo quase real para o SIEM, criando um trilho robusto de auditoria.

- Garanta que haja suporte a mTLS e identidade de workload para microsserviços, evitando confiança cega em topologia de rede ou apenas em VPCs.

- Negocie opções claras de residency e soberania de dados e chaves, alinhadas a regulações locais, exigências de clientes e apetite de risco interno.

Melhores práticas de criptografia na nuvem para empresas

Independentemente do provedor, algumas melhores práticas de criptografia na nuvem para empresas já se consolidaram como padrão de mercado em 2026. A primeira é ter uma política unificada de criptografia, aplicada de forma consistente em ambientes on-prem, multi-cloud e edge, evitando decisões isoladas em cada projeto. Em paralelo, é essencial automatizar o máximo possível, usando infraestrutura como código para configurar políticas de KMS, regras de rotação, requisitos de TLS e parâmetros de armazenamento criptografado. Quando essas configurações ficam na mão de indivíduos, o risco de exceções não documentadas e erros manuais cresce muito, e isso geralmente só é descoberto em auditorias ou incidentes reais.

Governança, automação e observabilidade

Outra prática crucial é tratar criptografia como parte do ciclo de vida de desenvolvimento, não como etapa final. Isso significa incluir checagens de políticas de criptografia em pipelines de CI/CD, garantindo que novos serviços ou bancos não sejam liberados sem criptografia adequada em repouso e em trânsito. Ao mesmo tempo, é preciso assegurar que métricas e logs de criptografia sejam monitorados ativamente, e não apenas arquivados para compliance. Alertas de uso incomum de chaves, falhas recorrentes de renovação de certificados e conexões que ainda usam protocolos ou algoritmos fracos devem disparar investigações rápidas. Dessa forma, a criptografia deixa de ser caixa-preta e passa a ser um componente observável e ajustável do ambiente.

- Defina padrões mínimos de algoritmos, tamanhos de chaves e políticas de rotação, revisando-os periodicamente conforme surgem novas recomendações de órgãos especializados.

- Inclua requisitos de criptografia explicitamente em contratos com fornecedores SaaS, evitando lacunas em integrações externas e cadeias de terceiros.

- Treine desenvolvedores e engenheiros de plataforma para usar APIs de criptografia corretamente, evitando implementações caseiras ou padrões inseguros.

Tendências atuais e emergentes em 2026

O cenário de 2026 é marcado por três grandes forças moldando o futuro da criptografia em nuvem: a pressão da computação pós-quântica, a ubiquidade da IA e a intensificação de regulações de soberania de dados. Já há movimento forte dos grandes provedores para oferecer “agilidade criptográfica”, permitindo trocar algoritmos de forma mais simples à medida que padrões pós-quânticos se consolidam. Ao mesmo tempo, workloads de IA se tornaram críticos, e com isso aumentou a demanda por proteger tanto os modelos quanto os dados de treinamento usando técnicas como computação confidencial, criptografia homomórfica parcial e esquemas de compartilhamento seguro de dados entre parceiros. Isso muda a discussão, pois agora a criptografia precisa proteger também o capital intelectual da empresa, não apenas registros de clientes.

Automação, Zero Trust e criptografia “by default”

Outra tendência clara é a convergência entre criptografia e Zero Trust. Ferramentas de gerenciamento de identidade de máquina, políticas dinâmicas de acesso e segmentação fina de workloads estão se integrando diretamente a mecanismos de geração e rotação de chaves. Com isso, o acesso a dados passa a depender não só de quem é o usuário, mas também de qual serviço está executando, onde ele roda e em que contexto de risco se encontra naquele momento. Ao mesmo tempo, a automação está tornando a criptografia praticamente invisível para a maioria dos times de produto: provedores entregam stacks onde tudo já nasce cifrado, tanto em repouso quanto em trânsito. O papel do CISO passa então a ser validar a robustez desse padrão, identificar onde é preciso subir o nível de proteção e garantir que exceções sejam raras, justificadas e bem monitoradas.

Conclusão: o novo patamar de exigência dos CISOs

Em 2026, não há mais espaço para enxergar criptografia em repouso e em trânsito como itens meramente técnicos. Elas fazem parte do desenho de risco da organização, impactam a capacidade de inovar com segurança, influenciam negociações com clientes e reguladores e definem até que ponto a empresa pode explorar o poder da nuvem sem abrir mão de controle. Ao lidar com provedores de nuvem com criptografia avançada, o CISO precisa entrar na discussão com clareza sobre o que quer: visibilidade, governança de chaves, garantias contra acesso indevido, alinhamento com Zero Trust e capacidade de evoluir para novas gerações de algoritmos. Com esse nível de exigência, a criptografia deixa de ser apenas tecnologia defensiva e se torna habilitadora de negócios digitais mais resilientes e confiáveis.