Por que criptografia na nuvem parece lenta (e por que não precisa ser)

A percepção comum é simples: “se eu criptografar tudo, meu app vai ficar mais lento”.

Na prática, o problema quase nunca é a criptografia em si, e sim:

– Escolha errada de algoritmos ou modos de operação

– Má arquitetura de chaves

– Criptografia em lugares desnecessários (camadas duplicadas)

– Falta de observabilidade para medir o impacto real

Quando isso é ajustado, dá para ter segurança de dados na nuvem para negócios com impacto mínimo — e às vezes até com ganhos indiretos de performance, por exemplo, reduzindo retrabalho de compliance e incidentes.

Vamos direto à parte prática: como criptografar dados em repouso e em trânsito sem deixar tudo arrastado.

—

Princípios práticos para não “matar” a performance

1. Aceite que criptografia é “infra”, não “feature extra”

O primeiro erro é tratar criptografia como algo que você “pluga” depois.

Se você pensa nela como parte da infraestrutura, consegue:

– Colocar criptografia o mais próximo do storage e da rede

– Usar aceleração por hardware da própria nuvem

– Deixar a aplicação quase “inconsciente” de que existe criptografia ali

Para criptografia na nuvem para empresas, isso significa usar ao máximo recursos nativos do provedor e só customizar o que realmente precisa de controle fino.

—

2. Use o hardware da nuvem a seu favor

A maioria dos provedores já oferece:

– CPUs com instruções AES dedicadas

– NICs aceleradas para TLS offload

– Volumes com criptografia transparente por hardware

Antes de inventar uma biblioteca customizada, verifique:

– Se os nodes/VMs estão usando tipos de instância com suporte a AES-NI (ou equivalente)

– Se a versão do TLS permite ciphers que usam aceleração por hardware

– Se o storage está com criptografia transparente ativada (normalmente com impacto mínimo)

Em muitos cenários, mudar o tipo de instância é mais eficiente do que tentar otimizar código de criptografia manualmente.

—

Criptografia de dados em repouso sem drama

3. Encripte o que importa, não tudo o que existe

Nem todo dado precisa da mesma blindagem. Em vez de ativar tudo “no máximo”:

– Classifique dados em níveis (crítico, sensível, normal, público).

– Aplique criptografia forte com chaves dedicadas apenas onde há real risco regulatório ou de negócio.

– Use a criptografia nativa do storage para o restante.

Isso reduz:

– Número de chaves sensíveis a gerenciar

– Colisões de latência em operações críticas de banco de dados

– Custos de KMS (Key Management Service), que podem disparar com alto volume de operações

Uma abordagem híbrida costuma ser o melhor equilíbrio entre segurança e desempenho.

—

4. Descarregue a criptografia “na borda” do storage

Quer reduzir o impacto na aplicação? Tire dela a responsabilidade de criptografar tudo.

Estratégia prática:

– Ative criptografia “at rest” no nível do disco/volume (EBS, Persistent Disk, etc.).

– Use a funcionalidade de criptografia nativa do banco gerenciado (RDS, Cloud SQL, etc.).

– Deixe a aplicação falar “normalmente” com o banco, usando apenas TLS para o tráfego.

Assim:

– A criptografia acontece abaixo da camada de aplicação.

– O provedor usa otimizações de baixo nível que seriam difíceis de reproduzir.

– Você reduz o código de segurança customizado (menos bugs, menos latência inesperada).

—

5. Criptografia em coluna: use com parcimônia

Criptografar campos específicos (por coluna) é útil, mas pode quebrar índices, ordenações e buscas eficientes.

Use criptografia em coluna de forma cirúrgica:

– Para dados como CPF/CNPJ, cartão, identificação sensível.

– Para campos que não participam de filtros complexos ou joins pesados.

– Preferencialmente com tokenização ou format-preserving encryption, se for necessário manter “forma” dos dados.

Uma técnica pouco explorada:

– Tokenização reversível + cache em memória

– A aplicação vê um token leve para a maior parte das operações.

– Só resolve (detoqueniza) em fluxos realmente necessários — por exemplo, geração de relatório final.

– Isso reduz o número de chamadas ao KMS e economiza processamento criptográfico.

—

Criptografia em trânsito: desempenho depende mais da arquitetura do que do TLS

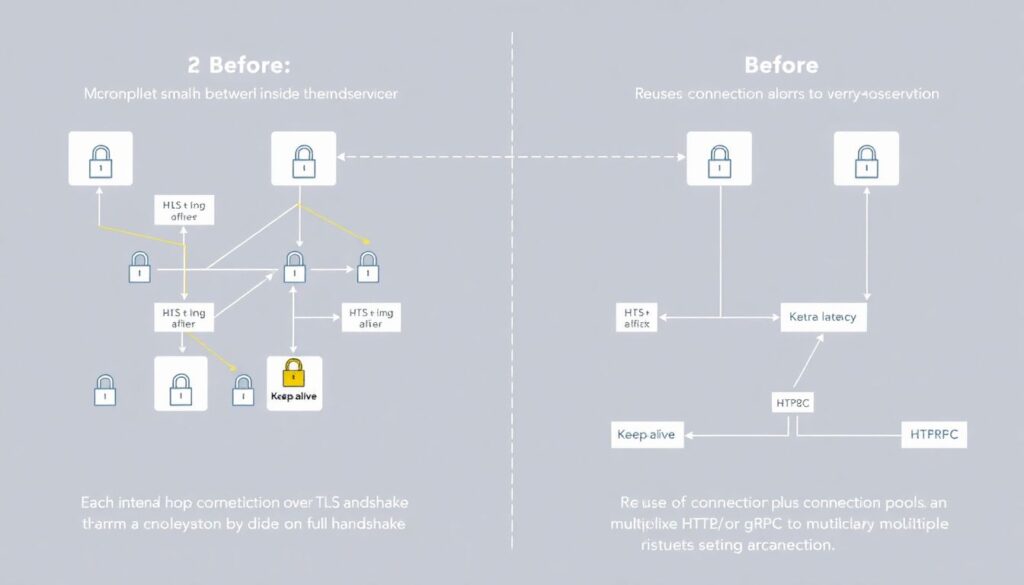

6. Pare de renegociar TLS a cada passo

Um padrão muito comum em microserviços:

– Cada salto interno abre uma conexão TLS nova, com handshake completo.

– Resultado: latência extra multiplicada por dezenas de chamadas.

Formas de reduzir isso:

– Reutilização de conexões (keep-alive + pools de conexão).

– HTTP/2 ou gRPC para multiplexar múltiplas requisições na mesma sessão TLS.

– Ajustar timeouts para evitar abrir/fechar conexões o tempo todo.

O ganho costuma ser maior do que qualquer “micro-otimização” em cifra.

—

7. TLS onde importa, mTLS onde precisa

mTLS (mutual TLS) é excelente, mas pode ser pesado se aplicado cegamente em tudo.

Abordagem mais pragmática:

– TLS “normal” para tráfego externo e entre serviços de baixo risco interno.

– mTLS apenas em:

– Serviços que lidam com dados sensíveis

– Fronteiras entre ambientes (prod -> terceiros, por exemplo)

– Componentes de administração, painel, billing

Use uma malha de serviço (service mesh) para:

– Centralizar certificados, rotação e políticas.

– Tirar da aplicação a responsabilidade de implementar lógica de mTLS.

– Padronizar as configurações, evitando combinações ruins de cipher suites.

—

8. Compressão + criptografia: ordem importa

Ponto pouco discutido:

Criptografar primeiro e comprimir depois não funciona bem — o dado já parece aleatório.

Boas práticas:

– Comprimir antes, criptografar depois (quando seguro e possível).

– Evitar compressão em dados altamente sensíveis junto com metadados secretos, para não abrir brecha a ataques tipo CRIME/BREACH.

– Limitar compressão em contextos onde o risco é alto, por exemplo em canais públicos com dados secretos misturados a conteúdo controlado por usuário.

Na nuvem, muitas vezes já existe compressão transparente (por ex., HTTP/2 + gRPC). Avalie antes de adicionar camadas extras.

—

Gestão de chaves: onde muita gente perde performance (e até segurança)

9. Não transforme o KMS em gargalo

Chamar o KMS a cada operação crítica mata performance e gera custo.

Melhor abordagem:

– Use o KMS apenas para proteger chaves de dados (data keys), não cada payload.

– Gere data keys, armazene-as criptografadas e mantenha-as em memória por um período controlado.

– Faça rekeying baseado em tempo ou volume de dados, não a cada request.

Um padrão eficiente:

– Ao iniciar o serviço, ele obtém/deriva uma data key para aquela sessão ou partição de dados.

– Essa key é usada para criptografar/decriptar em memória.

– Rotação periódica (ex.: a cada 24h ou N GB processados) renova a key e recripta apenas o necessário.

—

10. Unifique políticas de chaves por “domínio de dados”

Em vez de uma chave por microserviço, pense em:

– Uma chave (ou conjunto pequeno de chaves) por domínio de dados (ex.: financeiro, RH, analytics).

– Políticas bem definidas de quem pode usar cada chave.

– Logs de auditoria agregados por domínio, facilitando detecção de anomalias.

Isso reduz:

– Escala do problema de rotação.

– Overhead administrativo em ambientes complexos.

– Chances de inconsistência entre serviços.

—

Nove ideias menos óbvias para manter segurança alta e latência baixa

11. Use “zonas de confiança” internas com criptografia seletiva extra

Em vez de ativar proteção máxima em todo o ambiente, crie zonas com controles diferentes:

– Zona externa: TLS obrigatório, sem dados sensíveis em texto claro.

– Zona interna segura: mTLS, criptografia em repouso, inspeção de tráfego limitada.

– Zona ultra sensível: mTLS + criptografia em coluna + logging reduzido (para evitar vazamento em logs).

Nessas zonas mais rígidas, você pode aceitar um pouco mais de latência, enquanto o resto do sistema permanece rápido.

—

12. Pré-processamento criptográfico no edge

Se você usa CDN ou edge functions, dá para fazer algo diferente:

– Criptografar dados sensíveis o mais próximo possível do usuário.

– Enviar para o core da nuvem apenas informações já protegidas.

Benefícios:

– Mesmo se ocorrer vazamento no core, os dados chegam protegidos.

– Você distribui o custo de criptografia geograficamente, em vez de concentrar tudo em um único cluster.

É uma forma criativa de escalar criptografia horizontalmente sem sobrecarregar o back-end principal.

—

13. Criptografia “preguiçosa” (lazy) para dados raramente acessados

Nem todos os dados precisam estar prontos para uso imediato.

Ideia:

– Dados de arquivamento ou histórico distante são mantidos encriptados em formato mais pesado.

– Só são descriptografados (e às vezes reindexados em formato rápido) quando detectado que voltaram a ser “quentes”.

– Após o pico de uso, voltam para um formato de armazenamento mais barato e seguro.

Você troca um pequeno custo de “despertar” esses dados por muita economia de processamento diário.

—

Como escolher as melhores soluções de criptografia em nuvem

14. Comece pelo que a nuvem já oferece, depois complemente

Antes de escolher qualquer stack exótica, observe as melhores soluções de criptografia em nuvem oferecidas pelo seu provedor:

– Criptografia transparente em volumes e bancos gerenciados

– KMS integrado com IAM

– Service mesh com mTLS automatizado

– Hardware Security Modules (HSM) para chaves mais sensíveis

Só depois de explorar isso vale considerar:

– Bibliotecas específicas para criptografia em coluna

– Tokenização avançada para cenários de compliance (PCI, LGPD, HIPAA)

– Ferramentas de criptografia de dados em nuvem independentes do provedor, quando existe forte exigência de portabilidade ou controle total das chaves

—

15. Avalie soluções por latência agregada, não por “benchmark isolado”

Ferramentas de criptografia muitas vezes parecem lentas em benchmarks artificiais, mas o que interessa é:

– Latência end-to-end de uma requisição real

– Impacto de cache, pools de conexão, compressão, etc.

– Custo de operações com chaves ao longo de um dia inteiro

Duas recomendações práticas:

– Teste cenários reais de carga, não apenas microbenchmarks de criptografar buffers em loop.

– Colete métricas específicas de criptografia (tempo de operações KMS, handshake TLS, uso de CPU em ciclos de encriptação).

Isso evita decisões baseadas em números fora de contexto.

—

Checklist prático para implementar sem travar o sistema

16. Passo a passo resumido

– Ative criptografia “at rest” nativa de volumes e bancos.

– Garanta TLS obrigatório em todo tráfego externo.

– Habilite conexão persistente e/ou HTTP/2 entre serviços, evitando handshakes excessivos.

– Centralize chaves em um KMS, usando data keys em memória para alto volume.

– Aplique criptografia por coluna apenas em dados realmente sensíveis.

– Use service mesh para mTLS seletivo, nas partes críticas.

– Monitore métricas de latência específicas ligadas a criptografia.

– Ajuste tipo de instância para aproveitar aceleração por hardware.

– Introduza soluções independentes do provedor apenas se houver exigência forte de compliance ou portabilidade.

—

Conclusão: segurança forte não é sinônimo de sistema lento

Quando bem planejada, a segurança de dados na nuvem para negócios pode ser alta sem sacrificar experiência do usuário ou eficiência.

O segredo não está em “colocar criptografia em tudo no máximo”, mas em:

– Posicionar criptografia nas camadas certas (storage, rede, aplicação).

– Explorar ao máximo os recursos nativos da nuvem.

– Tratar gestão de chaves como peça central de arquitetura, não detalhe.

– Fazer medições reais em produção controlada, em vez de confiar em suposições.

Com isso, como criptografar dados em repouso e em trânsito deixa de ser um dilema entre segurança e performance e passa a ser um problema de engenharia bem resolvido — com espaço, inclusive, para soluções criativas que a maioria das empresas ainda nem está explorando.