Context: Why Cloud Security Incidents Are All Over the News

Over the last few years, cloud has moved from “nice-to-have” to “backbone of the business”. That’s why incidentes recentes de segurança em nuvem 2024 так громко звучат в новостях: атаки на S3‑бакеты, утечки резервных копий, компрометированные ключи доступа DevOps‑команд. Компании уже не хранят все в одном дата‑центре; теперь это смесь AWS, Azure, GCP и десятков SaaS‑сервисов. Для злоумышленников это рай: больше точек входа, больше ошибок конфигурации, а иногда и полное отсутствие базового мониторинга. В результате даже один незащищенный бакет или тестовый сервер превращается в главную новость дня и серьезный удар по репутации и бюджету.

Short Historical Background: From “Trust the Provider” to Shared Responsibility

В начале эры cloud computing многие считали, что провайдер «автоматически» решает все вопросы безопасности. Первые крупные casos reais de vazamento de dados em cloud computing показали обратное: да, AWS или Azure защищают инфраструктуру, но настройки доступа, шифрование и управление ключами остаются на стороне клиента. Примерно с 2017–2018 годов в отчётах начали честно писать о «misconfigured bucket», «open database» и «public snapshot». Сегодня концепция shared responsibility наконец стала нормой, но инциденты не исчезли: сместился акцент с грубых ошибок администрирования к компрометированным учеткам, токенам CI/CD и уязвимым контейнерам.

Basic Principles: What Actually Works in Cloud Security

Базовые принципы давно известны, но в облаке они приобретают новые оттенки. melhores práticas de segurança em nuvem para equipes de TI практически всегда крутятся вокруг трех вещей: минимально необходимый доступ, постоянная видимость и автоматизация. Если вы не знаете, какие ресурсы у вас существуют и кто к ним ходит — вы уже проиграли. Поэтому акцент на инвентаризации, тегировании ресурсов, единой политике IAM и логировании «по умолчанию». Второй столп — сильная аутентификация: MFA везде, где можно, отдельные учетные записи для автоматизации и сервисов, отказ от «shared accounts» и жесткий контроль над ключами и токенами.

How to Protect Data in the Cloud from Real-World Attacks

Вопрос como proteger dados na nuvem contra ataques cibernéticos часто сводится не к экзотическим инструментам, а к дисциплине. Шифруйте данные «на диске» и «в полете», храните ключи в KMS или HSM, не зашивайте секреты в код или Terraform. Отдельная история — резервные копии: зачастую они живут в другом аккаунте или у другого провайдера и выпадают из политики безопасности. Между тем именно бэкапы часто становятся источником утечки. Добавьте сюда контроль географии хранения, ограничение public‑доступа и регулярные проверки политик — и вы уже значительно уменьшите поверхность атаки без каких‑то дорогих решений.

Recent Cloud Incidents: What 2024 Is Trying to Teach Us

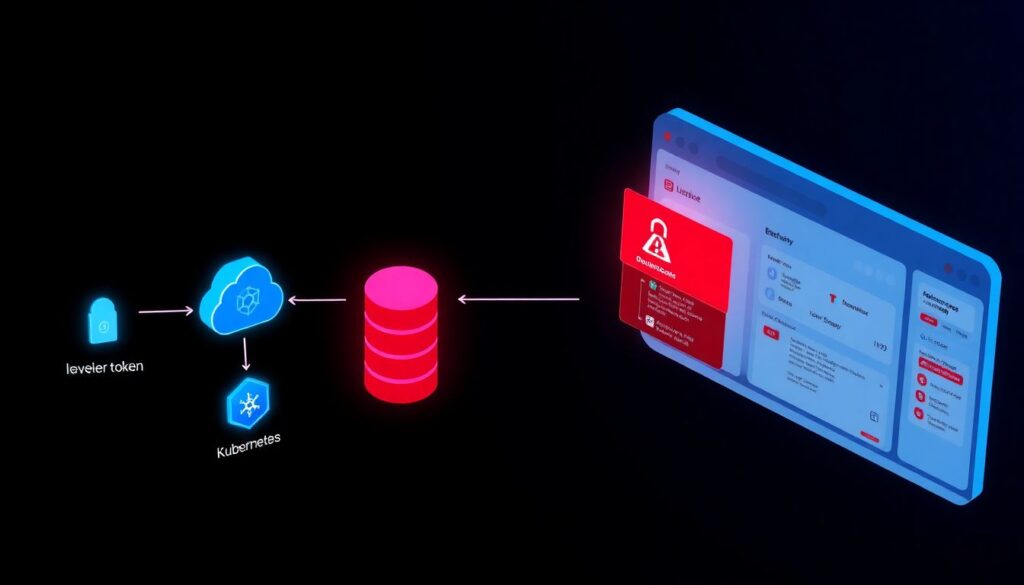

Если посмотреть на incidentes recentes de segurança em nuvem 2024, то заметен общий шаблон: почти все началось с чего‑то «мелкого». Утекший токен разработчика дал доступ к CI/CD, оттуда — к переменным окружения, дальше — к базам данных. В другом кейсе открытый для интернета сервис Kubernetes‑панели администратора позволил злоумышленникам развернуть майнинг и начать сканировать внутреннюю сеть. В третьем случае публичный storage‑бакет с логами случайно содержал и дампы prod‑данных. Во всех историях общая проблема — слабый контроль над тем, что именно вынесено наружу, и отсутствие простых, но жестких процессов ревью.

Practical Examples and Implementations for IT Teams

Чтобы lições aprendidas com falhas de cibersegurança em cloud не превратились в очередную презентацию «для галочки», их надо сразу превращать в конкретные действия. Несколько рабочих сценариев для повседневной практики команд:

– Включить и централизовать CloudTrail/Activity Logs, отправлять в отдельный аккаунт/проект только для логов.

– Внедрить шаблоны инфраструктуры как код (Terraform, Bicep, CloudFormation) с заранее прошитыми безопасными настройками.

– Настроить регулярный сканер misconfigurations (Cloud Security Posture Management) и договориться о реальном SLA для исправления найденных проблем.

Каждый из этих шагов не идеален сам по себе, но вместе они создают «сетку безопасности», которая ловит большинство типичных ошибок.

Common Newbie Mistakes in Cloud Security

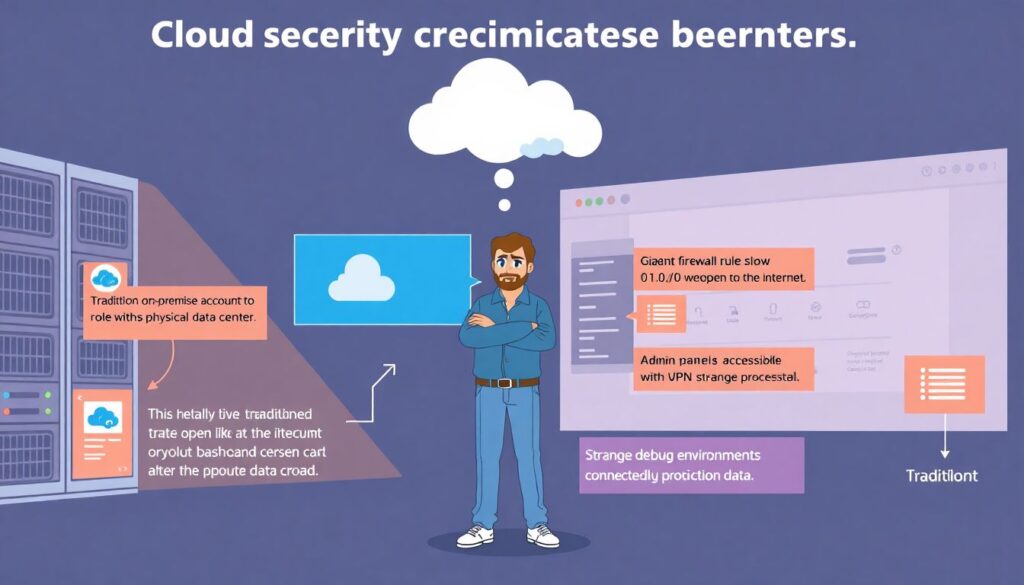

Новички в облаке часто переносят мышление из он‑прем мира. Самая распространенная ошибка — считать аккаунт в облаке «аналогом» локального дата‑центра и открывать туда половину мира. Отсюда появляются «0.0.0.0/0» в правилах firewall, админские панели без VPN и странные debug‑окружения с продовыми данными. Вторая типичная проблема — игнорирование IAM: люди создают одного супер‑админа и раздают его ключи всем подряд. Еще одна ловушка — доверие дефолтным настройкам, хотя почти все крупные casos reais de vazamento de dados em cloud computing начинались именно с невинного «оставим пока по умолчанию, потом настроим».

Misconceptions That Keep Causing Breaches

Есть несколько упорных заблуждений, которые стабильно ведут к проблемам, особенно когда речь о melhores práticas de segurança em nuvem para equipes de TI. Во‑первых, миф «мы маленькие, нас никто не тронет». В реальности большинство атак автоматизированы: сканеры ищут открытые порталы, публичные бакеты и слабые пароли, не разбираясь в размере компании. Во‑вторых, вера в «полную защиту» со стороны провайдера: shared responsibility мало кто читает внимательно. И наконец, убеждение, что безопасность — это исключительно задача SecOps, а не общая ответственность разработчиков, админов и продуктовых команд.

Turning Lessons into Daily Routine for IT Teams

Чтобы рекомендации не остались на уровне отчётов, стоит встроить безопасность прямо в рабочие процессы. Например, добавить чек‑лист облачных настроек в код‑ревью, а не только в финальные аудиты. Обязать разработчиков проходить короткий тренинг по тому, como proteger dados na nuvem contra ataques cibernéticos именно в их стеке — будь то serverless, Kubernetes или классические VMs. Полезно завести «security champions» в каждой команде, которые переводят сложные политики на понятный язык для коллег. Так lições aprendidas com falhas de cibersegurança em cloud перестают быть теорией и становятся частью нормальной инженерной культуры.