Quando a conversa é proteger dados sensíveis na nuvem, não existe “meio termo”: ou você leva gestão de chaves e criptografia ponta a ponta a sério, ou aceita o risco de vazamento. A boa notícia é que hoje dá para montar uma solução madura usando KMS na nuvem sem virar um cripto-gênio. A ideia deste guia é justamente explicar, de forma direta, como desenhar e implementar esse cenário, trazendo recomendações de especialistas que já passaram pelos mesmos erros que você quer evitar.

Entendendo o papel do KMS na arquitetura de segurança

Antes de sair configurando console de nuvem, é crucial entender o que o KMS faz. Ele não é apenas um cofre de chaves: ele centraliza a geração, armazenamento, rotação e uso controlado das chaves criptográficas. Na prática, ele vira o “órgão emissor de identidade” dos seus dados, garantindo que cada operação de criptografia, descriptografia e assinatura seja registrada, autorizada e limitada por políticas claras. Especialistas sempre reforçam: trate o KMS como infraestrutura crítica, não como simples feature.

Planejando a gestão de chaves na nuvem para empresas

O erro mais comum é criar chaves ad-hoc, sem governança. Para ter uma gestão de chaves na nuvem para empresas realmente sustentável, comece mapeando sistemas, tipos de dados e exigências regulatórias. Depois, defina quais chaves serão usadas por aplicação, por ambiente e por tipo de dado. Especialistas recomendam não misturar chaves de teste e produção, nem usar a mesma chave para dados pessoais e dados operacionais. Pense na chave como um “domínio de risco”: se uma vaza, qual é o estrago máximo aceitável?

Modelando criptografia ponta a ponta na prática

Criptografia ponta a ponta não é só “ligar o at-rest no banco”. A ideia é que os dados sejam criptografados o mais próximo possível do cliente e só descriptografados no destino final autorizado. Em um serviço de criptografia ponta a ponta em nuvem, isso normalmente significa criptografar no cliente (app, SDK, serviço intermediário) usando chaves derivadas ou envelopes e permitir que apenas serviços com autorização no KMS possam acessar a chave mestra. Assim, mesmo se um admin de banco de dados fuçar direto nas tabelas, ele verá apenas blobs opacos.

Escolhendo provedores de KMS cloud para criptografia de dados

Ao avaliar provedores de KMS cloud para criptografia de dados, não foque apenas no nome do fornecedor, mas nos recursos que realmente importam: suporte a BYOK (trazer sua própria chave), rotação automática, HSM gerenciado, logs detalhados e integração com os serviços que você já usa. Analise também se há suporte a multi-região, opções de chaves dedicadas e certificados de conformidade (ISO, SOC, PCI, HIPAA etc.). Um ponto que especialistas destacam é testar a facilidade de automação via API, porque isso define se seu KMS vai escalar junto com o seu pipeline DevSecOps.

Avaliando KMS na nuvem preço sem cair em armadilhas

Muita gente trava no tema KMS na nuvem preço porque olha só o custo “por chave” e “por chamada de API”. O que quase ninguém calcula é o custo de um incidente sem KMS bem configurado. O caminho recomendado é: estimar volumes de operações de criptografia por serviço, classificar o que é tráfego crítico e o que pode ser offload para cache ou criptografia local, e então sim comparar fornecedores. Profissionais experientes sugerem incluir no cálculo o tempo economizado em auditorias e investigações graças aos logs centralizados do KMS.

Desenhando políticas de acesso e segmentação de chaves

A parte sensível da implementação é definir quem pode usar qual chave e em quais condições. Crie políticas baseadas em papéis (RBAC) e, se o provedor permitir, combine com atributos (ABAC), como ambiente, conta e tipo de carga de trabalho. Uma prática recomendada é isolar chaves por:

– Ambiente (dev, staging, prod)

– Domínio de dados (financeiro, RH, clientes, logs)

– Tipo de uso (criptografia de dados, assinatura, tokens temporários)

Assim, se uma credencial de serviço vazar, o dano fica limitado a um subconjunto de dados e você consegue revogar o acesso sem derrubar o restante do ambiente.

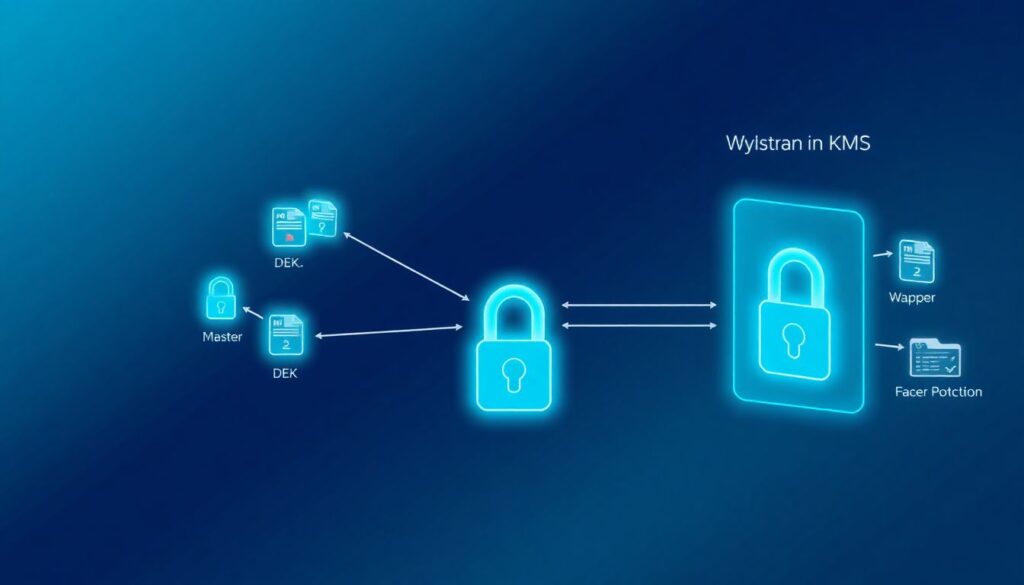

Implementando envelope encryption com KMS

Na maioria das arquiteturas modernas, você não criptografa tudo direto com a chave principal do KMS. Em vez disso, usa envelope encryption: o KMS gera chaves de dados (DEKs), que criptografam o conteúdo; essas DEKs, por sua vez, são protegidas por uma chave mestra no KMS. O ganho é duplo: desempenho (criptografia local com DEK) e controle (o acesso à DEK depende da autorização no KMS). Especialistas recomendam armazenar a DEK criptografada junto do payload, facilitando a rotação de chaves mestras sem ter que reprocessar todo o volume de dados.

Boas práticas operacionais e automação

Para que a solução de segurança com KMS e criptografia ponta a ponta não vire um emaranhado manual, automatize tudo o que puder. Use IaC (Terraform, CloudFormation, Pulumi) para criar chaves, políticas e aliases, evitando configurações feitas “no clique”. Integre o KMS ao pipeline de CI/CD para garantir que apenas aplicações aprovadas e imagens assinadas recebam permissão de uso das chaves. Além disso, configure alertas em cima dos logs de uso do KMS, monitorando padrões estranhos, como picos de descriptografia fora do horário normal.

Checklist prático para colocar em produção

Antes de liberar sua aplicação com o novo esquema de criptografia, faça um “bate-martelo” com o time:

– Todas as chaves críticas têm política revisada por segurança e compliance

– Logs de KMS estão integrados ao SIEM e com retenção adequada

– Rotação automática está configurada para chaves de longo prazo

– Roteiro de resposta a incidentes inclui revogação de chaves e substituição de credenciais

Especialistas insistem em testes regulares de recuperação: simule perda de acesso, rotação forçada e falha de região para não descobrir uma brecha no meio de uma crise real.

Envolvendo times e alinhando com compliance

Gestão de chaves não é assunto exclusivo do time de segurança. Traga desenvolvimento, operações, jurídico e privacidade para discutir requisitos de retenção, anonimização e chaves separadas para dados sensíveis. Em setores regulados, alinhe a configuração do KMS com normas como LGPD e PCI-DSS, documentando claramente quais dados são protegidos por qual chave. Essa documentação, além de facilitar auditorias, serve como guia para futuras integrações, evitando que novos sistemas furem o esquema de criptografia ponta a ponta que você construiu com tanto cuidado.

Erros clássicos a evitar segundo os especialistas

Para fechar, vale destacar alguns deslizes que aparecem em quase toda revisão de segurança na nuvem:

– Usar a mesma chave para múltiplos sistemas sem qualquer segmentação

– Conceder permissão ampla (“*”) para acesso ao KMS em funções de serviço

– Não testar o impacto da rotação de chaves em aplicações legadas

– Tratar KMS como opcional em ambientes de teste que usam dados reais

Seguindo as recomendações acima e tratando o KMS como pilar central da arquitetura, você sai do discurso e coloca gestão de chaves e criptografia ponta a ponta em produção de forma robusta, auditável e pronta para crescer junto com o negócio.