Por que hardening em cloud ficou tão sério depois de 2020

Se você voltar mentalmente para a era dos data centers físicos, “segurança” significava muito cabo, firewall perimetral e um rack trancado. Quando AWS e depois Azure e GCP ganharam tração, muita gente apenas “levantou e migrou” as mesmas práticas, ignorando que na nuvem tudo é API, identidade e automação. De 2017 a 2022, vazamentos de buckets, o caso Capital One, ataques via Log4Shell e credenciais expostas em repositórios mostraram que improviso sai caro. Em 2026, a conversa mudou: hardening aws segurança melhores práticas deixou de ser pauta só de compliance e virou requisito de sobrevivência para qualquer equipe que exponha serviços críticos na internet.

Passo 1 – Mudar o mindset: servidor não é mais uma “caixa”, é um recurso efêmero

Antes de mexer em SSH ou chaves KMS, vale alinhar a forma de pensar. Em ambientes AWS, Azure e GCP, uma instância é descartável: você deveria poder destruí-la e recriá-la com o mesmo nível de segurança em minutos. Isso muda o foco de “configurar máquina” para “definir padrão de infraestrutura segura como código”. Um guia hardening servidor cloud linux aws moderno parte sempre de imagens base endurecidas, pipelines de CI/CD que checam configurações e uso consistente de templates (CloudFormation, Terraform, Bicep, Deployment Manager). Quem ainda entra manualmente em cada VM para “dar um tapa” na segurança acaba criando um zoológico impossível de auditar.

Passo 2 – Diagnosticar o estado atual antes de sair aplicando checklists

Um erro clássico é aplicar recomendações genéricas sem saber onde você realmente está vulnerável. Antes de pensar em como proteger instâncias cloud aws azure gcp ssh, mapeie o ambiente: quais contas/projetos existem, quem tem acesso, quais portas estão abertas, que instâncias rodam com IP público e quais contêm dados sensíveis. Use Security Hub/Trusted Advisor na AWS, Defender for Cloud na Azure e Security Command Center na GCP para ter um raio-X inicial. Em seguida, escolha um pequeno escopo crítico (por exemplo, um cluster de produção) e faça um pequeno assessment focado em exposição de rede, chaves duradouras, usuários locais e configuração de logs. Esse recorte inicial evita se perder em planos gigantescos que nunca saem do papel.

Passo 3 – Endurecendo o acesso SSH: do básico ao “SSH bastionless”

SSH ainda é a principal porta de entrada para administradores (e invasores) em servidores Linux. Em 2026, manter SSH aberto em 0.0.0.0/0 já é visto como sinal de maturidade baixa. O primeiro passo é simples: desabilite login por senha e use apenas chaves, limite o usuário de login (sem root remoto) e configure fail2ban ou equivalente. Em seguida, mova-se para modelos sem IP público, acessando via bastion host ou, melhor, saltando para serviços nativos como AWS Systems Manager Session Manager, Azure Serial Console + Just-in-Time Access e IAP/OS Login na GCP. Esses caminhos permitem auditar sessões, remover a dependência de portas abertas e aproximam você de um cenário em que o próprio SSH se torna excepcional.

Boas práticas rápidas para SSH em qualquer provedor

– Desativar senha e root login, exigindo chaves e, se possível, MFA para salto inicial

– Restringir Security Groups/NSGs/firewalls para ranges específicos de IP ou túnel via VPN/Zero Trust

– Registrar e armazenar logs de acesso (via SSM, auditd, journald) em serviços centralizados de log

Cada item parece pequeno isoladamente, mas juntos eles cortam grande parte dos vetores automatizados de ataque por scanners e bots, reduzindo o ruído e permitindo foco em ameaças mais sofisticadas.

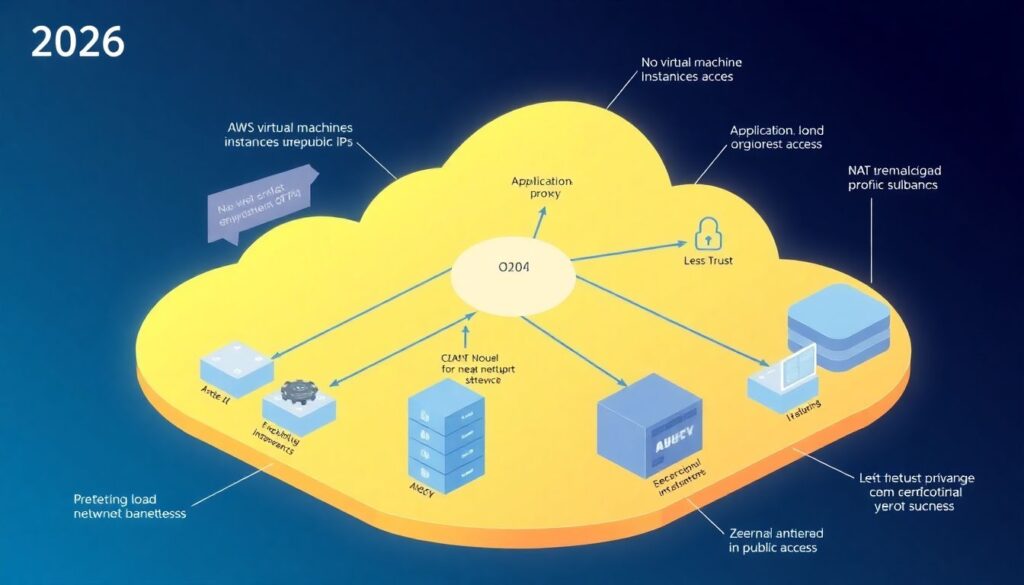

Passo 4 – Rede e superfície de ataque: “tudo privado por padrão”

Depois de organizar SSH, o próximo alvo é a topologia de rede. A recomendação geral em 2026 é simples de descrever e difícil de seguir: nenhuma instância deveria ter IP público a menos que seja realmente inevitável. Em AWS, Azure e GCP, opte por sub-redes privadas, NAT para saída, proxies e load balancers para entrada. Use security groups, NSGs e regras de firewall com o princípio do menor privilégio, criando grupos de aplicação em vez de regras genéricas “para qualquer um”. Segmente ambientes (produção, teste, dev) em VPCs/VNets/Virtual Networks diferentes e use peering ou Private Link/Private Endpoint para tráfego interno, evitando expor serviços administrativos diretamente à internet.

Alertas de configuração de rede que valem atenção

– Regras “temporárias” muito amplas (0.0.0.0/0 em portas de banco ou SSH) que nunca foram removidas

– Balanceadores expondo portas administrativas (RDP, SSH, consoles de aplicações internas)

– Falta de logs de fluxo (VPC Flow Logs, NSG Flow Logs, VPC Flow Logs do GCP) para investigação posterior

Esses pontos são exatamente os que atacantes automatizados exploram; revisar regras antigas e registrar o tráfego cria uma base sólida para qualquer investigação ou auditoria.

Passo 5 – Hardening do sistema operacional: Linux como plataforma, não como caixinha

Mesmo na nuvem, o velho “endurecer o Linux” continua essencial. A diferença é o contexto: agora você precisa de um guia hardening servidor cloud linux aws, Azure e GCP que funcione de maneira idempotente e automatizada. Recomenda-se partir de imagens padrões do provedor (ou distribuições otimizadas) e aplicar CIS Benchmarks ou equivalentes via Ansible, Chef, Puppet ou scripts bem versionados. Foque em desabilitar serviços desnecessários, configurar firewall local (iptables/nftables, firewalld), atualizar pacotes com processos testados e padronizar parâmetros de kernel relacionados a rede, memória e controles de acesso. Isso reduz a superfície de ataque interna e dificulta movimentação lateral caso alguém passe pela “casca” da rede.

Checklist essencial de hardening em Linux para cloud

– Atualizações automáticas controladas, com janela e rollback definidos

– Logs centralizados (syslog remoto, CloudWatch, Log Analytics, Cloud Logging) e rotação bem configurada

– Contas de sistema revisadas, sudo configurado com logs e uso mínimo de privilégios elevados

Essas medidas parecem técnicas demais para iniciantes, mas quando padronizadas em templates e pipelines, viram algo quase invisível, sempre presente em cada nova instância.

Passo 6 – Identidade e acesso: da conta root à granularidade de roles

Muitos incidentes em nuvem nascem de falhas de IAM, não de falhas de infraestrutura. No mínimo, bloqueie o uso cotidiano das contas raiz/owner das assinaturas e habilite MFA forte nelas. Em seguida, crie grupos e funções baseadas em papéis de trabalho, não em nomes de pessoas, e use automação para provisionar e revogar acesso. Em vez de chaves de acesso long-lived espalhadas em variáveis de ambiente, aplique roles temporários anexadas a instâncias, containers e funções serverless. O objetivo é reduzir o tempo de vida e o escopo de cada credencial, o que limita o dano se alguma delas for exposta. Esse pilar de identidade é o que dá sustentação às demais camadas de hardening.

Passo 7 – Segurança em nuvem e gerenciamento de chaves KMS em AWS, Azure e GCP

Chegamos ao ponto em que muita gente ainda se enrola: segurança em nuvem gerenciamento de chaves kms aws azure gcp. Cada provedor tem seu KMS (AWS KMS, Azure Key Vault, Google Cloud KMS/Secrets Manager), mas a lógica comum é: não guarde segredos em código, arquivos .env ou, pior, em imagens de máquina. Centralize chaves de criptografia, segredos de banco, tokens de API e certificados nesses serviços, controlando o acesso via IAM e auditando cada uso. Ative a rotação automática quando possível, defina proprietários claros para cada chave e separe chaves por sistema e ambiente. Em muitos cenários regulatórios, o uso adequado de KMS e HSM gerenciados é a linha que separa um incidente operacional de uma violação de compliance com consequências legais.

Boas práticas com KMS e segredos

– Nunca armazenar segredos diretamente em variáveis de ambiente persistentes; preferir injection dinâmico em runtime

– Restringir quem pode criar, desativar ou deletar chaves; separar funções de administração e de uso de chaves

– Monitorar logs de uso de KMS/Key Vault/Cloud KMS e configurar alertas para acessos anômalos ou picos inesperados

Esse cuidado com segredos impede que um simples vazamento de repositório ou backup exponha toda a infraestrutura.

Passo 8 – Observabilidade e resposta: logs, alertas e testes contínuos

Hardening não é algo que você faz uma vez e esquece; é um ciclo de melhoria contínua. Sem logs e monitoramento, você nunca saberá se as medidas funcionaram ou se alguém está tentando quebrá-las neste exato momento. Centralize logs de sistema, de aplicação, de rede e de KMS em plataformas próprias (Cloud-native ou SIEMs externos) e defina alertas inteligentes, não apenas ruído. Teste regularmente o plano de resposta a incidentes: simule perda de chave, acesso indevido, compromisso de uma instância. Em 2026, equipes mais maduras ainda rodam exercícios de “game day” para treinar time e validar se políticas realmente bloqueiam o que o desenho prevê. A diferença entre uma falha controlada e um desastre público costuma estar na preparação.

Passo 9 – Automatização e política como código

Depois de ter um baseline de segurança razoável, o próximo salto vem quando você traduz tudo em código. Use Terraform, CloudFormation, Bicep ou similares para padronizar VPCs, segurança de rede, roles e integrações com KMS. Em paralelo, implemente políticas como código com AWS Config, Azure Policy e Organization Policy Service do GCP, bloqueando a criação de recursos fora dos padrões (por exemplo, instâncias com IP público ou buckets sem criptografia). Isso força o hardening desde o nascimento dos recursos, em vez de depender de checklists manuais. Para iniciantes, pode parecer complexo, mas começar com poucas regras de alto impacto já traz ordem ao caos e dá visibilidade sobre exceções justificadas.

Erros comuns e armadilhas que ainda derrubam times em 2026

Mesmo com tanta informação disponível, alguns deslizes continuam frequentes. Instâncias de teste com segurança frouxa acabam conectadas a dados reais; credenciais temporárias viram “definitivas” por falta de limpeza; backups são feitos sem criptografia forte; integrações entre nubes diferentes usam túneis mal configurados. Outro tropeço é confiar demais nas configurações default do provedor, assumindo que “se veio assim, deve ser seguro”, quando na verdade os defaults são pensados para funcionar rápido, não para cumprir normas rigorosas. A pressa em liberar features novas também leva a abrir portas ou conceder permissões amplas “só para testar” e esquecê-las, criando pontos cegos que só aparecem em uma auditoria ou incidente.

Quando faz sentido buscar ajuda externa de consultoria

Há um ponto em que o esforço interno já não basta ou não compensa. Empresas com ambientes multi-cloud grandes, requisitos regulatórios pesados ou histórico de incidentes sérios costumam se beneficiar de consultoria hardening e segurança cloud aws azure gcp. Consultores experientes conseguem comparar seu ambiente com padrões de mercado, priorizar ações com melhor relação custo-benefício e ajudar a desenhar uma arquitetura de segurança sustentável, não apenas um conjunto de remendos. Para times pequenos, faz sentido contratar uma avaliação inicial, criar um roadmap de até 12 meses e internalizar a execução com apoio pontual. O objetivo não é terceirizar a segurança, mas acelerar o aprendizado e evitar repetir erros que outros já pagaram caro para cometer.

Fechando o ciclo: hardening como prática contínua, não como projeto isolado

Se tem uma coisa que a última década deixou clara é que não existe “estado final” de segurança em nuvem. Novas funcionalidades em AWS, Azure e GCP aparecem todo trimestre, assim como novas técnicas de ataque e ferramentas de exploração. Por isso, um guia hardening servidor cloud linux aws ou um manual de como proteger instâncias cloud aws azure gcp ssh precisa ser visto como documento vivo, atualizado à medida que a arquitetura evolui. Manter um backlog permanente de melhorias de segurança, com revisões trimestrais, ajuda a incorporar novidades de forma estruturada. Em 2026, as organizações que melhor lidam com riscos em cloud são justamente as que tratam hardening como parte diária da engenharia, tão natural quanto deploy e observabilidade.