Por que segmentação de rede em VPCs e VNets não é mais opcional

Quando você começa pequeno na nuvem, tudo cabe em uma única VPC ou VNet “flat”: poucas sub-redes, poucos security groups, quase nada de controle de tráfego interno.

Funciona… até o dia em que:

– alguém expõe uma porta interna para o mundo “só para testar”

– um workload comprometido começa a falar com tudo

– auditoria pergunta: “como vocês isolam ambientes e dados sensíveis?”

É aí que a conversa muda de “depois a gente organiza” para “precisamos de segmentação de rede em VPC como fazer de forma estruturada e escalável”.

Vamos passo a passo, com foco prático, cobrindo:

– segmentação “macro” (VPC/VNet, subnets, security groups/NSG)

– microsegmentação (camada de workload, identidade, tags)

– exemplos reais de AWS e Azure

– como isso se conecta a zero trust na prática

Nada de teoria solta demais — a ideia é que você consiga sair daqui com um plano de implementação claro.

—

Começando pelo básico: segmentação de rede em VPC e VNet

Desenhando domínios lógicos antes de criar recursos

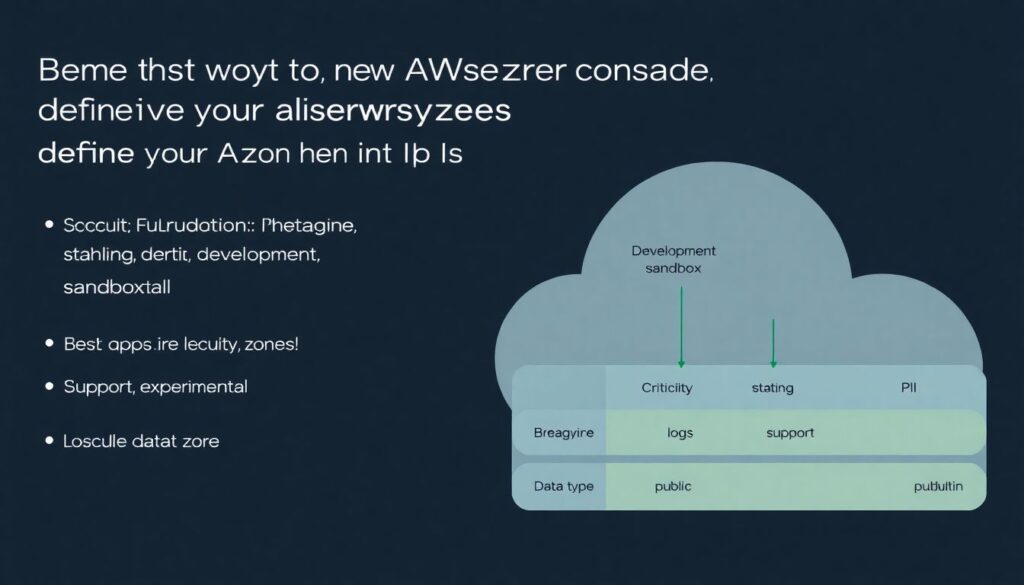

Antes de abrir o console da AWS ou Azure, defina os domínios lógicos de rede. Pense em “zonas de segurança”, não em IPs.

As zonas mais comuns:

– Ambiente: produção, homologação, desenvolvimento, sandbox

– Criticidade: sistemas core, suporte, experimental

– Tipo de dado: PII, financeiro, logs, público

– Exposição: internet-facing, partner-facing, internal-only

A partir disso, você decide quantas VPCs/VNets precisa e como vão se relacionar (peering, hub-and-spoke, transit gateway, etc.).

Case real #1: fintech que “fatiou” uma única VPC monolítica

Uma fintech rodava tudo em uma única VPC com dezenas de subnets.

Problemas:

– Prod e dev compartilhando a mesma VPC

– Peering confuso com parceiros

– Regras de security group gigantes e difíceis de auditar

Plano de ação:

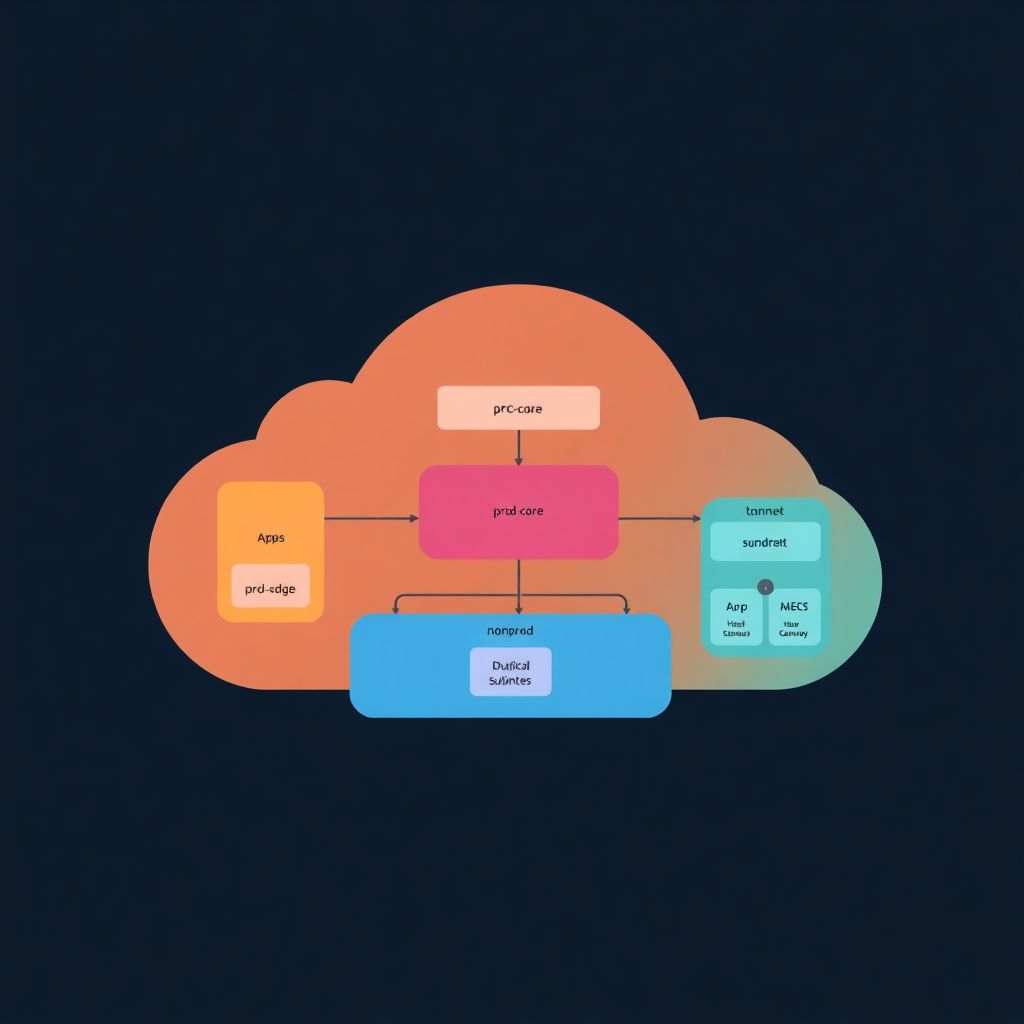

1. Criar três VPCs: `prod-core`, `prod-edge`, `nonprod`.

2. Migrar gradualmente workloads-chave para `prod-core` (banco, core banking).

3. Deixar APIs públicas e front-ends em `prod-edge`, com apenas portas HTTP/HTTPS indo para `prod-core`.

4. Colocar dev, QA e sandboxes em `nonprod`, com peering restrito apenas a serviços compartilhados (monitoramento, CI/CD, registro de imagens).

Resultado:

As equipes conseguiram controlar melhor “quem fala com quem”, reduzindo o blast radius caso um serviço voltado à internet fosse comprometido.

—

Subnetting: separando plano de controle, dados e gestão

Dentro de cada VPC/VNet, evite misturar tudo na mesma subnet.

Uma abordagem que funciona bem:

– Subnets de aplicação: serviços de negócio (APIs, backends)

– Subnets de dados: bancos de dados, caches, data warehouse

– Subnets de gestão: bastion hosts, ferramentas de observabilidade, backup

– Subnets públicas e privadas: front-ends x backends

Na AWS, subnets públicas (com rota para Internet Gateway) ficam geralmente só para ALBs/NLBs, NAT gateways, e eventualmente bastion (se ainda existir).

No Azure, use sub-redes dedicadas por tipo de recurso e aplique NSGs específicos em cada uma.

—

Segurança baseada em políticas: security groups, NSG e mais

Security Groups / NSGs por função, não por servidor

Erros comuns:

– Um security group/NSG por VM/EC2.

– Nome genérico tipo `sg-default`, `nsg-servers`.

– Regras “temporárias” abertas para o mundo e nunca removidas.

Em vez disso, crie grupos baseados em papéis:

– `sg-app-frontend`

– `sg-app-backend`

– `sg-db`

– `nsg-logging`

– `nsg-jump-host`

E defina regras usando referências a grupos, sempre que possível:

– AWS: security group como origem/destino de regra

– Azure: Application Security Groups (ASG) como abstração de função

Isso reduz a complexidade: você adiciona/remover instâncias do grupo, e não precisa tocar em dezenas de regras individuais.

—

Fluxos típicos de tráfego para padronizar

Crie “padrões de fluxo” (traffic flow patterns) e documente-os:

– Front-end → Back-end (HTTP/HTTPS internos)

– Back-end → Banco de dados (portas de DB específicas)

– Aplicação → Serviços de infraestrutura (DNS, NTP, logging, métricas)

– Gestão → Hosts (SSH/RDP via bastion ou SSM)

Esses padrões viram “templates mentais” para configurar regras de SG/NSG, e ajudam a aplicar as melhores práticas de segmentação de VPC e VNet em diferentes projetos sem reinventar tudo a cada vez.

—

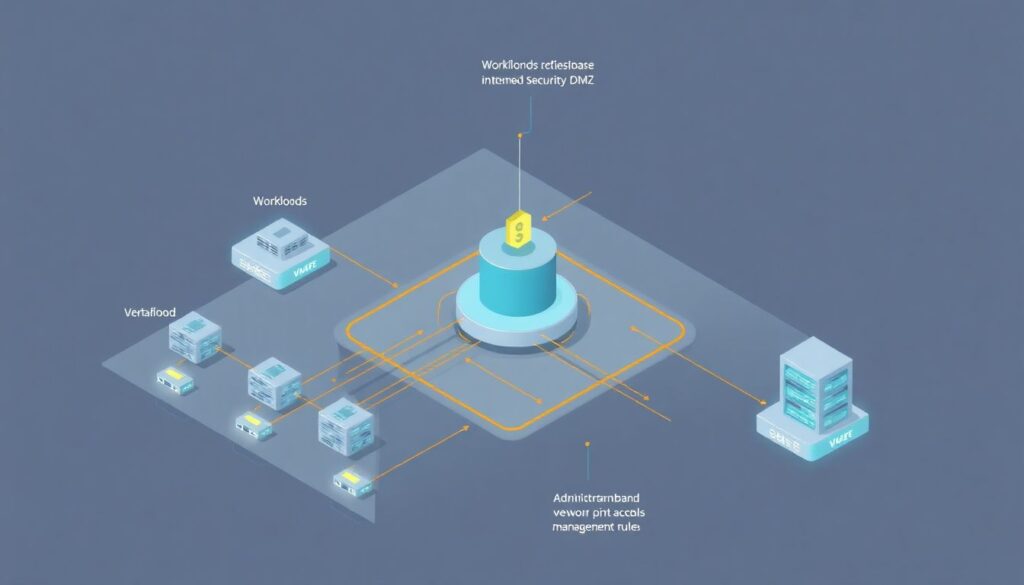

Microsegmentação: indo além das subnets

Por que subnets e SG/NSG já não bastam

Com modelos de microsserviços, containers, serverless e alta automação, IP não é mais uma identidade confiável.

A microsegmentação em cloud AWS Azure guia prático precisa considerar:

– identidade da workload (service account, managed identity, IAM role)

– tags e labels (em VMs, pods, serviços)

– contexto (ambiente, dono, aplicação)

Em vez de perguntar “este IP pode falar com este IP?”, a pergunta vira “este serviço X rodando em nome da aplicação Y pode chamar a API Z com este escopo?”.

—

Ferramentas para microsegmentação em nuvem empresarial

Além de SGs/NSGs, entram outras camadas:

– Service mesh (Istio, Linkerd, AWS App Mesh, Open Service Mesh no Azure):

– políticas mTLS serviço a serviço

– regras L7: quem pode chamar qual endpoint HTTP

– Firewalls distribuídos:

– AWS Network Firewall, AWS Security Groups + NACL bem desenhados

– Azure Firewall, Azure Firewall Policy, integração com Microsoft Defender for Cloud

– Soluções de terceiros (p.ex., Illumio, Guardicore, Prisma Cloud) que:

– constroem mapas de dependência de aplicações

– aplicam políticas por tag, não por IP

Quando alguém pergunta por ferramentas para microsegmentação em nuvem empresarial, normalmente o “combo” é:

– controles nativos (SG/NSG, firewalls gerenciados)

– service mesh para tráfego leste-oeste em Kubernetes

– IAM/Identidade amarrando tudo isso

—

Case real #2: e-commerce isolando serviços sensíveis via microsegmentação

Um e-commerce médio tinha um cluster Kubernetes (EKS no início, depois AKS multi-cloud) onde:

– todos os pods conseguiam falar com o banco principal

– não havia NetworkPolicy por namespace

– qualquer serviço interno podia bater na API de pagamento

Passos de ajuste:

1. Habilitar CNI compatível com NetworkPolicies (Calico) em ambos os clusters.

2. Definir namespaces lógicos: `checkout`, `catalog`, `payments`, `backoffice`.

3. Aplicar NetworkPolicies mínimas:

– apenas pods em `checkout` podiam conversar com `payments`

– somente `payments` podia falar com o banco de cartões

– bloqueio de tráfego egress para a internet a partir de `payments`, exceto endpoints de adquirentes bem definidos.

4. Adicionar mTLS via service mesh entre `checkout` e `payments`.

Benefícios:

– Redução drástica do risco de movimento lateral dentro do cluster.

– Auditoria conseguindo ver claramente qual fluxo é permitido e por quê.

Isso é microsegmentação aplicada no nível de workload, complementando as políticas de rede da VPC/VNet.

—

Conectando tudo a Zero Trust

Zero trust além do marketing

Zero trust não é um produto, é um conjunto de princípios:

– não confiar em nada por padrão, nem dentro da rede

– verificar continuamente identidade, contexto e postura de segurança

– conceder acesso mínimo necessário (least privilege)

Logo, a pergunta “como implementar segurança zero trust com microsegmentação em VPC” se traduz em:

– No plano de rede:

– negar tudo por padrão entre subnets, VPCs/VNets

– permitir tráfego apenas de grupos/identidades específicas

– No plano de identidade:

– mapear cada serviço para uma identidade (IAM role, managed identity)

– aplicar políticas de acesso a dados e APIs baseadas nessa identidade

– No plano de aplicação:

– autenticação forte entre serviços (mTLS, tokens, OIDC)

– autorização baseada em claims/contexto, não só em IP

—

Case real #3: SaaS B2B amadurecendo para zero trust

Uma empresa SaaS B2B rodava majoritariamente na AWS, com alguns componentes no Azure (analytics e integração com AD). O objetivo: atender requisitos de clientes enterprise sobre zero trust.

Roadmap resumido:

1. Fase 1 – Segmentação macro

– Separar clientes por VPC (clientes maiores) ou por conta/assinatura dedicada.

– Usar VNet peering e AWS Transit Gateway para centralizar tráfego em VPC/VNet “hub” de segurança.

2. Fase 2 – Microsegmentação e identidade

– Atribuir IAM roles distintos para cada microserviço de produção.

– No Azure, usar managed identities para funções que acessam dados analíticos.

– Criar policies que vinculavam acesso a bancos de dados e filas a roles específicas, não a IPs.

3. Fase 3 – Zero trust entre ambientes

– Acesso de suporte via bastion sem IP fixo, com SSO corporativo e controle granulado.

– Service-to-service via mTLS + autorização em camada de aplicação.

Resultado:

Conseguiram entregar documentação clara de “quem pode acessar o quê e como” para os clientes, reduzindo questionamentos de segurança em processos de venda enterprise.

—

Passo a passo: segmentação de rede em VPC como fazer na prática

1. Mapear fluxos atuais (não pule isso)

Antes de segmentar, descubra os fluxos atuais:

– Quem conversa com quem (app → app, app → DB, app → terceiros)

– Quais portas/protocolos realmente são usados

– Quais serviços são expostos à internet ou parceiros

Ferramentas úteis:

– Flow logs (VPC Flow Logs, NSG Flow Logs)

– Mapas de dependência de aplicações (nativos ou de terceiros)

– Ferramentas APM (Datadog, New Relic, etc.)

—

2. Definir o modelo-alvo de segmentação

Desenhe o “estado desejado”:

– Quantas VPCs/VNets? Como se conectam?

– Quais ambientes vão para onde?

– Como ficam as subnets (app, data, mgmt, pública/privada)?

– Quais SG/NSG por função?

Dicas rápidas:

– Use CIDR não sobrepostos pensando em futuro peering/hybrid cloud.

– Planeje uma VPC/VNet “hub” para serviços compartilhados (VPN, Direct Connect/ExpressRoute, inspeção de tráfego).

—

3. Começar pela borda e serviços mais críticos

Não tente resegmentar tudo de uma vez. Priorize:

– workloads que expõem APIs públicas

– serviços que manipulam dados sensíveis (PII, financeiro)

– acessos administrativos (bastion, RDP, SSH, consoles)

Passos típicos:

– Mover bancos de dados sensíveis para subnets isoladas com regras bem restritivas.

– Limitar tráfego da internet apenas para ALB/ELB/Application Gateway/Front Door.

– Forçar acesso administrativo via um único ponto controlado (bastion/SSM/Just-in-time VM access no Azure).

—

4. Introduzir microsegmentação de forma gradual

Ao evoluir para microsegmentação em cloud AWS Azure guia prático, siga incrementando:

– Primeiro, regras básicas de NetworkPolicies em Kubernetes (deny all + allow necessárias).

– Depois, service mesh para mTLS e políticas L7.

– Em paralelo, migre dobradiças de segurança de IP para identidade:

– AWS IAM roles para EC2, ECS, Lambda

– Azure managed identities para VMs, Web Apps, Functions

Importante: monitore cuidadosamente o impacto. Comece em ambientes não-produtivos e use logs para entender bloqueios antes de endurecer em produção.

—

5. Automatizar e versionar tudo

Sem automação, a segmentação vira caos com o tempo.

Boas práticas:

– Infraestrutura como código (Terraform, Bicep, CloudFormation)

– Reutilizar módulos/padrões de rede para novos projetos

– Validar mudanças de SG/NSG/NetworkPolicies via code review e, se possível, testes automatizados de segurança

Isso garante consistência e reduz “regras emergenciais” que nunca são removidas.

—

Resumo prático para colocar em produção

– Pense em zonas de segurança primeiro, IP depois.

– Use VPCs/VNets e subnets para segmentação macro, alinhadas a ambiente, criticidade e tipo de dado.

– Modele security groups e NSGs por função, usando referências entre grupos.

– Aplique microsegmentação:

– em Kubernetes (NetworkPolicies + service mesh)

– em VMs/containers (políticas por tag/identidade, não por IP)

– Traga os princípios de zero trust para dentro da nuvem:

– deny by default

– acesso mínimo necessário

– identidade como centro da política

– Automatize tudo com IaC e monitore continuamente fluxos e exceções.

Com essa base, as melhores práticas de segmentação de VPC e VNet deixam de ser “checklist para auditor” e passam a ser parte da arquitetura do seu produto — reduzindo impacto de incidentes, facilitando conformidade e dando muito mais previsibilidade para crescer na nuvem sem perder o controle da segurança.