Por que pentest e bug bounty em cloud são diferentes do resto

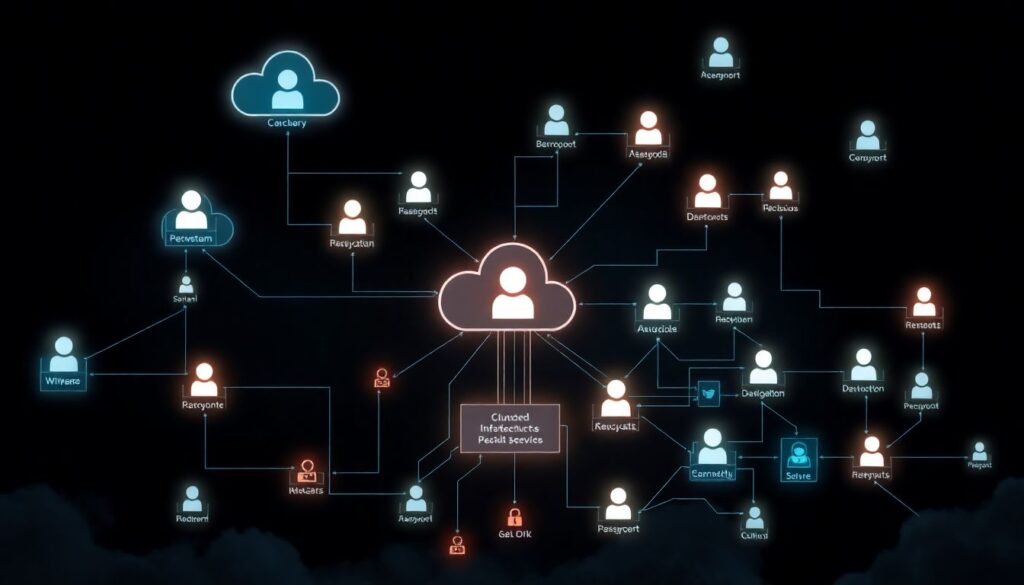

Quando você sai do mundo on-premise e entra em infraestruturas cloud, o “jogo” do pentest muda bastante. Você não está mais só procurando uma porta 22 aberta; agora precisa entender identidades, policies, serviços gerenciados e integrações entre contas. Boas práticas aqui não são luxo, são questão de sobrevivência profissional. Quem domina serviços de pentest em cloud e sabe navegar entre AWS, Azure e GCP vira referência rápida no mercado, justamente porque a maioria ainda trata nuvem como se fosse apenas um datacenter remoto com outro nome — e isso leva a falsos negativos perigosos e a relatórios que não dizem nada útil para o cliente.

—

Entendendo o “shared responsibility” de verdade

Antes de rodar qualquer scanner, é essencial internalizar o modelo de responsabilidade compartilhada. Em cloud, o provedor cuida da segurança da infraestrutura física e de boa parte da camada de plataforma, enquanto o cliente é responsável por configuração, identidade, dados e uso das APIs. Em um pentest mal planejado, é comum ver gente testando o que é responsabilidade do provedor, gerando ruído, violando termos de uso e, às vezes, até quebrando contrato. Boas práticas começam com leitura atenta das políticas de uso, entendimento de quais serviços podem ser testados e alinhamento claro de escopo com o time de segurança do cliente.

—

Boas práticas essenciais para pentest em infra cloud

Focar em identidade, permissões e configuração

Na nuvem, quase tudo gira em torno de identidade e permissão. Um teste maduro não começa pelo portscan clássico, e sim por análise de IAM, roles, policies e trust relationships. É ali que surgem as cadeias de privilégio que levam a full compromise sem precisar explorar buffer overflow algum. Uma consultoria de segurança em nuvem para pentest que se destaca geralmente tem playbooks específicos para mapear caminhos de escalonamento de privilégios via roles mal configuradas, instâncias com permissões exageradas, chaves expostas em user data e segredos deixados em variáveis de ambiente. O foco é provar impacto real, como pivotar de uma função de leitura de logs para controle total da conta.

– Mapear todas as identidades (usuários, roles, service accounts)

– Revisar policies gerenciadas e inline em busca de excesso de permissão

– Testar cenários de “assume role” e escalonamento baseado em trust policies

—

Usar ferramentas profissionais de forma responsável

Ferramentas profissionais para pentest em cloud são poderosas, mas viram pesadelo se usadas no modo “próximo, próximo, finish”. Frameworks que automatizam enumeração de recursos, coleta de metadados e exploração de roles são incríveis, desde que você saiba exatamente o que eles fazem, quais APIs chamam e que tipo de carga geram. Em ambiente produtivo, isso pode afetar billing, gerar alarmes de incident response e até acionar times de fraude do provedor. Maturidade aqui significa combinar essas ferramentas com scripts próprios, usar throttling, documentar cada ação e alinhar previamente com o cliente o volume e o tipo de testes, para que ninguém confunda um exercício de segurança com um ataque real.

– Evitar scans agressivos em serviços gerenciados sensíveis

– Registrar IDs de correlação, regiões e contas usadas em cada teste

– Desabilitar módulos que violam explicitamente termos do provedor

—

Inspiring cases: quando cloud bug bounty muda carreiras

Muita gente entrou em segurança através de plataformas de bug bounty para provedores de nuvem e conseguiu transformar isso em carreira sólida. Um cenário comum: pesquisador que começou caçando exposed S3 buckets em programas públicos, evoluiu para identificar cadeias complexas de desconfiguração envolvendo CI/CD e credenciais temporárias, e acabou sendo contratado como engenheiro de segurança cloud. A diferença estava justamente em aplicar boas práticas: em vez de mandar dezenas de relatórios superficiais, essa pessoa priorizava impacto, entregava provas de conceito replicáveis e sugeria controles de mitigação. A empresa de bug bounty para infraestrutura cloud, por sua vez, destacava esses casos, o que gerava visibilidade e convites para trabalhos de consultoria mais profundos.

—

Como tirar o máximo de bug bounty em ambientes cloud

Se você quer usar bug bounty como laboratório de aprendizado, precisa tratar cada programa como se fosse um projeto de consultoria real. Estude a arquitetura típica daquele provedor, entenda como o cliente provavelmente usa VPCs, IAM, secrets managers e pipelines de deploy. Em vez de sair procurando subdomínios vulneráveis genéricos, foque em como a aplicação consome recursos de nuvem: onde armazena arquivos, como autentica serviços internos, de que forma gerencia chaves e tokens. Assim, seus achados deixam de ser “XSS em subdomínio esquecido” e passam a ser “abuso de role que permite ler dados sensíveis em storage”, o que tem muito mais valor tanto para a organização quanto para sua reputação na comunidade.

—

Plano de desenvolvimento: saindo do básico para o avançado

Para evoluir rápido, você precisa de um plano estruturado que combine teoria, labs e experiência prática em projetos ou programas de recompensa. Em vez de tentar aprender todas as clouds de uma vez, escolha uma (por exemplo, AWS) e domine bem a base: IAM, redes, storage, logging e monitoração. Depois, avance para serviços gerenciados mais complexos como containers, serverless e bancos de dados gerenciados, sempre com olhar de ameaça. Gradualmente, comece a replicar vulnerabilidades reais em um ambiente próprio, simulando o que veria em serviços de pentest em cloud corporativos, incluindo cenários de multi-account, landing zones e integrações com identidade corporativa (AD/SSO).

—

Skills práticos que valem ouro em cloud pentest

– Leitura crítica de policies IAM e condições avançadas (principal, resource, condition)

– Domínio de logs nativos (CloudTrail, Activity Log, Audit Logs) para reconstruir passos

– Capacidade de montar PoCs discretas que provem impacto sem quebrar produção

– Entendimento de arquiteturas recomendadas pelos provedores e como elas são, na prática, afrouxadas para “funcionar rápido”

– Competência em automatizar enumeração e teste de hipóteses com scripts e pipelines

Esse conjunto de habilidades facilita a transição para times internos, empresas de consultoria e até para liderar squads dentro de uma empresa de bug bounty para infraestrutura cloud que lide com clientes enterprise.

—

Casos de sucesso: o que bons projetos têm em comum

Em projetos bem-sucedidos de pentest em nuvem, há alguns padrões claros. Primeiro, alinhamento fino de escopo com o cliente: quais contas, quais regiões, quais tipos de dados podem ser tocados, limites de carga e janelas de teste. Segundo, foco em ameaças realistas: cenários internos (um desenvolvedor comprometido), externos (chaves expostas em repositórios), e erros operacionais (backups abertos, storage público). Terceiro, entrega orientada a risco de negócio: nada de relatórios genéricos; cada finding vem com contexto, probabilidade de exploração, impacto concreto e caminho de correção tecnicamente viável. Isso faz com que o pentest seja visto como investimento, não como exigência chata de auditoria que só gera lista sem prioridade.

—

Construindo um lab de cloud que realmente ensina

Para ir além de teoria e vídeos, monte um laboratório próprio nas principais clouds. Use a conta gratuita com disciplina: crie VPCs, sub-redes públicas e privadas, configure rotas, simule uma aplicação exposta à internet e conectada a um banco interno. Em seguida, aplique erros de propósito: roles com permissão demais, buckets indevidamente públicos, funções serverless com segredos hardcoded. Depois, use suas ferramentas profissionais para pentest em cloud para encontrar e explorar esses problemas, sempre medindo o que fica ou não registrado nos logs. Esse ciclo de “construir errado, explorar, corrigir” é a forma mais eficiente de criar intuição e se preparar para ambientes reais de clientes.

—

Recursos para estudo contínuo e prática aplicada

Para manter o ritmo, vale combinar fontes abertas, labs guiados e interação com a comunidade. Em vez de acumular bookmarks infinitos, selecione poucos recursos de alta qualidade e esgote-os, repetindo exercícios até conseguir reproduzir tudo de cabeça, ou quase.

– Documentação oficial de AWS, Azure e GCP focada em segurança e arquitetura

– Labs hands-on (como workshops oficiais e projetos open source de “vuln cloud”)

– Cursos específicos de pentest em nuvem, não apenas de administração

– Comunidades e fóruns onde equipes de consultoria de segurança em nuvem para pentest compartilham, dentro do possível, técnicas e lições aprendidas

Também vale acompanhar plataformas de bug bounty para provedores de nuvem e analisar write-ups técnicos: eles mostram, na prática, como pequenos detalhes de configuração se combinam até virar acesso total.

—

Fechando o ciclo: de hobby técnico a impacto real

Boas práticas em pentest e bug bounty focados em infraestruturas cloud não são uma lista de “não faça isso”, mas um conjunto de hábitos que transformam curiosidade técnica em resultados concretos. Quando você entende o modelo de responsabilidade, respeita limites, domina ferramentas e sabe contar a história por trás de cada vulnerabilidade, seu trabalho deixa de ser só achar falha e passa a influenciar decisões de arquitetura. Isso abre portas para participar de projetos estratégicos, liderar iniciativas de hardening em empresas grandes e transformar o que começou como experimentos em programas públicos em uma carreira sólida e respeitada no universo de segurança em nuvem.