Por que Zero Trust na nuvem multi cloud virou assunto obrigatório

Em poucos anos, sair de um único provedor para um cenário de Zero Trust na nuvem multi cloud deixou de ser “inovação” e virou simples necessidade. Empresas misturam AWS, Azure, GCP e ainda levam em conta SaaS críticos, o que desmonta completamente a velha lógica de perímetro. Nesse contexto, confiança implícita em rede interna é praticamente um convite a movimentos laterais silenciosos. O modelo Zero Trust parte do princípio de que nenhum usuário, aplicação ou carga de trabalho é confiável por padrão, esteja onde estiver. Isso muda não só a arquitetura técnica, mas também processos, cultura de desenvolvimento e até a forma de negociar com fornecedores de nuvem e de segurança.

Arquitetura Zero Trust em ambientes multi cloud: o que realmente muda

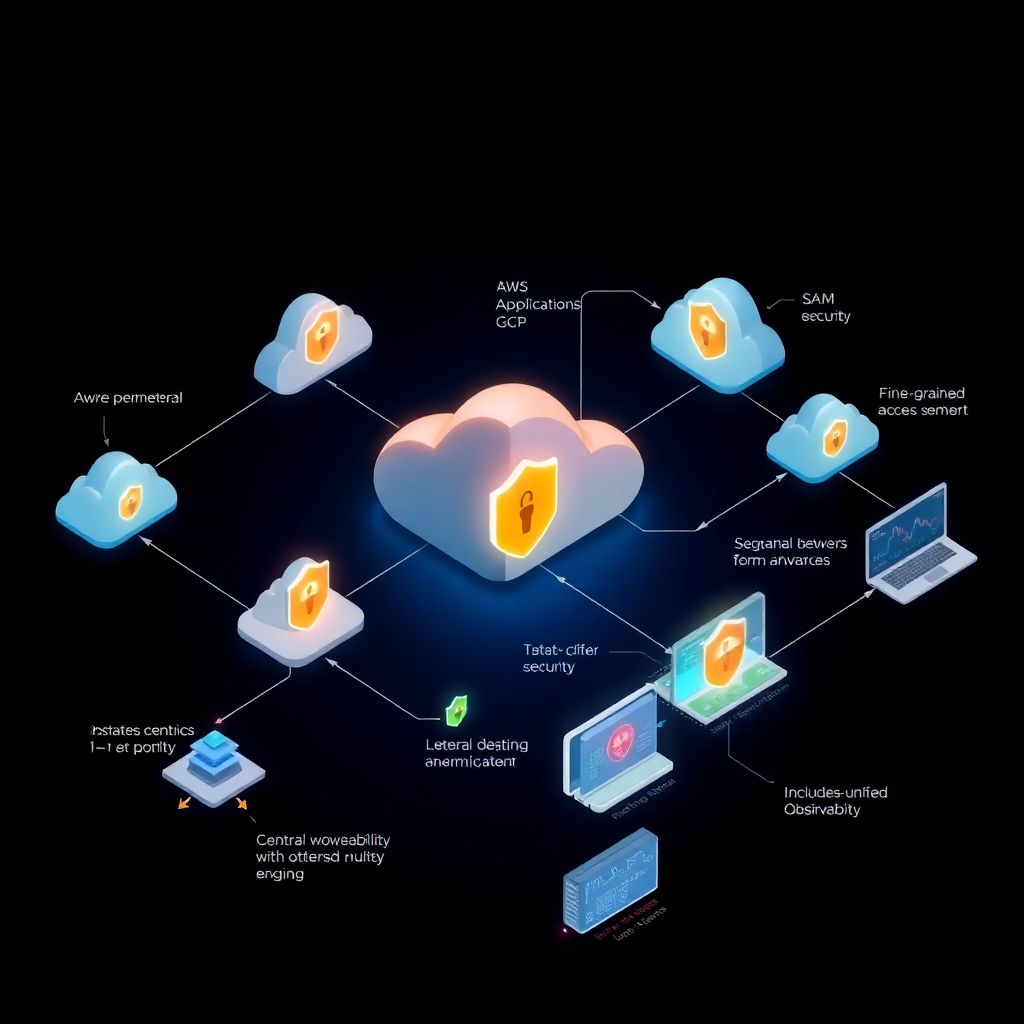

Uma arquitetura Zero Trust em ambientes multi cloud precisa lidar com identidades fragmentadas, políticas inconsistentes e diferentes modelos de rede em cada provedor. Em vez de tentar “copiar e colar” o desenho de segurança de um data center, o foco passa a ser identidade, contexto e segmentação fina entre serviços, independentemente do IP ou da VPC. O grande salto é sair de controles baseados em rede para um controle centrado em identidade e postura de dispositivo, usando autenticação forte e autorização granular. Esse desenho força a convergência entre IAM corporativo, gestão de dispositivos, segurança de APIs e observabilidade, algo que muitos times ainda subestimam no planejamento inicial.

Comparando abordagens: rede centrada, identidade centrada e aplicação centrada

Quando equipes discutem como implementar Zero Trust na nuvem, três linhas aparecem com frequência. A primeira é a abordagem “rede centrada”, em que tudo gira em torno de microsegmentação L3/L4 e firewalls distribuídos; funciona bem para workloads legados, mas costuma escalar mal em ambientes muito dinâmicos. A segunda, “identidade centrada”, coloca IAM, SSO, MFA e políticas baseadas em atributos no centro, reduzindo dependência de rede, mas exigindo forte maturidade em gestão de identidades. Já a terceira, “aplicação centrada”, foca em proxies de acesso, SDP/ZTNA e proteção de APIs, o que é excelente para SaaS e trabalho remoto, porém pode deixar pontos cegos em serviços internos se não for integrada a uma estratégia de segmentação consistente.

Tecnologias típicas e seus prós e contras em multi-cloud

As principais soluções Zero Trust para multi cloud combinam microsegmentação, ZTNA/SDP, CASB, CNAPP e plataformas de identidade com forte suporte a políticas contextuais. CNAPP e microsegmentação em nível de workload dão ótima visibilidade leste-oeste, mas aumentam a complexidade operacional e exigem integração fina com pipelines de DevOps. ZTNA é excelente substituto de VPN, simples de vender para o negócio, mas frequentemente é superestimado como “Zero Trust completo”, cobrindo só acesso de usuário. Ferramentas de identidade avançadas trazem governança centralizada, porém se tornam um ponto crítico de falha e alvo de ataque. O desafio é combinar essas peças sem criar sobreposição caótica ou lacunas perigosas entre nuvens.

Como implementar Zero Trust na nuvem sem cair em armadilhas de iniciante

Implementar Zero Trust em nuvem não começa comprando produto, e aqui está o primeiro erro clássico de quem está começando: achar que uma plataforma mágica resolve tudo. Antes de discutir ferramentas, é preciso mapear identidades, fluxos de dados e dependências entre serviços em cada cloud. Outro tropeço comum é tentar aplicar, de uma vez, políticas extremamente rígidas sem telemetria adequada, o que quebra aplicações e mata a credibilidade do projeto. Muitos iniciantes ignoram integrações CI/CD e acabam com políticas manuais, rapidamente defasadas. A abordagem mais saudável é iterativa: comece por casos de alto risco e baixa complexidade, teste, colete logs, ajuste políticas e só então amplie o escopo entre provedores.

Erros frequentes de novatos em arquitetura Zero Trust em ambientes multi cloud

Entre as gafes mais recorrentes, destaca-se o foco obsessivo em perímetro de VPN, chamando isso de Zero Trust, sem revisar privilégios de contas e chaves de acesso em cada nuvem. Outro erro é copiar políticas de um único provedor sem considerar diferenças de serviços gerenciados, levando a buracos de segurança em PaaS e serverless. Iniciantes também costumam subestimar o esforço de governança de identidade entre times, criando exceções ad hoc que corroem o modelo em poucos meses. Finalmente, há quem implemente controles sem automação e sem “policy as code”, o que torna impossível manter consistência e auditabilidade em escala multi cloud ao longo do tempo.

Recomendações práticas de escolha e desenho de soluções Zero Trust para multi cloud

Na hora de selecionar soluções Zero Trust para multi cloud, faça o caminho inverso do marketing: comece pelos requisitos de negócio, depois pelos controles necessários e só então pelos produtos. Priorize plataformas de identidade capazes de integrar IDaaS, diretório corporativo e contas nativas de nuvem, com suporte sólido a OAuth, OIDC, SAML e políticas baseadas em risco. Em seguida, avalie tecnologias de microsegmentação compatíveis com Kubernetes, máquinas virtuais e workloads bare metal, evitando soluções que dependam demais de artefatos específicos de um provedor. Busque ainda observabilidade unificada, com logs normalizados de todas as clouds, para que seja possível correlacionar eventos de autenticação, rede e aplicação em uma linha do tempo única.

Melhores práticas Zero Trust cloud security e tendências até 2026

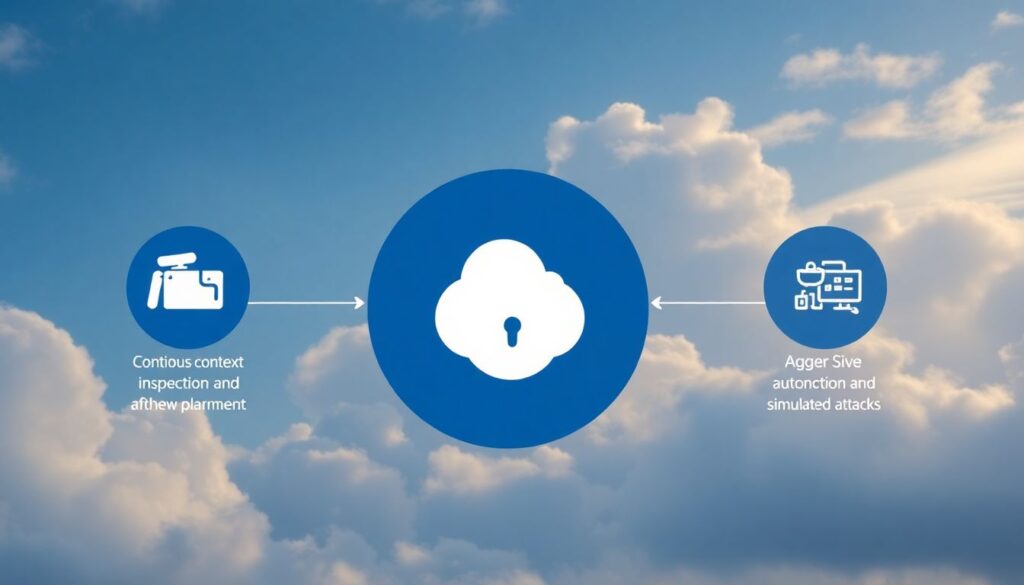

As melhores práticas Zero Trust cloud security convergem para alguns pilares: identidade como novo perímetro, inspeção contínua de contexto, automação agressiva e validação constante por meio de ataques simulados. Até 2026, é razoável esperar que CNAPP integradas a dados de identidade e postura de endpoint ganhem espaço, oferecendo visão realmente full stack de risco em multi cloud. Outro movimento é a consolidação de policy engines declarativos, permitindo definir uma vez e aplicar políticas de acesso em qualquer nuvem ou cluster Kubernetes. Por fim, veremos mais uso de machine learning para detectar desvios de comportamento de identidade em tempo quase real, não como substituto, mas como complemento rigoroso a controles Zero Trust bem desenhados.

Conclusão: como não se perder na jornada Zero Trust na nuvem multi cloud

Avançar em Zero Trust na nuvem multi cloud é menos sobre adotar uma buzzword e mais sobre disciplinar como a organização lida com identidade, contexto e privilégio mínimo no dia a dia. O caminho mais seguro passa por começar pequeno, medir impacto, ajustar e repetir, sempre evitando promessas de soluções “plug and play” que ignoram processos e cultura. Não existe arquitetura universal; o que há é um conjunto de princípios que precisam ser traduzidos em controles concretos, alinhados à realidade de cada empresa. Se a equipe conseguir manter essa visão pragmática, decisões sobre ferramentas e padrões técnicos tendem a ser mais coerentes, sustentáveis e resistentes às inevitáveis mudanças de nuvem e de negócio.