Por que todo mundo fala de Zero Trust em cloud justamente agora

Let’s set expectations first: my training only includes solid data up to late 2024, так что статистику за “последние 3 года” я буду брать в основном за 2021–2023 и ранний 2024, с аккуратными комментариями по трендам. Agora, sobre o tema: quando alguém fala em zero trust em nuvem para empresas legadas, normalmente описывают довольно приземлённую боль — старые AD-домены, монолиты на VM, сетевые ACL начала 2010‑х и всё это внезапно должно жить рядом с SaaS, Kubernetes и work‑from‑anywhere. За период 2021–2023, по данным Gartner и Forrester, доля крупных компаний, начавших хотя бы пилот Zero Trust, выросла с ~16–18% до ~45–50%, а инвестиции в облачную безопасность росли в среднем на 15–20% в год. Это не мода, а реакция на рост атак типа ransomware, supply chain и компрометацию VPN.

Что вообще значит Zero Trust в облаке, без маркетингового шума

Сухое определение: Zero Trust — это модель безопасности, в которой мы не доверяем ни пользователю, ни устройству, ни сети “по умолчанию” и каждый доступ к ресурсу подтверждаем заново, с учётом контекста. В контексте soluções zero trust cloud corporativo это превращается в набор практик: явная аутентификация, строгая авторизация по принципу наименьших прав, постоянная проверка устройства и пользователя, плюс микросегментация трафика. Главное отличие от старого периметра: раньше вы проходили VPN и “оказавшись внутри” сети считались надёжным; теперь каждая API‑операция, каждый запрос к базе и каждое подключение к приложению рассматриваются как новый риск, даже если трафик идёт “изнутри” корпоративного дата‑центра.

Ключевые термины: от политики до плоскостей управления

Чтобы разговаривать предметно, стоит нормализовать словарь. “Policy engine” — мозг, который решает, можно ли конкретному субъекту выполнить конкретное действие над ресурсом. “Policy enforcement point” — то место, где решение применяется: прокси, sidecar, агент на хосте, шлюз API. В облаке это обычно распределённый зоопарк компонентов, который вместе образует plataformas zero trust security para nuvem. Дополнительно выделяют “control plane” (управление политиками, логикой, конфигурацией) и “data plane” (фактический трафик и запросы). В легаси‑мире всё это часто смешано в одном устройстве вроде старого next‑gen firewall, что сильно усложняет постепенный переход к облачной модели Zero Trust.

Почему легаси‑корпорации страдают сильнее всех

Энтерпрайзы со стажем десять лет и больше редко стартуют с чистого листа: десятки доменов, устаревшие LDAP, криво документированные VLAN, приложения без исходников. Именно поэтому zero trust em nuvem para empresas legadas воспринимается как операция на открытом сердце: нельзя остановить бизнес, но нужно менять фундамент. Статистика за 2021–2023 годы показывает, что более 70% инцидентов в больших организациях так или иначе связаны с “избыточным доверием внутри сети” — от lateral movement после фишинга до злоупотребления доменными админскими правами. Легаси‑топологии зачастую строились вокруг централизованного VPN и статических IP‑списков, а не вокруг идентичности пользователя и устройства, что прямо противоречит Zero Trust‑подходу.

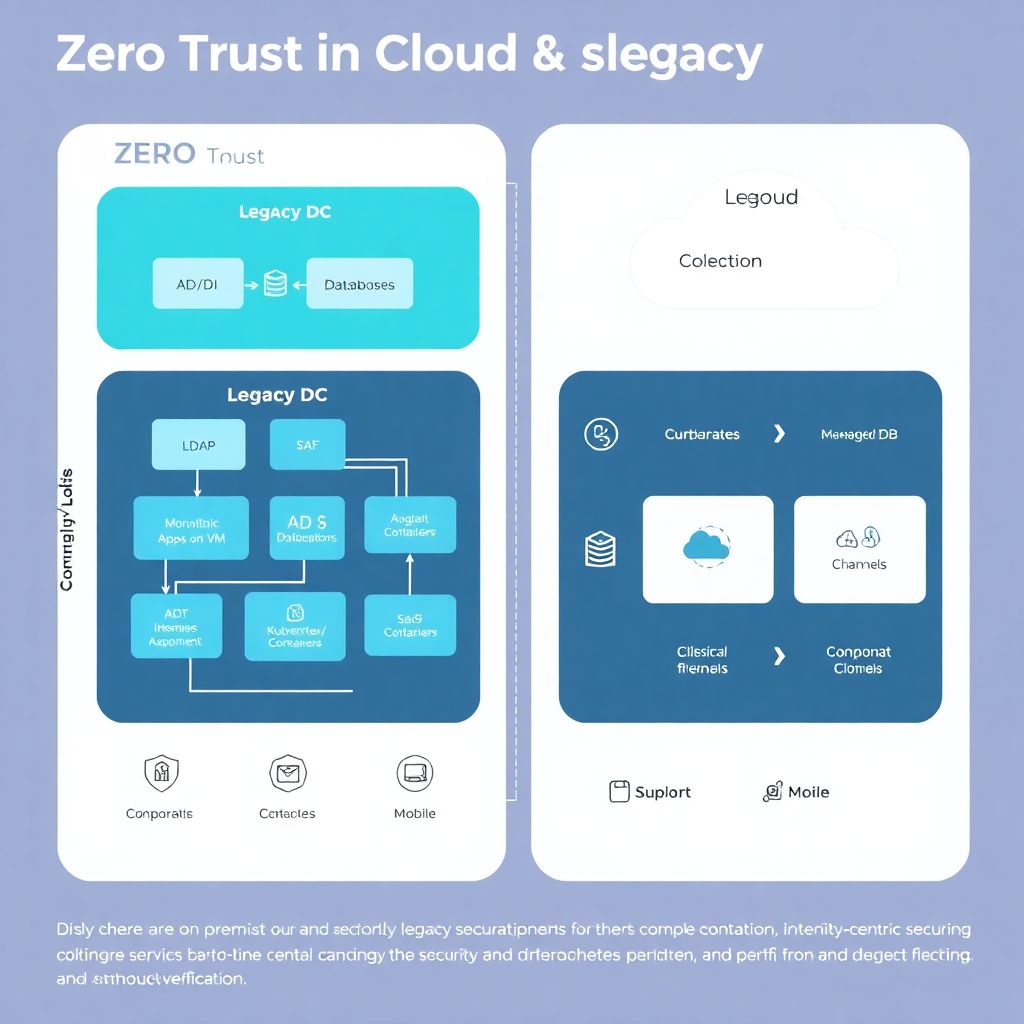

Типичный ландшафт: как это выглядит на диаграмме

Представьте текстовую диаграмму. [Diagram: Слева — “Legacy DC” с блоками “AD/LDAP”, “Монолитные приложения на VM”, “СУБД”; всё окружено “Corporate LAN / VPN”. Справа — “Cloud” с блоками “SaaS”, “Kubernetes / Containers”, “Managed DB”. Между ними — стрелки “Site‑to‑Site VPN” и “Direct Connect”. Вверху — “Users (Office / Remote)” с подключением к VPN и SaaS. Внизу пунктиром выделена “Shadow IT / BYOD” зона.] Такая картина демонстрирует главную проблему: границы сети размылись, а модель доверия осталась старой. Zero Trust‑архитектура пытается сдвинуть точку контроля ближе к пользователю, приложению и данным, а не к периметру офиса или дата‑центра.

Чем Zero Trust отличается от классического периметра и SASE

Периметровая модель исходит из идеи “внутри хорошо, снаружи плохо”, фокусируясь на межсетевых экранах, DMZ и централизованных VPN‑шлюзах. Zero Trust говорит: “все сети недоверенные”, и применяет политики максимально близко к ресурсам. SASE объединяет сетевые функции (SD‑WAN, secure web gateway) и безопасность в облачный сервис, часто реализуя Zero Trust Network Access поверх. Важно понимать: ZTNA — это только один слой, отвечающий за доступ к приложениям, но не покрывающий, например, авторизацию внутри микросервисов. В зрелой архитектуре soluções zero trust cloud corporativo выстраиваются поверх или параллельно SASE, а не заменяют его, и в итоге компания получает не один “магический продукт”, а осмысленную комбинацию сервисов, завязанную на идентичность.

Сравнение на словесной диаграмме

[Diagram: Три колонки “Perimeter”, “SASE”, “Zero Trust Cloud”. У “Perimeter” подписаны элементы “Firewall”, “Site VPN”, “DMZ servers”. У “SASE” — “Cloud SWG”, “CASB”, “SD‑WAN”. У “Zero Trust Cloud” — “Identity‑centric policies”, “Per‑app access”, “Micro‑segmentation”, “Continuous verification”. Стрелки показывают, что Zero Trust может использовать “SASE” как транспорт и точку присутствия, но принимает решения на уровне идентичности и контекста.] Такая визуализация помогает донести до стейкхолдеров, что покупка одного “SASE‑бокса” не делает архитектуру Zero Trust‑совместимой автоматически, особенно когда речь идёт про сложные легаси‑пейзажи.

Пошаговая стратегия внедрения в легаси‑среде

Для сложной компании переход к Zero Trust не делается “большим взрывом”, нужна поэтапная дорожная карта. На практике consultoria implantação zero trust em ambientes legados почти всегда начинает с инвентаризации: приложения, данные, пользователи, устройства и текущие потоки трафика. Затем выделяются “crown jewels” — ресурсы с максимальным бизнес‑риском, и именно вокруг них строится первый пилот. В период 2021–2023, по отчётам крупных интеграторов, компании, которые шли поэтапно и фокусировались на высокорисковых зонах, снижали вероятность серьёзных инцидентов примерно на 30–40% уже в первые 12–18 месяцев, не меняя всю инфраструктуру сразу, а постепенно сдвигая границы доверия ближе к данным.

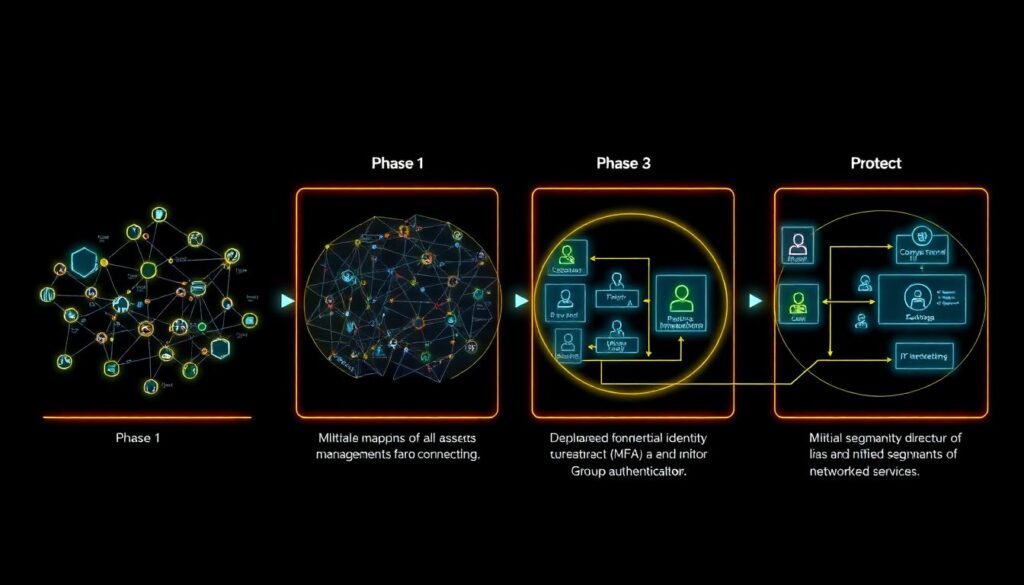

Фазы миграции: от инвентаризации до постоянного контроля

Практичный сценарий можно описать четырьмя фазами. Фаза 1: “Знать” — детальное картирование активов и связей (кто к чему ходит, откуда и когда). Фаза 2: “Защитить” — развёртывание базовых механизмов: централизованная идентичность, MFA, единый каталог групп, начальная сегментация сетей и сервисов. Фаза 3: “Применять” — постепенный перевод групп приложений на ZTNA, прокси и политики на уровне API, плюс усиленный мониторинг. Фаза 4: “Адаптировать” — автоматизация пересмотра политик на основе телеметрии и рисковых сигналов. [Diagram: ступенчатая лестница из четырёх блоков “Know → Protect → Enforce → Adapt”, стрелки цикла возвращают телеметрию из Production обратно в стадию “Know”.] Такой цикл естественным образом вписывается в DevSecOps‑процессы.

Технологические кирпичики Zero Trust в облаке

В технологическом разрезе Zero Trust раскладывается на несколько блоков. Первый — управление идентичностью и доступом: IdP, federated SSO, условный доступ, привилегированный доступ к админским интерфейсам. Второй — сетевой доступ: ZTNA‑шлюзы, прокси уровня приложений, агенты на хостах. Третий — защита данных: шифрование, DLP, токенизация. Четвёртый — наблюдаемость: централизованный логинг, UEBA, корреляция событий. Многие сервисы, позиционирующиеся как serviços de migração para arquitetura zero trust em cloud, комбинируют несколько кирпичиков и предлагают готовые интеграции с популярными SaaS и IaaS‑платформами, но важно помнить: технология лишь инструментарий, а архитектуру и политики придётся продумывать под конкретную бизнес‑модель и профиль рисков.

Логическая архитектура: как всё связывается

Опишем типовую текстовую диаграмму. [Diagram: В центре “Policy Engine / Orchestrator”. Слева сверху “Identity Provider (IdP)” и “Device Posture Service” с стрелками “Signals” в Policy Engine. Справа сверху “SIEM / UEBA” также шлёт “Risk scores”. Внизу слева “Users & Devices” подключаются через “ZTNA / Reverse Proxy / Agent” — это Policy Enforcement Points. Справа внизу “Apps & Data” в блоках “Legacy DC”, “IaaS”, “SaaS”. Между PEP и ресурсами проходит “Encrypted traffic”. Policy Engine выдаёт решения “Allow / Deny / Step‑up MFA / Limited access”.] Такая логика позволяет постепенно включать новые PEP в легаси‑среды без одномоментной замены всех маршрутизаторов, прокси и фаерволов.

Пример: как легаси‑банк двигается к Zero Trust в облаке

Представим типичный региональный банк с 20‑летней историей, мейнфреймом, толстым клиентом в отделениях и свежим мобильным приложением в облаке. На старте почти всё защищено через IP‑белые списки и VPN, а доступ к админским консолям часто делится между командами. Банк запускает пилот Zero Trust только для разработчиков и подрядчиков, уводя их с VPN на ZTNA‑доступ к тестовым окружениям. Через 12 месяцев, по внутренней статистике, количество инцидентов с неправильной экспозицией тестовых сервисов наружу сокращается почти до нуля, а время выдачи доступа новым подрядчикам падает с дней до часов. На следующем этапе банк переносит в облако фронт‑офисные сервисы, сохраняя мейнфрейм и core‑банкинг в легаси‑DC, но оборачивая их Zero Trust‑шлюзами.

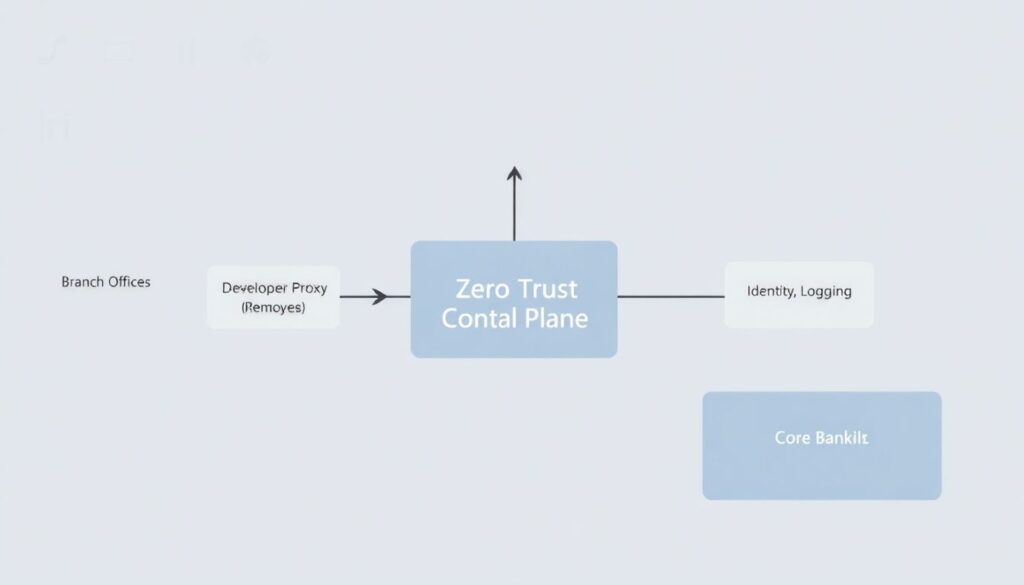

Пример текстовой схемы для кейса банка

[Diagram: Слева “Branch Offices / Employees” и “Third‑party Vendors (Remote)”. Они подключаются к блокам “ZTNA Portal” и “Developer Proxy” вместо старого “Corporate VPN”. По центру — “Zero Trust Control Plane” (policy engine, identity, logging). Справа внизу “Core Banking (Mainframe, Legacy Apps)” в Legacy DC, а справа вверху “Digital Channels (Mobile API, Web Banking, Analytics)” в облаке. Между Control Plane и ресурсами нарисованы “PEP / Agents / Proxies”. Стрелки показывают, что каждый доступ к core‑системам теперь идёт через ZTNA, а не через плоскую сеть VPN.] Такой сценарий хорошо показывает, как можно отделить быстрый цифровой фронт от медленного ядра, не дожидаясь полной модернизации мейнфрейма.

Роль консалтинга и внутренних команд

Даже если есть сильная внутренняя команда, крупным организациям обычно полезна внешняя consultoria implantação zero trust em ambientes legados, по крайней мере на архитектурной и методологической стадии. Внешние эксперты приносят боевые шаблоны сегментации, проверенные модели RBAC/ABAC и помогают избежать типичных ловушек: чрезмерно сложных политик, неподъёмной матрицы ролей и параллельного существования старой и новой моделей доступа без согласования. Однако критично, чтобы внутренняя команда безопасности и платформенная команда были не просто “заказчиками работ”, а владельцами целевой архитектуры. По оценкам отраслевых отчётов 2021–2023 годов, проекты, где внутренние команды играли активную роль кураторов, имели на 20–30% выше шанс доведения пилотов до масштабного внедрения.

Как организовать взаимодействие команд

Хорошая практика — сформировать кросс‑функциональную группу: безопасность, сеть, облако, DevOps, владельцы ключевых бизнес‑приложений. [Diagram: В центре “Zero Trust Program Team”, вокруг — кружки “Security”, “Networking”, “Cloud Platform”, “App Owners”, “Compliance”. От Program Team идут стрелки к блокам “Architecture”, “Policy Design”, “Pilot Projects”, “Rollout & Training”.] Такая команда определяет приоритеты (какие сегменты, какие приложения), согласует политики доступа и критерии успеха пилотов: снижение неавторизованных попыток, уменьшение площади атак, ускорение онбординга пользователей. Чтобы избежать “паралича консенсуса”, стоит заранее описать, какие решения принимаются единогласно, а какие — владельцем программы после консультаций.

Типичные ошибки и как их избегать

Одна из самых распространённых ошибок — пытаться “натянуть” Zero Trust на старую сетевую модель, просто добавив пару прокси и новых фаерволов. Это даёт иллюзию прогресса, но не меняет фундамент: доступ всё ещё завязан на IP‑адреса и сегменты, а не на идентичность и контекст. Другая ошибка — старт сразу со всего предприятия, без пилота и чётких метрик успеха. Отсюда и статистика, согласно которой до половины больших инициатив по трансформации безопасности в 2021–2023 годах либо замораживались, либо существенно урезались. Лекарство относительно простое: начать с ограниченного домена, выбрать конкретные метрики (время выдачи доступа, число инцидентов lateral movement, доля приложений за ZTNA) и регулярно показывать прогресс бизнесу, а не только ИТ‑руководству.

Как не “сломать” пользователей и бизнес

Zero Trust нередко ассоциируется у сотрудников с постоянными MFA‑запросами и неудобными туннелями. Чтобы этого избежать, нужно проектировать доступ “от пользователя”: анализировать реальные рабочие потоки и стараться сделать их проще, а не сложнее. [Diagram: Слева “Current user journeys” с шагами “VPN login → Jump host → App”. Справа “Future journeys” с шагами “Device check → SSO → Direct app access via ZTNA”.] Использование поведенческих сигналов и адаптивной аутентификации позволяет сократить количество запросов MFA там, где риск низкий, и наоборот усилить проверки при аномальном поведении. При таком подходе пользователи часто воспринимают новый доступ как улучшение, а не как дополнительный барьер, что критично для долгосрочного принятия архитектуры.

Итоги: реалистичный взгляд на Zero Trust для легаси‑облаков

Zero Trust в облаке — не серебряная пуля, а смена модели мышления: вместо “одной большой безопасной сети” появляется набор хорошо охраняемых островков с доступом по чётким правилам. Для компаний с наследием подходящие plataformas zero trust security para nuvem и связанные с ними serviços de migração para arquitetura zero trust em cloud дают мощный набор инструментов, но успех зависит от того, насколько грамотно вы спланируете маршрут: инвентаризация, выбор зон пилота, выстраивание архитектуры вокруг идентичности и данных, а не железа. Если опираться на статистику и опыт 2021–2023 годов, самые успешные инициативы — это те, что идут поэтапно, измеряют прогресс и честно признают ограничения легаси, вместо того чтобы пытаться перепрыгнуть сразу в идеальный облачный мир.