Por que gestão de chaves e segredos na nuvem virou assunto de sobrevivência

Quando a infraestrutura vai para a nuvem, a segurança deixa de ser только про «поставить хороший firewall». Сегодня основные утечки связаны не с взломом периметра, а с тем, что кто‑то оставил токен в GitHub или ключ шифрования в старом backup. Gestão de chaves e segredos na nuvem — это уже не модная аббревиатура, а вопрос, выдержит ли компания аудит и реальную атаку. По данным Verizon DBIR 2024, более 50% инцидентов в облаке так или иначе связаны с нарушением управления учетными данными и секретами. Ирония в том, что крупные провайдеры дают зрелые механизмы защиты «из коробки», но большинство команд ими пользуются лишь частично или неправильно, комбинируя ручные практики, скрипты и случайные файлы .env в репозиториях.

“`text

Technical note:

Секрет = любой чувствительный материал: пароли, токены, client_id+client_secret, API‑ключи, certs.

Ключ = криптографический ключ (симметричный или асимметричный), которым вы шифруете диски, БД, файлы или подписываете JWT.

В облаках эти сущности часто живут в разных сервисах: KMS для ключей, Secret Manager / Vault для секретов.

“`

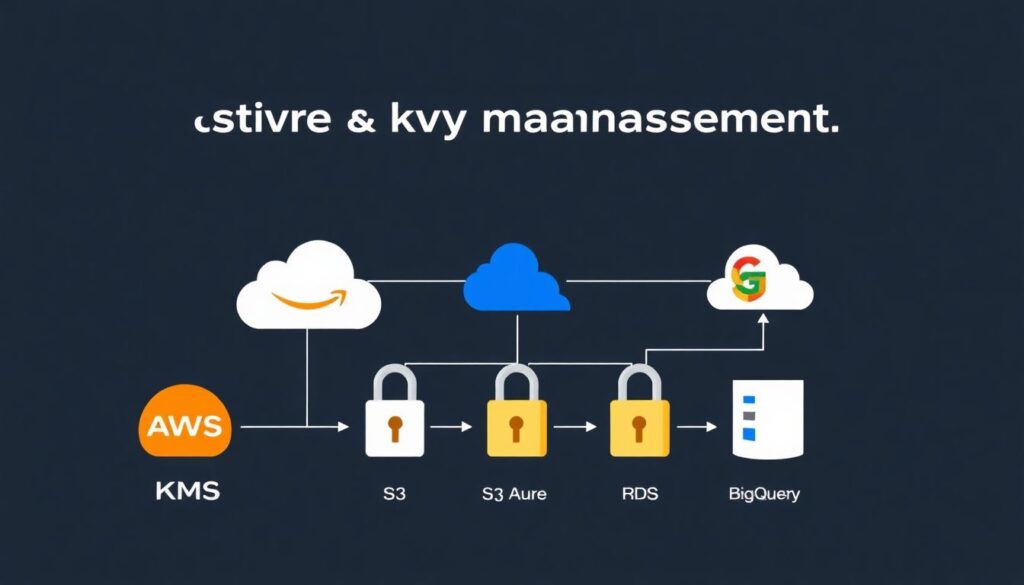

KMS нативные: когда «ключи живут рядом с данными»

Нативные KMS в облаках — AWS KMS, Azure Key Vault (часть именно KMS‑функций), Google Cloud KMS — создавались прежде всего для шифрования сервисов самого провайдера. Логика простая: данные уже лежат в S3, RDS или BigQuery, значит, ключи должны быть максимально близко, чтобы шифрование работало прозрачно и быстро. Здесь kms na nuvem vs cofre de segredos comparação часто сводят к тому, что KMS — про ключи низкого уровня и крипто‑операции, а «cofre» — про хранилище строковых секретов. KMS идеально справляется с задачами шифрования колонок в базе, дисков EBS или backup‑архивов: вы не видите самого ключа, а лишь отправляете запрос «зашифруй» или «расшифруй». В среднем задержка таких вызовов в массовых облаках — единицы миллисекунд, и этим можно спокойно оперировать даже в нагруженных микросервисах.

“`text

Technical note:

AWS KMS:

– SLA: 99,999% для региональных endpoints.

– Ограничения: до 30.000 запросов в секунду на регион (по умолчанию меньше, лимиты растягиваются через support).

– Типы ключей: SYMMETRIC_DEFAULT (AES‑256-GCM), RSA, ECC; поддержка HMAC‑ключей.

– Поддержка BYOK/HYOK: импорт собственного ключа, интеграция с HSM.

Подобные характеристики есть у GCP KMS и Azure Key Vault (Key компонент).

“`

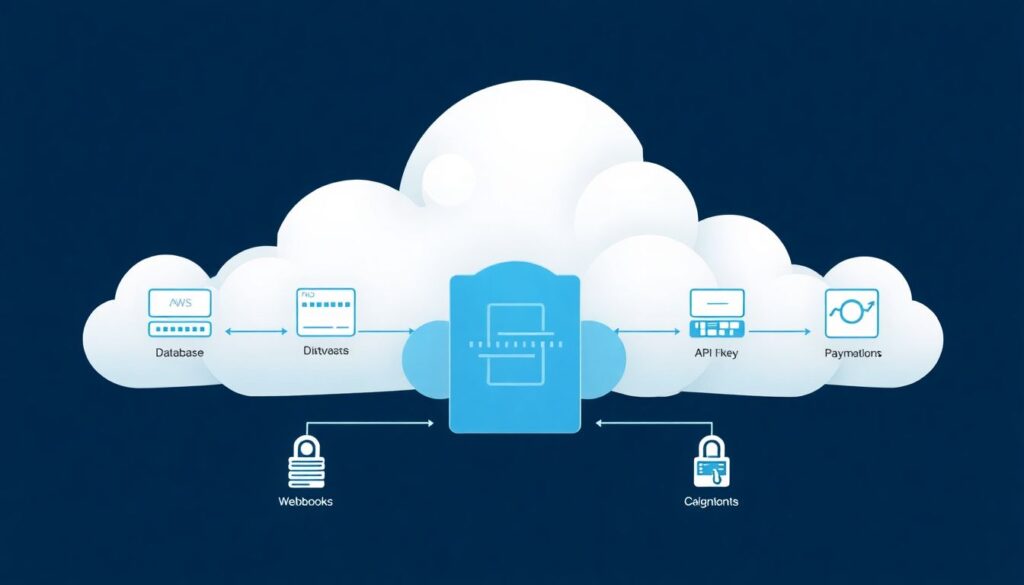

Кофры секретов: другой слой абстракции и типичные заблуждения

Классический cofre de segredos в облаке — это уже не механизм шифрования низкого уровня, а сервис‑хранилище конфигурации: пароли к БД, OAuth‑секреты, вебхуки, API‑ключи платежных систем. Такие сервисы — AWS Secrets Manager, Google Secret Manager, Azure Key Vault (секретная часть) — дают API вида «дай мне секрет X», а не «выполни операцию шифрования». Частая ошибка команд: использовать их как простую Key‑Value базу без политик, ротации и логирования. Между тем melhor cofre de segredos na nuvem для предприятий — это не тот, где «есть UI и поиск», а тот, где чётко настраиваются права, есть автоматическая смена паролей и глубоко интегрируются CI/CD и Kubernetes. На практике именно от кофра все ждут магии: чтобы разработчикам не приходилось думать о секретах, а аудитору было что показать на проверке соответствия требованиям PCI DSS или ISO 27001.

“`text

Technical note:

Типичные функции секрет‑кофра:

– Версионирование секретов (v1, v2…) с возможностью быстрого отката.

– Automated rotation: например, AWS Secrets Manager умеет менять пароли в RDS каждые N дней через Lambda.

– Fine‑grained IAM: выдача доступа на конкретный секрет/папку; ограничения по сети (VPC, Private Endpoint).

– Audit logs: кто, когда и из какого сервиса читал или обновлял секрет.

“`

Сторонние решения: когда встроенных возможностей явно не хватает

В какой момент компании начинают смотреть на soluções terceirizadas de gerenciamento de chaves na nuvem? Как правило, при появлении второго‑третьего облака и десятков он‑прем систем. Нативный KMS шикарен внутри своего экосистемного зоопарка, но плохо решает кросс‑облачную задачу: единые политики, обзор всех ключей и секретов, централизованный аудит. На этом поле играют HashiCorp Vault, CyberArk, Thales CipherTrust, Akeyless и другие. Они позиционируются как независимый «слой доверия» над AWS, Azure, GCP и локальными дата‑центрами, что важно, когда регулятор запрещает завязываться на одного вендора. Лицензии здесь редко стоят меньше нескольких десятков тысяч долларов в год, зато крупные банки и телекомы получают единую точку управления сотнями тысяч секретов и ключей, а также унифицированные процессы выдачи и отзыва доступа.

“`text

Technical note:

HashiCorp Vault:

– Поддерживает dynamic secrets: временные креденшелы для БД или cloud‑аккаунтов с TTL от секунд до часов.

– Поддержка transit encryption: сервис только шифрует/подписывает данные, не храня оригинал.

– Плагины для AWS, Azure, GCP, Kubernetes, PKI и HSM.

– Typical scale: кластеры с десятками миллионов запросов в день, latency десятки мс.

“`

KMS vs секрет‑кофр: где чёткая граница, а где серая зона

Если отбросить маркетинг, разница между KMS и cofre de segredos сводится к двум вопросам: «чем управляем» и «как часто приложение трогает этот объект». KMS хранит криптографические ключи и выполняет операции, к которым предъявляются жёсткие требования по стойкости, аппаратной защите (HSM) и отчётности перед аудитом. Cofre же оперирует более прикладным уровнем: строковые секреты, JSON‑конфиги, токены, которые сервисам нужны для связи между собой. В ежедневной практике kms na nuvem vs cofre de segredos comparação становится важной, когда команда пытается засунуть в KMS всё подряд, включая пароли, или, наоборот, хранит мастер‑ключи шифрования в Secret Manager. Золотое правило: ключи шифрования данных — в KMS/HSM, остальная чувствительная конфигурация — в секрет‑кофре, а доступ к обоим строго режется IAM‑политиками.

“`text

Technical note:

Антипаттерны:

– Хранить Master Encryption Key как обычный секрет (string) в Vault или Secret Manager.

– Давать приложению право Decrypt/Encrypt по KMS‑ключу, который используется и для S3, и для RDS, и для стороннего приложения.

– Использовать один и тот же ключ для разных типов данных и систем — усложняет ротацию и расследование инцидентов.

“`

Реальные кейсы: от стартапа на Kubernetes до банка на трёх облаках

Возьмём типичный SaaS‑стартап с Kubernetes в одном облаке. На первой стадии команда хранит секреты в Kubernetes Secrets, зашифрованных KMS‑ключом провайдера. Это уже лучше, чем .env в репо, но всё ещё не даёт удобной ротации и аудита. Через год, когда появляются клиенты из финансового сектора, приходится подключать полноценный секрет‑кофр и настраивать sidecar‑контейнеры или CSI‑драйвер для подгрузки секретов в поды. При этом для шифрования БД и object storage остаётся нативный KMS. Другая ситуация — банк в трёх облаках и on‑prem: здесь уже без внешнего Vault практически не обойтись, так как требуется единая PKI, централизованный выпуск сертификатов и отчётность по всем операциям шифрования. Там serviços de kms e secret manager para cloud security строятся каскадом: локальные HSM, Vault как «мозг» и KMS в облаках как исполнители крипто‑операций на периферии.

“`text

Technical note:

Kubernetes + секреты:

– K8s Secrets по умолчанию — просто base64 в etcd; нужно включить EncryptionConfig с использованием KMS‑провайдера.

– В облаках доступны интеграции: AWS Secrets & Config Provider (ASCP), GCP Secrets Store CSI Driver, Azure Key Vault CSI Driver.

– Best practice: поды читают секреты из кофра по short‑lived токенам (IRSA, Workload Identity), а не по статичным long‑lived ключам.

“`

Экспертные рекомендации: как выстроить стратегию этапами

Опыт архитекторов показывает: успешная стратегия управления секретами — это всегда поэтапный подход, а не попытка внедрить «идеальное решение» за квартал. На первом шаге достаточно централизовать все секреты и ключи: выбрать один melhor cofre de segredos na nuvem для empresas в вашем основном облаке, подключить к нему CI/CD и запретить хранение чувствительных данных в репозиториях и конфигурационных файлах. Далее следует этап автоматизации: обязательная ротация ключей KMS раз в 12 месяцев (или чаще для критичных систем), ротация паролей БД и OAuth‑секретов не реже чем раз в 90 дней, внедрение временных креденшелов для админских операций. И лишь затем — мульти‑облачная унификация, интеграция с внешними решениями и построение центра компетенций по криптографии и секрет‑менеджменту внутри компании.

“`text

Technical note:

Рекомендуемые интервалы (ориентиры, не догма):

– Customer‑managed KMS keys: rotation 1 год (NIST SP 800‑57 допускает до 2–3 лет, но практики ужесточаются).

– Admin‑учётки и break‑glass доступ: срок жизни 8–24 часа, одноразовые токены.

– OAuth client secrets и API‑ключи внешних партнёров: 60–90 дней, с параллельной поддержкой старого и нового ключа.

“`

Когда имеет смысл переходить на сторонний Vault

Не всем компаниям нужен HashiCorp Vault или аналог — особенно на ранних этапах. Сторонние решения выгодно использовать, когда у вас несколько облаков, сильные регуляторные требования (банковская или гос‑отрасль), много on‑prem систем и отдельная команда безопасности. В таких условиях единая платформа решает не только технические, но и организационные проблемы: единый каталог секретов и ключей, единая точка для запросов от аудита и регулятора, унифицированные политики доступа. Если же у вас один провайдер и несколько десятков микросервисов, чаще всего имеет смысл до упора использовать нативные сервисы и только потом думать о миграции. Важно понимать, что Vault и подобные продукты — это не просто софт, а целая экосистема, требующая администрирования, мониторинга и регулярного тюнинга, иначе вы получите ещё одну точку отказа вместо центра безопасности.

“`text

Technical note:

Признаки, что пора смотреть на внешнее решение:

– >2 облаков + on‑prem, при этом активный обмен секретами между ними.

– Требование регулятора использовать собственные HSM и BYOK/HYOK во всех средах.

– Необходимость в сложных workflow: approvals, just‑in‑time выдача доступа, секреты по запросу (on‑demand) с мгновенным отзывом.

“`

Практические советы по снижению рисков утечки секретов

Есть несколько простых, но жёстких правил, которые эксперты повторяют на всех аудитах. Во‑первых, запрещайте появление секретов в коде и конфигурации на уровне инструментов: pre‑commit hooks, сканеры вроде Trivy, Gitleaks или встроенные функции GitHub Advanced Security. Во‑вторых, разделяйте роли: одни администраторы управляют KMS‑ключами, другие — секрет‑кофрами, а разработчики видят только свои сервисные секреты. В‑третьих, просматривайте CloudTrail, Activity Logs и аналогичные журналы хотя бы раз в неделю автоматически: аномальное количество запросов к секретам или KMS — хороший индикатор возможного инцидента. И, наконец, регулярно проводите учения: отключите случайный ключ в тестовом окружении и посмотрите, сколько времени уйдёт на восстановление и кто вообще поймёт, что произошло.

“`text

Technical note:

Минимальный набор контролей:

– Обязательное логирование всех операций с секретами и ключами.

– Alert’ы на массовое чтение секретов, изменение политик KMS, создание новых админ‑ролей.

– Least privilege IAM: сервису достаточно права «read secret X», а не «list all secrets».

– Чёткое разграничение прод/стейдж/дев: разные ключи и кофры, разные аккаунты/подписки.

“`

Итог: KMS, кофр и сторонние решения не конкурируют, а дополняют друг друга

В здоровой архитектуре нет войны «KMS против кофра» или «облако против собственного Vault». Есть чёткое понимание ролей: KMS — фундамент криптографии и шифрования данных, cofre de segredos — безопасный слой конфигурации для приложений, а внешние платформы — клей между облаками и дата‑центрами. Глядя вперёд на 3–5 лет, разумно планировать постепенный рост зрелости: начать с простого использования нативных сервисов, затем автоматизировать ротацию и контроль доступа, и лишь после этого, при реальной необходимости, вкладываться в тяжёлые soluções terceirizadas de gerenciamento de chaves na nuvem. Это путь, который уже прошли многие компании, и тот редкий случай, когда повторить чужой опыт намного дешевле, чем изобретать всё с нуля и расплачиваться инцидентами и штрафами.