Por que falar de DevSecOps nativo em nuvem agora

Quando todo mundo começou a migrar para a nuvem, a conversa era só sobre custo e escalabilidade. Segurança entrava no papo bem depois, quase como um “checklist” final. Hoje o cenário virou: ataques automatizados, supply chain comprometida e dependência pesada de serviços gerenciados forçaram as empresas a pensar em um pipeline DevSecOps na nuvem desde o primeiro commit. A pegadinha é que não basta plugar meia dúzia de scanners no CI/CD; é preciso redesenhar o fluxo de desenvolvimento para nuvens como AWS, Azure e GCP, tratando segurança como código e usando a elasticidade da cloud a favor — e não contra — o time.

Histórico: de scripts manuais ao DevSecOps cloud native

Da automação “caseira” ao CI/CD moderno

Lá atrás, a automação de deploy era basicamente um punhado de scripts bash rodando em servidor físico ou VM. Ferramentas como Jenkins ajudaram a estruturar o CI/CD, mas a segurança ainda era algo rodado à parte: um pentest anual, um scan ocasional, relatórios enormes ignorados pelo time. Com a adoção em massa da nuvem, surgem pipelines elásticos, efêmeros, com dezenas de stages e integrações. Esse novo contexto abre espaço para colocar segurança em cada etapa, desde o controle de dependências até a verificação de configurações de infraestrutura como código, mantendo o ritmo ágil sem virar um gargalo.

Entrada do “Sec” no jogo

A virada para DevSecOps acontece quando se percebe que o modelo “segurança no fim” simplesmente não acompanha o volume de mudanças em ambientes cloud. Times de segurança passam a escrever políticas como código, integrar scanners diretamente no pipeline e consumir eventos via APIs. Ao mesmo tempo, plataformas gerenciadas — como repositórios de artefatos, registries e serviços de build — começam a oferecer plugs nativos de segurança. É aí que o conceito de ferramentas DevSecOps cloud native ganha força: componentes pensados desde o início para rodar em containers, escalar automaticamente e falar a mesma língua da nuvem (logs estruturados, métricas, identity-based access).

Princípios básicos de um pipeline DevSecOps nativo em nuvem

Segurança como código e automação agressiva

O primeiro pilar é tratar tudo como código: infraestrutura (IaC), políticas, configurações e até exceções. Em um pipeline DevSecOps na nuvem, isso significa versionar templates Terraform, Helm charts, regras de firewall e condições de acesso. Cada mudança passa pelo mesmo fluxo de revisão de código e pelos mesmos scanners. A automação entra pesado: linting de IaC, análise de dependências, SAST, DAST, checagem de contêineres e varredura de configurações de cloud rodando de forma padronizada a cada PR. Nada de rodar ferramenta “quando der tempo”; a regra é: se não é automatizado, tende a ser ignorado.

Shift-left sem esquecer o “shift-right”

Fala-se muito em “shift-left”: colocar segurança o mais cedo possível no ciclo. É essencial, mas não basta. Mesmo com um ótimo processo de revisão de código, incidentes acontecem em produção: credenciais vazam, permissões são ampliadas demais, serviços externos mudam comportamento. Um pipeline realmente nativo em cloud combina shift-left (scans no build, IaC validado, testes de segurança) com “shift-right”: monitoramento de runtime, detecção de comportamento anômalo, política de acesso zero trust e resposta automatizada. Em outras palavras, o pipeline não termina no deploy; ele continua acompanhando o software vivo na nuvem.

Integração CI/CD com DevSecOps na nuvem

A integração CI CD com DevSecOps na nuvem não é só plugar um stage de scanner no meio do pipeline. Envolve criar gates inteligentes baseados em risco e contexto. Por exemplo, um microserviço de baixa criticidade pode ter thresholds mais flexíveis do que um componente que lida com dados sensíveis. Isso também impacta o design do pipeline: stages paralelos para análise estática e dinâmica, uso de caches para não “castigar” o desenvolvedor a cada commit e relatórios resumidos em formato digerível. O objetivo é dar visibilidade rápida ao time sem bloquear tudo a cada falso positivo.

Como implementar DevSecOps em ambiente cloud: visão prática

Mapeando o fluxo atual antes de sair instalando ferramentas

Antes de decidir como implementar DevSecOps em ambiente cloud, vale mapear o processo real da equipe: de onde vem o código, como é feito o build, onde são mantidos os segredos, quem aprova deploy. Muitas empresas pulam direto para compra de ferramentas e criam um Frankenstein de integrações. Melhor caminho: desenhar o fluxo atual num quadro simples, identificar onde já existem pontos de controle (code review, testes, approvals) e enxergar em quais deles faz sentido acoplar verificações de segurança automatizadas. Isso ajuda a evitar resistência do time e mantém o pipeline legível.

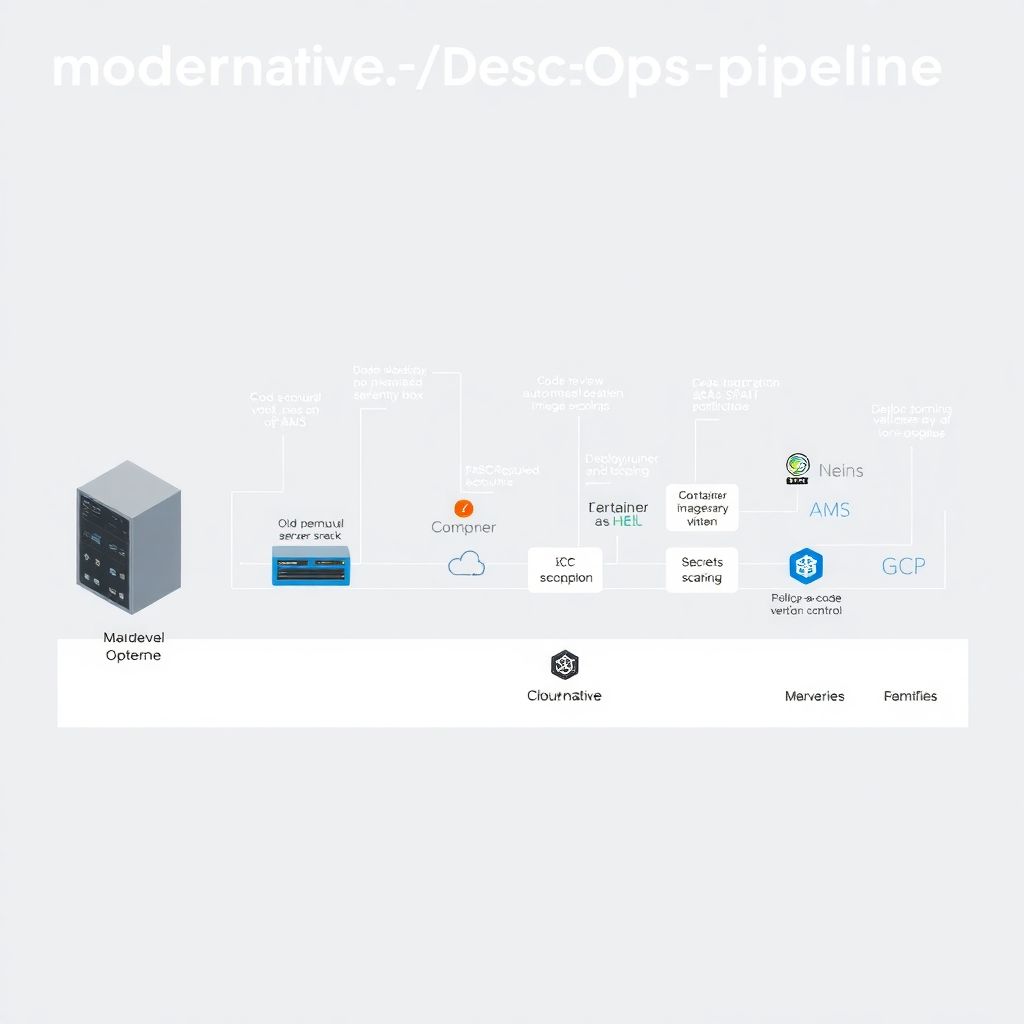

Escolhendo blocos fundamentais do pipeline

Uma forma prática de começar é separar o pipeline em blocos: qualidade de código, dependências, contêineres, infraestrutura e observabilidade. Em cada bloco, escolher 1 ou 2 ferramentas sólidas, de preferência com boa integração com sua plataforma (GitHub Actions, GitLab, Azure DevOps, etc.). Por exemplo: um scanner de dependências no build, verificação de Dockerfile e imagens no push para registry, lint de Terraform em PR, e um agente de runtime em produção para detecção de anomalias. Ao construir por blocos, você evita aquele monolito de scripts que ninguém entende ou quer manter.

- Começar pequeno: ativar apenas checks críticos no início, expandindo gradualmente.

- Usar templates de pipeline compartilhados entre times para reduzir divergências.

- Documentar em linguagem simples o que cada etapa de segurança faz e por quê.

Ferramentas DevSecOps cloud native: o que faz sentido na prática

Scanners, IaC, segredos e observabilidade

No mundo de ferramentas DevSecOps cloud native, a oferta é enorme, e é fácil se perder em buzzwords. Em vez de mirar “todas as categorias”, foque em quatro áreas: 1) análise de código e dependências; 2) segurança de contêineres e registries; 3) validação de IaC e postura de nuvem; 4) proteção de segredos e observabilidade. Idealmente, as ferramentas devem expor APIs, rodar bem em containers e se integrar ao seu mecanismo de identidade (IAM da cloud, por exemplo). O segredo é escolher componentes que conversem bem entre si, evitando ilhas de informação e dashboards que ninguém consulta.

Exemplo de stack em AWS, Azure e GCP

Ao discutir melhores práticas para pipeline DevSecOps AWS Azure GCP, o que muda mais é a camada de serviços gerenciados. Em AWS, por exemplo, você pode combinar scanners de código com AWS CodeBuild/CodePipeline, usar IAM Roles para builds e integrar com Security Hub. Em Azure, Azure DevOps ou GitHub Actions somados a Defender for Cloud dão boa cobertura. No GCP, Cloud Build e Artifact Registry, junto com scanners de imagens e políticas organizacionais, ajudam a fechar o ciclo. Em todos os casos, é crucial alinhar permissões mínimas, logs centralizados e automações de resposta a incidentes.

- Preferir serviços gerenciados para reduzir manutenção de infraestrutura de segurança.

- Padronizar nomenclatura de projetos, contas e recursos para facilitar auditoria.

- Habilitar logs e trilhas de auditoria desde o início do projeto, não depois.

Casos reais: como empresas construíram seus pipelines

Case 1: Startup SaaS reduzindo tempo de resposta a vulnerabilidades

Uma startup de SaaS rodando 100% em Kubernetes na AWS tinha um CI/CD rápido, mas tratava segurança “depois”: scans manuais antes de grandes releases. Depois de um relatório com vulnerabilidades críticas em produção, eles decidiram criar um pipeline DevSecOps na nuvem de verdade. Integraram scanner de dependências e imagens no build, lint de Helm charts e política de aprovação baseada em risco. Em três meses, o tempo médio para corrigir falhas caiu de 40 para 5 dias. O ponto chave foi negociar com o time limites claros: o pipeline só bloqueia vulnerabilidades realmente críticas; o resto gera tarefas priorizáveis.

Case 2: Empresa tradicional migrando para multi-cloud

Uma empresa de serviços financeiros, acostumada com datacenter próprio, decidiu adotar Azure para aplicações internas e GCP para analytics. O desafio era unificar governança e segurança. Em vez de tentar impor uma única ferramenta para tudo, criaram um “padrão mínimo” de DevSecOps: todos os times deveriam ter IaC versionado, scanner de dependências, validação de configurações cloud e monitoramento centralizado de logs. O time de plataforma criou templates de pipeline com integrações prontas para Azure DevOps e Cloud Build. O ganho maior não foi só reduzir incidentes, mas tornar auditorias muito mais rápidas, com tudo rastreado por código.

Case 3: Time pequeno, alto impacto

Uma equipe de produto com apenas cinco desenvolvedores, rodando em GCP, acreditava que DevSecOps era “coisa de empresa gigante”. Eles decidiram começar mínimo: análise de dependências, checagem de segredos em commits e scans de IaC no PR. Também configuraram alertas simples no monitoramento para detectar picos de tráfego anômalos. Mesmo sem um time de segurança dedicado, conseguiram evitar um incidente sério quando um token de API foi acidentalmente empurrado para o repositório; o scanner detectou em minutos, o pipeline falhou e o segredo foi rotacionado antes de uso malicioso. Pequenas automações, grande resultado.

Erros comuns e mitos sobre DevSecOps em nuvem

“DevSecOps vai travar o desenvolvimento”

Um dos mitos mais frequentes é que a adoção de DevSecOps vai tornar o desenvolvimento lento e burocrático. Na prática, quando bem feito, acontece o oposto: problemas são apontados cedo, com contexto, e resolvidos antes de virarem incêndio em produção. O que cria atrito é enfiar dezenas de ferramentas sem critério nem tuning. O caminho saudável é começar com poucos controles críticos, medir impacto no tempo de pipeline e ajustar. Se um check gera só ruído, ele precisa ser reconfigurado ou removido. Segurança efetiva é aquela que o time aceita manter, não a que só existe no desenho da arquitetura.

“Ferramenta mágica resolve tudo”

Outro engano é acreditar que a escolha certa de ferramenta vai, sozinha, “implantar DevSecOps”. Ferramentas ajudam, mas não substituem práticas e cultura. Processes simples como revisão de PR focada também em riscos, definição de quem responde por incidentes e rotinas de melhoria contínua fazem mais diferença do que qualquer console cheio de gráficos. Quando alguém pergunta como implementar DevSecOps em ambiente cloud, a resposta honesta sempre envolve pessoas e acordos de trabalho: quem pode aprovar exceções, como lidar com falsos positivos, qual o SLA para corrigir vulnerabilidades graves. Sem isso, o melhor scanner vira só barulho.

- Não tentar cobrir 100% dos riscos de uma vez; priorizar por impacto e probabilidade.

- Evitar regras obscuras: se o dev não entende o motivo do bloqueio, ele vai driblar.

- Revisar periodicamente os gates do pipeline conforme o produto e o risco evoluem.

Conclusão: passos práticos para começar hoje

Construir um pipeline DevSecOps nativo em nuvem não exige uma revolução em um único dia. Um caminho pragmático é: 1) mapear o fluxo atual; 2) escolher poucos pontos de controle de alto impacto (dependências, contêineres, IaC, segredos); 3) integrar essas checagens ao CI/CD com feedback claro e rápido; 4) usar recursos nativos da sua cloud para logs, identidade e resposta automatizada. Com isso, você cria uma base sólida, ajusta o que estiver travando o time e, aos poucos, adiciona camadas mais sofisticadas. O objetivo final não é ter o pipeline “mais cheio de checks”, e sim reduzir risco sem perder velocidade de entrega.