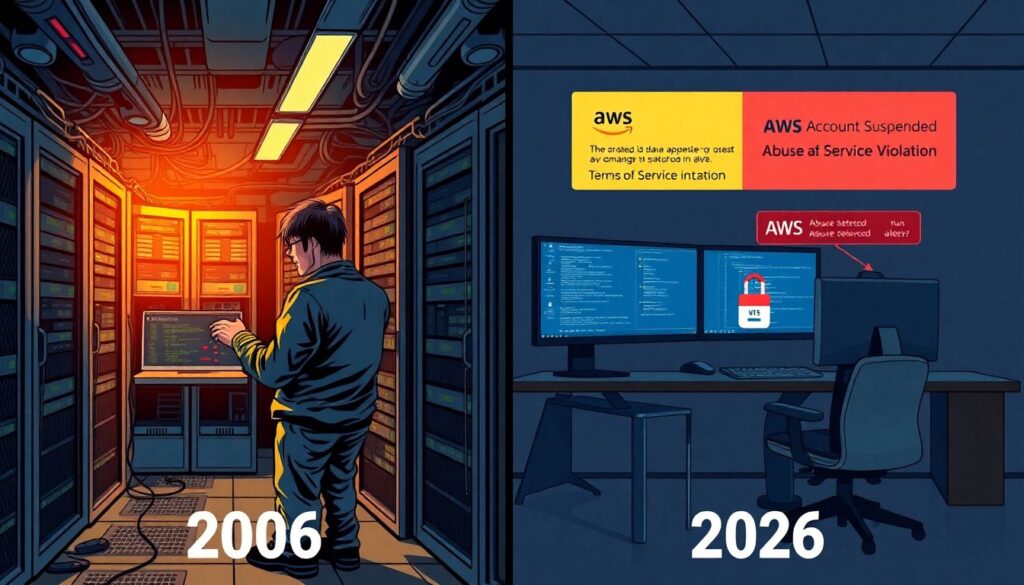

Why cloud pentesting got tricky (and interesting)

If you tried to do in 2026 what security folks did in 2006, you would lose your AWS account in a day. Back then, “pentest” usually meant pointing a scanner at a server you owned, maybe in a datacenter rack, and blasting away. The only “terms of service” were whatever your hosting provider barely wrote in a PDF nobody read. With cloud, especially after AWS, Azure and GCP dominaram o mercado, the game changed: you share physical infrastructure with other customers, there are automated abuse‑detection systems, and the contract you accept with a click actually matters. That’s why understanding como fazer pentest em nuvem sem violar termos de uso virou quase tão importante quanto saber usar as próprias ferramentas de segurança, principalmente para quem vive de testar e proteger ambientes críticos em cloud pública ao redor do mundo.

[Diagram in text: imagine três camadas empilhadas. Camada 1 embaixo: “Infraestrutura do provedor (hardware, rede física)”. Camada 2 no meio: “Plataformas do provedor (serviços gerenciados, APIs, painéis de controle)”. Camada 3 em cima: “Recursos do cliente (VMs, containers, bancos de dados, apps)”. Uma seta grande à direita indica: “Pentest autorizado deve focar principalmente na camada de recursos do cliente, respeitando as regras das camadas inferiores”.]

Key concepts without the legal headache

Before we talk about tools and checklists, it helps to define what we’re actually allowed to do. In plain terms, a penetration test in cloud is a controlled simulation of an attack against assets you control: contas, redes, bancos de dados, funções serverless e assim por diante. The goal is to see how an attacker could move, but with two big constraints: written authorization and adherence to provider policies. Vulnerability assessment, on the other hand, is more like a health check: scanners, configuration reviews, and manual inspections, but usually without the “try to break in” part. In cloud, these two activities often blend, because misconfigured IAM, buckets abertos ou chaves expostas se transformam rapidamente em cenários reais de invasão se você resolver ir além do limite do teste e tocar em dados de terceiros.

[Diagram in text: duas caixas lado a lado. Caixa esquerda: “Vulnerability Assessment: descobrir fraquezas, usar scanners, rever configs, impacto geralmente teórico”. Caixa direita: “Pentest: explorar caminhos de ataque, demonstrar impacto, pode envolver exploração limitada e prova de conceito”. Uma seta circular liga as duas caixas, com o rótulo “Ciclo contínuo em ambientes cloud modernos”.]

From “scan everything” to “read the ToS first”: a short history

The cultural shift started por volta de 2012–2015, quando os primeiros casos de bloqueio de contas em nuvem chamaram atenção. Empresas rodavam scanners agressivos contra endereços IP da AWS sem avisar, confundindo sistemas de detecção de abuso com possíveis DDoS ou worms. Em seguida vieram incidentes públicos: pentesters bem‑intencionados varreram ranges que não pertenciam só ao cliente, atingindo máquinas de outros tenants e disparando alertas legais. Até cerca de 2020, cada provedor ajustava a política: AWS passou de exigir aprovação formal prévia para a maioria dos testes a permitir certas categorias de pentest automático, mas com limites claros; Azure e GCP seguiram em linhas parecidas, porém com nuances em relação a serviços gerenciados, como bancos de dados compartilhados ou plataformas de e‑mail em massa que continuam extremamente sensíveis a abusos, mesmo que “de teste”.

By 2026, the pattern is clear: cloud providers actually expect you to test security, but under specific rules. They publish “permitted security testing” docs, mantêm canais para reportar vulnerabilidades e às vezes até oferecem programas de bug bounty, mas todos partem de um ponto comum: só toque no que é seu ou no que está coberto por contrato. A história recente também mostrou que até pesquisadores experientes já enfrentaram investigações legais quando cruzaram a linha, principalmente em países com leis de crimes digitais mais rígidas. O resultado é que as melhores práticas modernas combinam disciplina jurídica com criatividade técnica, algo que não era tão falado na era dos servidores físicos isolados.

What “cloud pentest” actually includes today

When someone asks for a “cloud pentest” in 2026, they usually don’t mean just port‑scanning some virtual machines. Most mature assessments cobrem pelo menos cinco blocos: infraestrutura virtual (redes, VMs, gateways), camada de identidade e acesso (IAM, roles, policies), serviços gerenciados mais críticos (bancos, filas, funções serverless, armazenamento de objetos), superfícies de aplicação expostas (APIs e web apps hospedadas em cloud) e integrações com ambientes on‑premises. A grande diferença em relação ao passado é que muito do foco sai da exploração raw de sistema operacional e vai parar em lógica de permissões: quem pode assumir qual role, que política permite pivotar de um bucket para uma função Lambda, que chave exposta desbloqueia um pipeline inteiro de CI/CD e assim por diante.

A good way to visualize it is to imagine the provider’s environment as a huge shared building. The provider controls the structure, elevators, energia, água. You, as a tenant, control only your apartment and maybe a few shared rooms you rent explicitly. A modern pentest in cloud is like testing the locks, cameras and janelas do seu apartamento sem tentar escalar pelo poço do elevador ou invadir a porta do vizinho. Isso significa que, mesmo quando você roda scanners na faixa de IP da sua VPC ou no front‑end de uma aplicação em Kubernetes, precisa ter certeza de que aquele espaço está realmente sob seu controle contratual e que a intensidade do teste não quebra a infraestrutura comum do “prédio”.

Reading provider rules like a hacker (who likes keeping their account)

To stay on the right side of both the law and your provider, you need to decode their security‑testing documentation com o mesmo cuidado que usa para analisar uma policy de IAM. Cada grande provedor mantém uma página relativamente estável com o que é permitido: tipos de testes em instâncias próprias, restrições para serviços compartilhados, proibição de phishing contra contas internas do provedor, limites para escaneamento de portas em larga escala e assim por diante. Se o objetivo é conduzir um pentest em cloud aws conforme termos de serviço, por exemplo, isso envolve confirmar se o tipo de ataque planejado — injeção em aplicação, brute force controlado, exploração de vulnerabilidade em container — está dentro da lista explícita de atividades permitidas e se não ativa mecanismos automáticos de abuso, como tentativas massivas de login em serviços gerenciados.

[Diagram in text: uma árvore de decisão simples. Nó 1: “Este recurso é seu por contrato?” (Sim → Nó 2, Não → “Não testar”). Nó 2: “O provedor permite esse tipo de teste nesse serviço específico?” (Sim → Nó 3, Não → “Negociar escopo ou usar ambiente de lab”). Nó 3: “Você tem autorização escrita do dono do ambiente?” (Sim → “Testar com monitoramento”, Não → “Obter autorização primeiro”). Cada nó é rotulado com “Checar documentação / contrato / e‑mails”.]

Scoping a legal cloud pentest without killing agility

One of the hardest practical questions é montar um escopo de teste que seja útil para o time técnico, aceitável para o jurídico e compatível com as políticas da nuvem. Isso começa inventariando o que realmente mora no ambiente cloud: contas, subscriptions, projetos, redes, clusters, pipelines, integrações com SaaS externos. Depois, é preciso classificar risco e sensibilidade: testar uma API interna de baixa criticidade não é a mesma coisa que testar o gateway de pagamentos em produção ou o cluster de analytics que processa dados pessoais sensíveis. Ao mesmo tempo, quanto mais difuso o ambiente — múltiplas regiões, várias contas por time, shadow IT — maior a chance de você pisar em um serviço que o cliente nem lembrava que existia, o que aumenta o valor do teste, mas também o risco de incidentes colaterais se a metodologia não for bem pensada.

Para equilibrar tudo isso, times maduros definem faixas de agressividade para cada parte do escopo. Por exemplo, exploração ativa permitida em ambientes de staging que espelham produção, testes limitados e cuidadosamente monitorados em produção (focando em issues de lógica de negócio e autorização, não em fuzzing massivo), e nada de tentativa de negação de serviço real, mesmo que o cliente peça. Documentar esse acordo em linguagem clara ajuda a alinhar expectativas: o jurídico entende que o time não vai derrubar serviços, o time técnico entende que alguns ataques vão ficar só no nível de prova de conceito, e o provedor de cloud vê o tráfego de teste como algo controlado, não como abuso ou botnet.

Doing it yourself vs. hiring specialized help

In 2026, a lot of security teams already have some experience running basic scans, reviewing IAM policies and catching misconfigurations com ferramentas like security hubs nativos ou scanners de código IaC. Isso é ótimo para manter o dia a dia saudável, mas nem sempre substitui um teste conduzido por especialistas que respiram ataque lateral em cloud o ano inteiro. Uma questão que sempre aparece é a de custo: muita gente ainda tenta descobrir avaliação de vulnerabilidades em ambiente cloud preço olhando só para “quantas horas de pentester por mês”, mas o que mais pesa é a complexidade do ambiente (multi‑account, multi‑cloud, presença forte de SaaS críticos), a maturidade dos times internos e o quão sensível é a cadeia de dados que mora ali. Muitas vezes, uma avaliação mais enxuta e focada, repetida anualmente, traz mais benefício prático do que um mega projeto feito uma vez e nunca mais atualizado.

A outra variável é o formato de colaboração. Alguns times preferem contratar uma empresa de pentest em ambientes cloud aws azure gcp e deixá‑la responsável pelo desenho completo do teste; outros optam por um modelo híbrido, em que o time interno prepara o laboratório, define escopo preliminar, já resolve problemas óbvios de configuração, e chama consultores externos só para as partes mais sofisticadas: cadeias complexas de privilégio, exploração criativa de serviços gerenciados ou revisões avançadas de pipelines de CI/CD. Esse segundo modelo costuma gerar mais aprendizado interno e menos dependência de fornecedores, desde que o time tenha tempo e interesse em participar ativamente do processo.

Examples of what’s usually allowed (and what isn’t)

To keep everything grounded, it helps to look at practical patterns, sem cair em receitinhas de exploração. Em geral, os provedores veem com bons olhos atividades como revisão de configurações de segurança em consoles de gestão, análise de políticas de IAM, varredura moderada de portas em instâncias pertencentes à sua conta, testes de injeção em aplicações que você controla e revisões de código e pipelines que rodam dentro do seu ambiente. Isso inclui verificar se funções serverless podem ser escaladas de privilégio, se buckets de armazenamento exibem dados públicos sem necessidade, ou se chaves de API permanecem expostas em repositórios de código internos ou públicos, sempre com cuidado para não tocar em recursos de terceiros.

Em contraste, costumam ser proibidos ou altamente restritos testes que se assemelham a abuso em larga escala: simulações de DDoS que gerem tráfego massivo contra endpoints públicos; brute force indiscriminado contra serviços de autenticação do provedor; varreduras extensivas em ranges IP que não sejam claramente dedicados ao seu ambiente; e qualquer atividade cuja intenção seja deliberadamente causar indisponibilidade de serviço. Da mesma forma, engenharia social contra funcionários do provedor, exploração ativa de falhas em serviços gerenciados que podem afetar outros clientes ou tentativas de obter dados de contas alheias são terreno certo para problemas legais, mesmo que a motivação seja “só testar”. Aqui, a regra prática é simples: se a ação pode ter impacto sobre quem não assinou o contrato de teste, ela provavelmente está fora de cogitação.

Quick checklist before you hit “Start scan”

– Confirm written authorization from whoever owns the cloud account(s) and applications in scope, ideally com suporte formal do departamento jurídico.

– Map which regions, accounts, projects, VNets/VPCs and domains are in scope, and explicitly list o que fica fora, para evitar confusão durante o teste.

– Read or revisit the provider’s security‑testing policy para saber limitações de tipo de ataque, horários, intensidade e procedimentos de notificação.

– Decide which tools and scanners you’ll use and tune them to avoid noisy behaviors, como scans em todas as portas contra ranges enormes ou fuzzers sem limites de requisição.

– Set up monitoring and logging in advance (CloudTrail, logs de firewall, monitoramento de API) para poder distinguir tráfego de teste de tráfego normal e investigar qualquer comportamento inesperado.

– Combine a start and end window com o cliente, e defina canais rápidos de comunicação para pausar o teste se alguma coisa crítica começar a sair do controle.

Cloud pentest vs. traditional on‑prem: same mindset, different rules

Philosophically, pentesting on‑prem and in cloud share a core idea: think like an attacker, but act com consentimento e responsabilidade. O que muda bastante é o terreno. Em ambiente on‑prem clássico, você tinha mais liberdade para testar até o limite físico das máquinas, desde que o cliente concordasse. Em cloud, existe sempre um terceiro player — o provedor — que precisa ser respeitado, tanto do ponto de vista técnico (não saturar recursos compartilhados) quanto contratual (seguir os termos de uso). Além disso, o próprio modelo de ataque muda: ao invés de focar só em vulnerabilidades de sistema operacional e serviços de rede expostos, você passa a olhar para misconfigurações de política, falhas em templates de infraestrutura como código, erros em integrações entre contas e abusos de permissões entre serviços gerenciados que nem existiam na era dos datacenters locais.

Compared to classic web app pentest, cloud pentest se parece mais com uma combinação de arquitetura segura, revisão de design de identidade e exploração controlada de fluxos de confiança. Em vez de tentar apenas SQL injection ou XSS, você investiga se uma API consegue, por engano, acionar funções com privilégios elevados, se um microserviço interno pode chegar a secrets guardados em cofres de chave, ou se um pipeline CI/CD tem acesso amplo demais a múltiplas contas. Isso torna o trabalho mais próximo de engenharia de sistemas do que de puro “hacking de porta 80”, e é justamente aí que os ambientes em nuvem pedem um tipo de visão que mistura ofensiva e governança.

Legal compliance as a built‑in feature, not an afterthought

By now, most serious providers and consultancies treat compliance as part of the product, not apenas como apêndice de documentação. Quando você contrata um serviço de teste de invasão em nuvem em conformidade legal, o pacote geralmente traz não só a parte técnica de exploração controlada, mas também modelos de autorização, orientações sobre como documentar o escopo, e até instruções de como registrar o teste com o provedor se isso fizer parte das políticas atuais. Em organizações maiores, os próprios escritórios de advocacia passaram a reconhecer esse tipo de exercício como componente normal de um programa de segurança, algo que ajuda a demonstrar diligência em auditorias e em conversas com reguladores, especialmente em setores com regulação forte de dados e serviços críticos.

The interesting shift em 2026 é que muitos times internos começam a pensar em “compliance by design” para pentests, da mesma forma que pensam em privacy by design em aplicações. Isso significa que novas contas e ambientes já nascem com logging adequado, separação de ambientes de teste e produção, dados sintéticos para exercícios de exploração e playbooks prontos para acionar quando for hora de rodar um pentest. Em vez de tratar o teste como algo excepcional e arriscado, ele vira rotina planejada e rastreável, reduzindo medo de incidentes colaterais e ajudando a construir confiança entre times técnicos, negócios e jurídico, além de deixar o relacionamento com o provedor de nuvem muito mais simples a longo prazo.

Where things are heading after 2026

Looking ahead, it’s pretty clear that cloud providers will keep automating both sides of this story: tools to help you find misconfigurações antes que virem incidentes, e sistemas mais inteligentes para detectar abusos reais, diferenciando melhor entre tráfego de pentest autorizado e ataques genuínos. Ao mesmo tempo, frameworks de segurança e compliance estão incorporando recomendações explícitas sobre testes em cloud, desde como documentar escopo até como armazenar evidências sem expor dados sensíveis. É bem provável que vejamos mais plataformas que integram diretamente permissões de pentest no painel do provedor, permitindo, por exemplo, marcar períodos e ranges de IP autorizados para teste, reduzindo o risco de falsos positivos em sistemas de defesa automática.

For teams and professionals, this means that technical skill alone won’t be enough. Saber explorar cadeias de privilégios em ambientes distribuídos continua essencial, mas também será cada vez mais importante entender contratos, políticas de uso e limites éticos em detalhe. Quem domina o lado ofensivo e, ao mesmo tempo, sabe navegar esse contexto legal terá vantagem clara tanto em posições internas quanto em consultorias especializadas. No fim, realizar testes de segurança em nuvem de forma madura virou menos uma questão de “o que é permitido” e mais uma questão de “como desenhar esse processo para que seja útil, previsível e respeitoso com todos os envolvidos”, do provedor ao usuário final que depende daquele serviço para trabalhar ou simplesmente para viver a vida digital sem surpresas desagradáveis.