Por que a segurança multicloud fica tão complicada tão rápido

Rodar workloads em AWS, Azure e GCP ao mesmo tempo parece ótimo no slide da apresentação: mais resiliência, liberdade de escolha, negociação melhor com vendors. Na prática, sem uma estratégia de segurança multicloud bem pensada, você acaba com três mundos paralelos, três maneiras de configurar identidade, três jeitos de criar rede e uma pilha de regras que ninguém lembra por que existem. O resultado quase sempre é o mesmo: equipes cansadas, auditoria irritada e um monte de brechas escondidas em permissões esquecidas. Antes de falar de ferramenta, é crucial aceitar um fato simples: complexidade não some, ela só muda de lugar. A pergunta não é “como eliminar a complexidade?”, mas “onde vale a pena concentrá‑la para continuar sob controle sem travar o negócio?”.

Abordagem 1: Cada cloud com sua própria estratégia de segurança

O caminho mais intuitivo é tratar cada provedor como um planeta separado: time A domina AWS, time B cuida de Azure, time C vive em GCP. Cada um define seus padrões, usa as ferramentas nativas, cria automações, documenta (ou não) do seu jeito. No começo parece eficiente, porque você aproveita ao máximo os recursos específicos: AWS IAM e GuardDuty muito bem ajustados, Azure Defender configurado nos mínimos detalhes, Security Command Center do GCP bem alinhado com o que roda lá dentro. A estratégia de segurança multicloud aws azure gcp, nesse modelo, é basicamente uma soma de três estratégias independentes; o problema aparece quando você tenta responder perguntas simples, como “quais aplicações expõem portas para a internet em qualquer cloud?” ou “quem tem acesso administrativo em tudo?”.

- Vantagens: autonomia dos times, uso máximo de features nativas, ramp-up rápido.

- Desvantagens: visão fragmentada, redundância de processos, dificuldade para auditar riscos globais.

- Risco maior: regras contraditórias, especialmente em identidade e rede.

Abordagem 2: Um único “modelo de segurança” acima de todas as clouds

Do outro lado do espectro está quem tenta padronizar tudo de cima para baixo. Em vez de três jeitos de trabalhar, você define um modelo central de segurança, independente de provedor, e depois traduz isso para AWS, Azure e GCP. É aqui que entram ferramentas de CNAPP, CSPM e IAM centralizado, além de políticas de infraestrutura como código aplicadas de forma consistente. Nesse cenário, as melhores práticas de segurança multicloud para empresas deixam de ser um PDF esquecido e viram código versionado, passando por review e pipeline, igual ao resto. A complexidade não desaparece, mas muda de forma: ao invés de estar nos cliques da console, ela se concentra nas regras em código, templates e políticas globais que podem ser testadas, validadas e reaplicadas de maneira repetível.

- Vantagens: visão única de risco, menos exceções, auditorias mais simples.

- Desvantagens: setup inicial mais pesado, curva de aprendizado em ferramentas e padrões.

- Cuidado: não tentar forçar que todas as clouds se comportem exatamente igual.

Abordagem 3: Misturar o melhor dos dois mundos (modelo híbrido)

Entre o “cada cloud faz o que quer” e o “tudo centralizado até a cor do botão”, existe um meio‑termo mais saudável. Você cria um core de políticas que valem para qualquer ambiente — por exemplo: como tratar dados sensíveis, padrões mínimos de criptografia, requisitos de logging, processo de onboarding de aplicações — e deixa espaço para que cada provedor implemente otimizações específicas. É aqui que a estratégia de segurança multicloud aws azure gcp ganha maturidade: o baseline é igual para todos, mas os detalhes respeitam o que cada plataforma tem de melhor. Assim, AWS pode explorar bem Security Hub e Control Tower, Azure faz bom uso de Entra ID e PIM, enquanto GCP aproveita forte integração com IAM relacional e context-aware access, sem romper a coerência do conjunto.

- Defina o que é “não negociável” (ex.: dados de cartão sempre criptografados em repouso).

- Mapeie quais controles são globais e quais são específicos por cloud.

- Deixe claro quais exceções são permitidas e quem pode aprová‑las.

Como implementar segurança em múltiplas clouds AWS Azure GCP sem criar um monstro

Na prática, como implementar segurança em múltiplas clouds aws azure gcp sem afogar a equipe? O truque é começar pelos alicerces que mudam pouco com o tempo: identidade, rede e observabilidade. Em identidade, pense em usar um IdP central (como Entra ID, Okta ou outro) para autenticar pessoas e, quando fizer sentido, também workloads. Em vez de três logins separados para administradores, você trabalha com grupos e roles federadas. Na camada de rede, desenhe padrões de segmentação e conectividade que possam ser replicados: VPC/VNet por domínio de negócio, sub-redes separando front, back e dados, além de padrões claros de exposição à internet. Já na observabilidade, adote um lugar central para onde vão os logs críticos de todas as clouds, seja um SIEM gerenciado ou uma stack própria que suporte volume crescente.

- Evite criar contas de administrador locais em cada cloud sem SSO.

- Padronize naming de recursos para identificar dono, ambiente e criticidade.

- Defina quais logs são obrigatórios e por quanto tempo devem ser retidos.

Três pilares práticos para reduzir complexidade (sem virar gargalo)

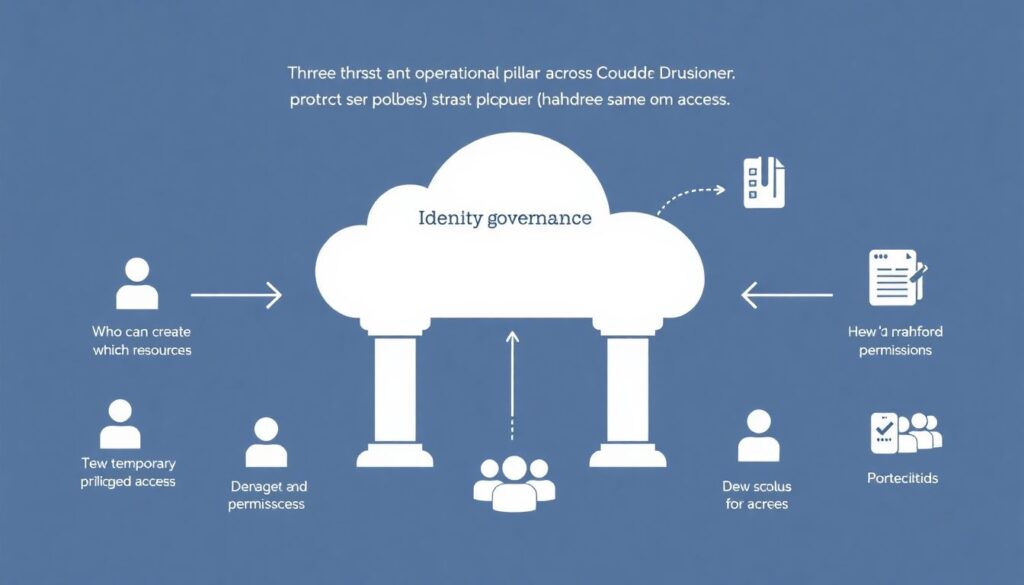

Em vez de tentar cobrir tudo de uma vez, pense em três pilares operacionais que funcionem igual em qualquer provedor. Primeiro, governança de identidade: policies claras de quem pode criar o quê, como é feito o acesso privilegiado temporário e como são revisadas permissões antigas; aqui, usar grupos de função e roles predefinidas ajuda a evitar aquela floresta de permissões personalizadas inadministráveis. Segundo, gestão de configurações de segurança: tudo que for repetitivo — regras padrão de firewall, requisitos de TLS, storage privado por padrão — deve virar código através de Terraform, Bicep, CloudFormation ou módulos equivalentes, para ser aplicado com consistência. Terceiro, resposta a incidentes: playbooks comuns para detecção, contenção e comunicação, adaptados em detalhes técnicos para cada cloud, mas seguindo o mesmo roteiro geral.

- Automatize ao máximo as configurações básicas de segurança.

- Reaproveite módulos de IaC entre clouds, mudando só o que for realmente diferente.

- Use tags/labels para ligar recursos a donos de negócio e responsáveis técnicos.

Comparando ferramentas nativas vs serviços gerenciados de segurança

Outro ponto importante é escolher onde você quer investir esforço interno e onde vale a pena recorrer a serviços gerenciados de segurança em nuvem aws azure gcp ou soluções de terceiros. Usar apenas as ferramentas nativas reduz custo de licenciamento e aproveita integração profunda com cada plataforma; em compensação, você acaba com três consoles de alerta, três modos de configurar políticas e três integrações com SIEM. Já uma solução unificada de segurança pode fazer o correlacionamento de eventos entre clouds, gerar políticas mais consistentes e oferecer dashboards únicos para exposição externa, dados sensíveis e postura de conformidade, embora traga dependência de mais um fornecedor e alguma perda de detalhes específicos. A escolha não precisa ser binária: dá para combinar nativos para controles “de base” e um layer central para visibilidade e auditoria.

- Nativos: ótimos para automações profundas, menos para visão cross‑cloud.

- Unificados: ótimos para governança geral, menos para fine‑tuning por provedor.

- Equilíbrio saudável costuma misturar os dois.

Onde a consultoria em segurança multicloud realmente ajuda

Nem sempre faz sentido aprender tudo na prática, errando sozinho em produção. Em ambientes maiores, uma consultoria em segurança multicloud para ambientes híbridos pode acelerar muito a maturidade, especialmente na hora de alinhar nuvem pública com data centers legados. O ganho não está só em “mais documentação bonita”, mas em encurtar o caminho entre caos e um modelo funcional, evitando decisões arquiteturais difíceis de reverter depois. Consultores experientes já viram dezenas de combinações de AWS, Azure e GCP, sabem quais padrões escalam bem e onde normalmente surgem os vazamentos de privilégio ou de dados. O truque é não terceirizar o cérebro: use a consultoria para montar o esqueleto da estratégia, treinar seu time e criar playbooks que possam ser mantidos internamente, em vez de depender eternamente de alguém de fora para cada ajuste.

- Use consultoria para decisões estruturais, não para apagar incêndio o tempo todo.

- Exija transferência de conhecimento, não só entregáveis.

- Mantenha ownership da arquitetura dentro da sua equipe.

Checklist simples para sua estratégia de segurança multicloud AWS Azure GCP

Para não terminar com um plano bonito que nunca sai do papel, vale fechar com um checklist rápido. Comece revisando se você já tem um modelo de identidade central, com SSO e MFA obrigatório para acessos de alto privilégio; sem isso, qualquer outro controle fica frágil. Em seguida, escolha um padrão de infraestrutura como código e crie módulos de segurança reutilizáveis, aplicáveis em qualquer cloud com pequenas variações; isso força disciplina e reduz a criação manual de exceções. Depois, consolide logs críticos (identidade, rede, dados sensíveis) em um ponto comum, mesmo que a correlação ainda não seja perfeita. Por fim, defina um pequeno conjunto de métricas: número de recursos expostos à internet sem necessidade, quantidade de permissões com privilégios elevados, tempo médio para corrigir uma configuração insegura; medir pouco, mas bem, vale mais que ter dezenas de dashboards que ninguém abre.

- Identidade centralizada e federada para todas as clouds.

- Baseline de segurança como código, versionado e revisado.

- Visibilidade unificada dos principais logs e alertas.

- Métricas simples para acompanhar evolução e cobrar resultados.