Por que hardening em cloud em 2026 ficou bem mais sério

Se em 2020 dava pra “levantar” uma VM na AWS, Azure ou GCP e só depois pensar em segurança, em 2026 isso virou receita pra incidente. Scanners de internet fazem varreduras em minutos, bots testam credenciais vazadas em massa, e ataques aproveitando configurações padrão de instâncias cloud são rotina. O foco agora não é só ter firewall, mas reduzir a superfície de ataque ao mínimo desde o primeiro boot. Hardening em instâncias cloud virou parte do ciclo de provisionamento, automatizado via Terraform, ARM/Bicep ou Deployment Manager, e não um “checklist de auditoria” feito às pressas. Quem não embute segurança na criação da VM está rodando no vermelho sem perceber.

Princípio central: reduzir superfície de ataque em instâncias cloud

Reduzir superfície de ataque em instâncias cloud significa diminuir tudo que pode ser explorado: portas abertas, serviços desnecessários, pacotes desatualizados, permissões excessivas e dados expostos. Pense em cada instância como um micro-perímetro: quanto menos coisas ela expõe, menor a chance de algo dar errado. Em 2026, hardening não é só “desligar RDP/SSH público”, é combinar network hardening, identidade, sistema operacional e observabilidade. A pergunta-chave ao configurar qualquer coisa é: “isso precisa realmente estar acessível, e para quem, a partir de onde, e por quanto tempo?”.

Passo 1: parta de imagens seguras, não do “default” da nuvem

Usar a primeira imagem pública que aparece no marketplace não combina com segurança na nuvem madura. Hoje o padrão é usar imagens golden, pré-hardened e versionadas. Em AWS, muita gente usa Amazon Linux 2023 ou Windows com baseline do AWS CIS + SSM Agent. No Azure, a combinação comum é Azure Image Builder + Azure Policy para garantir baseline do Defender for Cloud. No GCP, o Compute Engine roda em cima de imagens validadas pelo Security Command Center. A lógica é simples: se você controla a imagem, controla o que está instalado e como é configurado, cortando boa parte da superfície de ataque logo no início.

Bloco técnico: exemplo de pipeline de imagem hardened (Linux)

“`bash

1. Atualizar sistema

sudo apt-get update && sudo apt-get -y dist-upgrade

2. Remover serviços desnecessários (exemplo)

sudo systemctl disable –now avahi-daemon cups rpcbind

3. Aplicar baseline CIS simplificado com Ansible

ansible-playbook cis_ubuntu_22.yml -i localhost,

4. Registrar a imagem

AWS (exemplo simplificado)

aws ec2 create-image

–instance-id i-1234567890abcdef

–name “golden-linux-2026-02”

–no-reboot

“`

Rede apertada: VPC, NSG, firewall e zero trust pragmático

A superfície de ataque mais óbvia está na rede. Em 2026 ficou difícil justificar qualquer porta exposta direto pra internet sem WAF, proxy ou VPN na frente. Nas três nuvens, o mantra é: tudo privado por padrão, público só com justificativa forte. Na AWS, Security Groups e NACLs definem o mínimo de portas; no Azure, NSG + Azure Firewall; no GCP, VPC Firewall Rules + Cloud Armor na borda. A ideia prática de zero trust aqui não é buzzword: cada instância fala só com o que precisa, em portas específicas, e o resto é bloqueado. E esse desenho não é feito “no olho”, mas versionado em IaC e revisado como código.

Bloco técnico: regra mínima para SSH autorizado

“`hcl

Exemplo Terraform – AWS Security Group para SSH restrito

resource “aws_security_group” “bastion_sg” {

name = “bastion-ssh”

description = “SSH only from corporate VPN”

vpc_id = var.vpc_id

ingress {

from_port = 22

to_port = 22

protocol = “tcp”

cidr_blocks = [“10.20.0.0/16”] # faixa interna da VPN, nada de 0.0.0.0/0

}

egress {

from_port = 0

to_port = 0

protocol = “-1”

cidr_blocks = [“0.0.0.0/0”]

}

}

“`

SSH e RDP: acesso efêmero, não “porta aberta para sempre”

Um dos maiores ganhos práticos de hardening aws azure gcp segurança na nuvem é tratar acesso administrativo como exceção de curta duração. Em 2026, deixar RDP (3389) e SSH (22) expostos com IP público é praticamente pedir varredura constante. O padrão moderno é usar bastion gerenciado ou acesso sem SSH “clássico”: AWS Systems Manager Session Manager, Azure Bastion, Google IAP + OS Login. E quando realmente precisa de porta aberta, ela é temporária, criada via automação (por exemplo, Terraform + módulo de “just-in-time access”) e fechada automaticamente depois de alguns minutos ou horas.

Bloco técnico: restringindo SSH apenas via SSM na AWS

“`json

// IAM policy mínima para Session Manager em uma instância

{

“Version”: “2012-10-17”,

“Statement”: [

{

“Effect”: “Allow”,

“Action”: [

“ssm:UpdateInstanceInformation”,

“ssmmessages:*”,

“ec2messages:*”

],

“Resource”: “*”

}

]

}

“`

Identidade e privilégios: dar menos acesso é ganhar segurança

No mundo on‑premise era comum “colocar tudo no mesmo domínio e liberar”. Em cloud, essa mentalidade explode a superfície de ataque. Nas três nuvens, o foco em 2026 é identidade gerenciada por workload, não por usuário humano. Cada instância usa IAM Role (AWS), Managed Identity (Azure) ou Service Account (GCP) com permissões exatas para o que ela precisa. Nada de colocar `* : *` na policy “porque não funcionou da primeira vez”. Essa disciplina é o que separa um incidente limitado de um comprometimento total da conta quando algo dá errado em apenas uma VM.

Bloco técnico: exemplo de role mínima para acessar um bucket (AWS)

“`json

{

“Version”: “2012-10-17”,

“Statement”: [

{

“Sid”: “ReadOnlySpecificBucket”,

“Effect”: “Allow”,

“Action”: [“s3:GetObject”, “s3:ListBucket”],

“Resource”: [

“arn:aws:s3:::logs-app-prod”,

“arn:aws:s3:::logs-app-prod/*”

]

}

]

}

“`

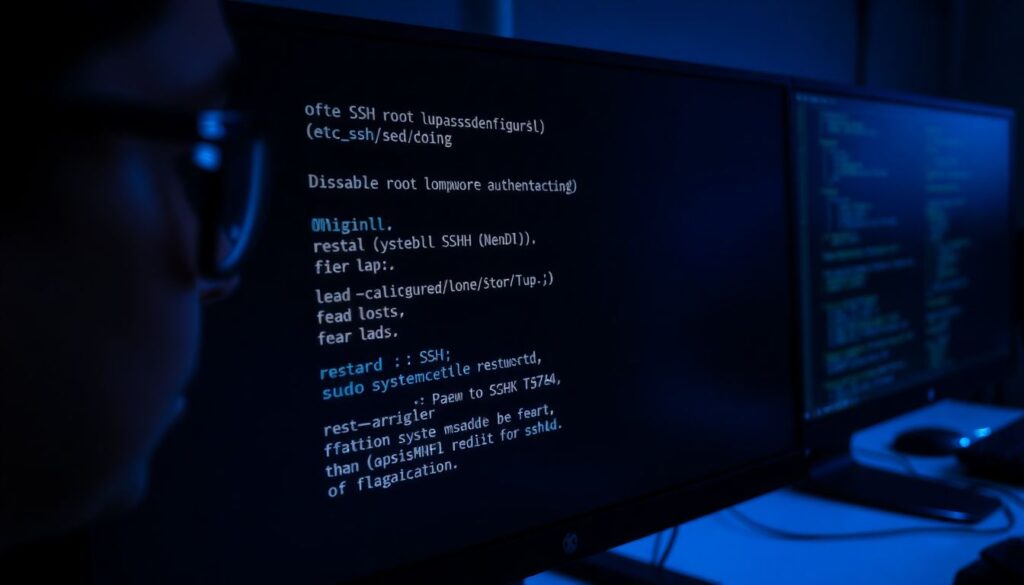

Sistema operacional: baseline é automático, não manual

Hardening manual de sistema operacional em grande escala não sobreviveu ao volume atual de ambientes cloud. Em 2026, empresas maduras aplicam baseline com ferramentas gerenciadas: AWS Systems Manager State Manager, Azure Automation/Desired State Configuration e Google OS Config. A ideia é simples: você define um padrão (por exemplo, “SSH root login desativado, logs enviados, auditd ativo, pacotes críticos atualizados”) e deixa o agente da nuvem garantir a conformidade contínua. Isso reduz configuration drift e impede que uma VM “fugida do padrão” vire o elo fraco da cadeia meses depois do deploy inicial.

Bloco técnico: endurecendo SSH em Linux

“`bash

sudo sed -i ‘s/^#?PermitRootLogin.*/PermitRootLogin no/’ /etc/ssh/sshd_config

sudo sed -i ‘s/^#?PasswordAuthentication.*/PasswordAuthentication no/’ /etc/ssh/sshd_config

sudo systemctl restart sshd

“`

Patch management e vulnerabilidades: ciclo de dias, não de meses

Exploit público em 2026 se populariza em questão de horas, e proof-of-concept costuma surgir em 24–72 horas depois da divulgação. Isso obriga a encurtar o ciclo de patch management. As melhores práticas de segurança cloud aws azure gcp recomendam janelas semanais (ou até diárias para workloads críticos) com patch automático, combinado com testes em ambiente de staging. Ferramentas nativas como AWS Patch Manager, Azure Update Management e GCP OS Patch Management ajudam a manter o parque de instâncias em um nível aceitável de risco, com relatórios claros de quem está atrasado e por quanto tempo.

Bloco técnico: atualização automatizada (exemplo cron em Linux)

“`bash

/etc/cron.weekly/security-updates

#!/bin/bash

apt-get update

apt-get -y upgrade

apt-get -y autoremove

“`

Logs, métricas e detecção: ver o ataque cedo faz toda a diferença

Reduzir superfície de ataque sem enxergar o que acontece é meio caminho andado só. Em 2026, instância sem logging centralizado é problema anunciado. O padrão nas empresas é enviar todos os logs de sistema, autenticação e aplicações para AWS CloudWatch/CloudTrail, Azure Monitor/Log Analytics e Google Cloud Logging, muitas vezes integrados com SIEM como Splunk ou Sentinel. Anomalias como aumento repentino de tentativas de login ou processos suspeitos são detectadas por regras de correlação ou machine learning, disparando alertas e até ações automáticas, como isolar uma VM em subnet de quarentena.

Bloco técnico: exemplo de regra de alerta (conceitual)

“`text

Se:

– mais de 10 tentativas de login SSH falhas

– a partir de um mesmo IP

– dentro de 5 minutos

Então:

– disparar alerta de alta severidade

– opcionalmente, adicionar IP a lista de bloqueio do firewall

“`

Criptografia, segredos e armazenamento seguro

Outro pilar do hardening em instâncias cloud é impedir que dados em repouso ou em trânsito virem alvo fácil. Hoje, quase todos os workloads novos usam TLS obrigatório, discos criptografados por padrão e segredos fora da VM. Em AWS, KMS + Secrets Manager; no Azure, Key Vault; no GCP, Cloud KMS + Secret Manager. Nada de colocar senhas em variáveis de ambiente sem proteção ou em arquivos `.env` no sistema de arquivos. Mesmo quando um atacante compromete a instância, segredos centralizados com rotação automática reduzem o impacto e o tempo de permanência silenciosa dentro do ambiente.

Bloco técnico: exemplo de acesso a segredo (pseudocódigo)

“`python

Exemplo conceitual: ler segredo de um manager da nuvem

secret = secrets_client.get_secret_value(“db-credentials-prod”)

db_user = secret[“username”]

db_pass = secret[“password”]

“`

Automatizando hardening: da consultoria ao “security as code”

Muitas empresas perceberam que fazer tudo isso manualmente vira gargalo. Por isso, consultoria hardening servidores cloud aws azure gcp em 2026 quase sempre entrega, junto com o relatório, um conjunto de módulos Terraform, playbooks Ansible e políticas prontas para serem aplicadas em pipeline de CI/CD. A ideia é transformar recomendações em código reaproveitável: um módulo que já cria Security Group “fechado”, outro que aplica role mínima, outro que ativa logging e criptografia. Assim, cada novo ambiente nasce com um nível de segurança consistente, sem depender de lembrar “aquele checklist” antigo em PDF.

Checklist prático de hardening para instâncias cloud

1. Imagem: usar imagem golden endurecida, não a pública padrão.

2. Rede: instância sem IP público, acesso via bastion/SSM/IAP.

3. Portas: abrir só o estritamente necessário, sem `0.0.0.0/0`.

4. Identidade: roles/managed identities/ service accounts mínimas.

5. SO: baseline CIS automatizado, sem hardening manual ad‑hoc.

6. Patches: janelas frequentes, com relatório automático de status.

7. Logs: tudo centralizado e com alertas de anomalia.

8. Segredos: em serviço de secrets, com rotação periódica.

9. Backups: snapshots e restore testados, não apenas configurados.

10. IaC: segurança embutida em templates, revisada por code review.

Serviços gerenciados que ajudam a reduzir superfície de ataque

Além das configurações em si, serviços de segurança em nuvem para empresas aws azure gcp ficaram muito mais integrados em 2026. AWS Security Hub, Azure Defender for Cloud e Google Security Command Center fazem varreduras constantes, apontando instâncias com portas excessivas, roles permissivas, patches ausentes e discos sem criptografia. O segredo é não tratar esses alertas como “ruído de compliance”, mas como backlog real: cada achado com criticidade alta precisa virar tarefa, com dono e prazo. Ao longo dos meses, isso reduz drasticamente a superfície exposta que um atacante poderia explorar.

Tendência forte em 2026: de VM para workload protegido

Quando se fala em como reduzir superfície de ataque em instâncias cloud, a grande tendência em 2026 é pensar menos em “VM” e mais em “workload”. Muitas empresas estão migrando partes sensíveis para containers em serviços gerenciados (EKS/AKS/GKE) ou serverless (Lambda, Functions, Cloud Functions), onde grande parte do hardening de sistema operacional vira responsabilidade do provedor. Mas mesmo nesses cenários, os mesmos princípios valem: rede mínima, identidade forte, segredos bem guardados, logs ricos e automação de compliance. A VM continua existindo, mas agora como peça de um quebra‑cabeça maior, onde segurança é desenhada desde o rascunho, não anexada no fim do projeto.