Por que falar de landing zone em 2026 é tão crítico para grandes empresas

Quando alguém pergunta hoje “como criar landing zone segura na nuvem?”, чаще всего это уже не про базовую VPC и пару аккаунтов. Для крупной компании в 2026 году это про устойчивость к атакам, регуляторку в трёх‑пяти юрисдикциях, сотни команд разработки и десятки SaaS‑интеграций.

И вот здесь всплывает понятие landing zone em cloud para grandes empresas как не просто “стартовый шаблон”, а как долговременный фундамент, который выдержит:

– мульти‑облако (как минимум: AWS + Azure или GCP);

– гибрид (on‑prem + cloud);

– Zero Trust, AI‑инструменты, DevSecOps и всё, что к этому привязано.

Дальше — практический гид. Без маркетинга, с разборами, как это выглядит “в железе” и коде.

—

Принципы современной архитектуры landing zone: что изменилось к 2026 году

От “одного аккаунта” к масштабируемой организационной модели

Классический сценарий 2018–2020 гг.: один production‑аккаунт, один staging, один sandbox. Сегодня это ломается уже на 10‑й команде.

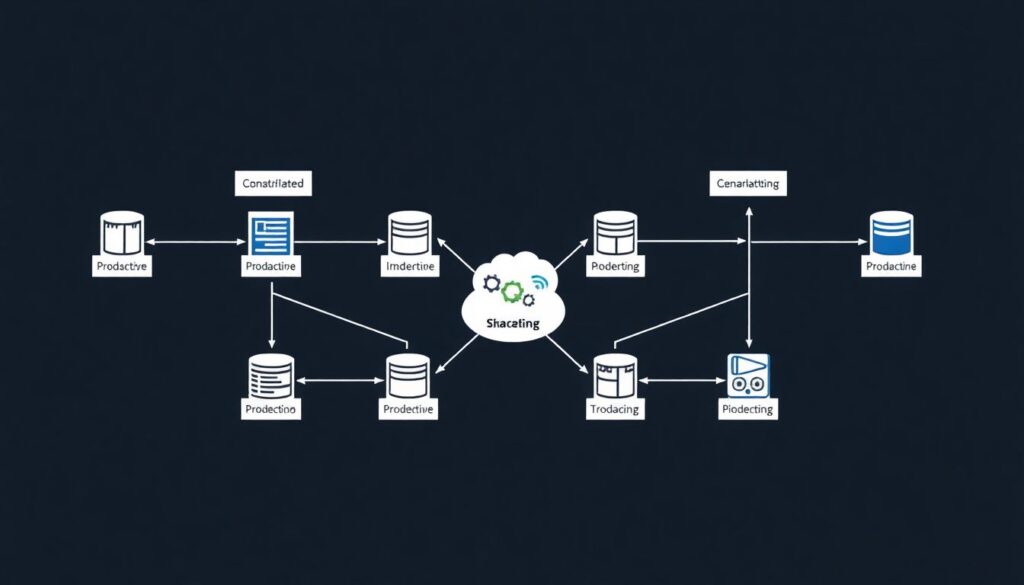

Крупные предприятия всё чаще используют организационную модель типа:

– Organization / Management account — верхний уровень, где включён контроль (AWS Organizations, Azure Management Groups, Google Cloud Organizations);

– Папки / OU по доменам: Security, Shared Services, Workloads, Sandbox;

– Отдельные аккаунты / subscriptions по продуктам, а иногда и по регионам.

Это и есть базовый слой того, что многие называют arquitetura segura de landing zone em nuvem corporativa: чёткое разделение ответственности, blast radius и прозрачное наследование политик.

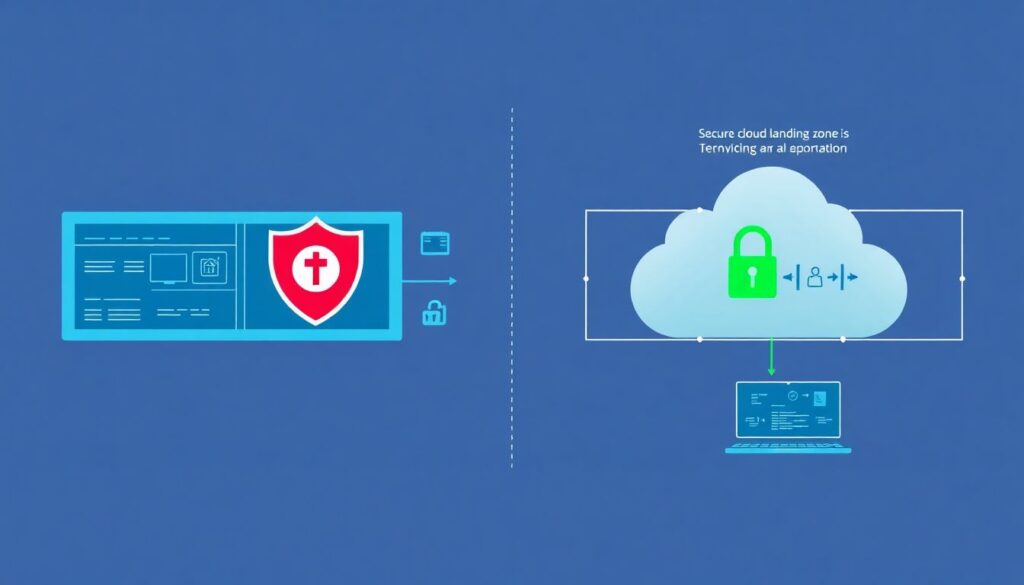

Zero Trust по‑настоящему, а не “по презентации”

В 2026 году Zero Trust уже не выглядит как модное слово в слайдах. Практика:

– нет “trusted network” — только строгая аутентификация и авторизация;

– минимальные привилегии для людей и сервисов;

– постоянная проверка сигналов (device posture, network, user behavior).

Техническая деталь — как это отражается в landing zone

– Identity: централизованный IdP (Entra ID / Okta / Ping / AWS IAM Identity Center) как “источник правды”.

– Federated access: SSO в каждое облако, с assignment по ролям и группам.

– Access policies: SCP (AWS), Azure Policy, GCP Organization Policy — блокируют опасные действия “по умолчанию” (например, запрет disable CloudTrail / Activity Logs).

—

Шаги: как подойти к проектированию enterprise landing zone

Шаг 1. Определяем контуры: бизнес‑домены, регионы, регуляторы

Перед тем как рисовать архитектуру, соберите три списка:

– Ключевые бизнес‑домены (платёжка, аналитика, мобильные приложения, back‑office).

– География пользователей и данных (ЕС, США, LATAM, APAC).

– Регуляторные режимы (GDPR, LGPD, HIPAA, PCI DSS, локальные требования по данным).

На практике для банка в Европе это приводит, например, к схеме:

– отдельные аккаунты/подписки под EU‑данные;

– отдельные под global services (observability, security tooling);

– жёсткие политики на кросс‑регионные копии данных.

Шаг 2. Reference architecture vs реальность компании

Большинство облаков уже предлагают свои “start kits”:

– AWS Landing Zone Accelerator;

– Azure Landing Zone (CAF);

– Google Cloud Landing Zone blueprints.

Они хороши, но “как есть” редко подходят крупным компаниям. Там нет нюансов вроде:

– кастомной модели сетей;

– интеграции с вашим SOC и SIEM;

– специфичных требований аудита.

Поэтому melhores práticas landing zone cloud enterprise сегодня — это не “взять референс и включить”, а:

1. Взять официальный blueprint.

2. Сопоставить с внутренними policy и регуляторкой.

3. Перевести в Terraform / Bicep / Pulumi и встроить в CI/CD.

4. Прогнать через security review и только потом scale‑ить.

—

Сетевой слой: фундамент безопасности и продуктивности

Сегментация, а не один “гигантский VPC”

Классическая ошибка: один общий VPC (или VNet / Shared VPC), в котором живут и прод, и тест, и админ‑сервисы. В 2026‑м такой дизайн считать безопасным нельзя.

Надёжный паттерн:

– Core / Shared Services network — туда выносится:

– DNS, Active Directory / Entra Domain Services;

– CI/CD runners;

– централизованные прокси, egress‑контроль;

– security tools (scanners, EDR, NDR).

– Per‑product (или per‑domain) VPC/VNet — каждое приложение в своём контуре.

– Чёткие маршруты и firewall‑политики между ними.

Технический блок — конкретные настройки

– Network segmentation: отдельные subnet’ы под:

– public (только фронты, ограниченные WAF);

– private app layer;

– data layer (DB, хранилища) с отсутствием прямого выхода в интернет.

– Egress control:

– egress‑gateway + TLS inspection (где допустимо с точки зрения политики);

– allow‑list доменов / IP для внешних API.

Multi‑cloud и hybrid: реальная жизнь

У крупных компаний сегодня норма — два‑три провайдера плюс on‑prem. Тренд 2024–2026: выход из слепой гонки “multi‑cloud ради multi‑cloud” и движение к:

– чёткому распределению ролей (например, analytics в GCP, core apps в AWS, M365 и identity в Azure);

– унификации сетевых и security‑паттернов поверх этого.

Типовой пример: global backbone на уровне SD‑WAN / SASE, к которому “подвешиваются” облачные VPC/VNet, а не кустарные mesh‑туннели между облаками.

—

Идентичности и доступ: от IAM‑хаоса к контролю

Централизованный IdP как аксиома

В arquitetura segura de landing zone em nuvem corporativa не может быть такого, чтобы админ получал права напрямую в IAM конкретного облака без проверки в центральном IdP.

Практика:

– сотрудники и подрядчики существуют только в корпоративном IdP;

– группы в IdP отражают роли (например, “Cloud‑Prod‑DBA”, “Dev‑Team‑Payments‑Readonly”);

– роли в облаках назначаются только группам, а не индивидуально.

Это:

– упрощает offboarding;

– позволяет делать SoD (segregation of duties);

– сильно облегчает аудиты.

Just‑in‑time (JIT) доступы и временные привилегии

Реальность: никто не любит бумажки и тикеты, но постоянный admin‑доступ — слишком рискованная роскошь. Тренд — автоматизированные JIT‑механизмы:

– разработчик запрашивает доступ “Prod‑ReadOnly на 2 часа” через портал;

– запрос уходит на утверждение (менеджер/lead);

– при одобрении система выдаёт временную роль (IAM Role, PIM‑assignment и т.п.);

– по завершении окна роль отключается.

Техническая деталь

– В Azure: Privileged Identity Management.

– В AWS: временные IAM‑ролям через STS + approval workflows (например, с помощью внешних решений).

– В GCP: временные IAM‑binding через Access Approval / custom solutions.

—

Наблюдаемость и журналирование: видеть всё и не утонуть в логах

Логи “по умолчанию”: что включить в первую очередь

Надёжная landing zone требует:

– включённый audit trail на уровне организации (CloudTrail / Activity Logs / Admin Activity Logs);

– централизованное хранение логов в отдельном security‑аккаунте/подписке;

– неизменяемое хранение (object lock / immutable storage) на срок, требуемый регуляторкой (часто 1–7 лет).

Именно здесь всплывает вопрос стоимости: audit‑логи в крупной компании легко выходят за 5–10 ТБ в месяц. Поэтому важно сразу проектировать:

– политики ретенции;

– маршрутизацию логов (что в SIEM, что в cold storage);

– анонимизацию / маскирование PII.

Observability как сервис (O11y‑platform)

Современная landing zone em cloud para grandes empresas старается не размазывать агенты и настройки мониторинга по сотне аккаунтов.

Типовой паттерн:

– центральный аккаунт/подписка Observability;

– туда стекаются метрики, логи и трэйсы из всех окружений;

– команды получают доступ через дашборды и RBAC, а не через прямые права на каждый лог‑storage.

—

Безопасность как код: policy‑as‑code и guardrails

От ручных проверок к автоматизированным “ограждениям”

В 2026‑м безопасность в облаке без автоматизации обречена. Сотни ресурсов ежедневно не проверит ни один security‑team вручную.

Поэтому сегодня melhores práticas landing zone cloud enterprise включают:

– policy‑as‑code (OPA/Rego, Sentinel, Azure Policy as Code и т.п.);

– встроенный в CI/CD security‑сканинг;

– постоянный drift detection (что меняется руками в консолях).

Технический блок: что минимум стоит автоматизировать

– Запрет:

– публичных S3‑бакетов / storage accounts / buckets без строгого контроля;

– открытых к миру БД (0.0.0.0/0);

– отключения шифрования на дисках и хранилищах.

– Обязательность:

– тегов (owner, environment, cost‑center, data‑classification);

– включённого backup для критичных сервисов;

– включённого логирования.

—

Модерн‑тренды: AI, DevSecOps и “cloud‑native compliance”

AI‑помощники и риск утечки данных

С 2023–2024 годов большинство крупных вендоров вывели на рынок AI‑ассистентов для админов и разработчиков. Это удобно, но опасно, если не встроить это в архитектуру landing zone.

Надёжный подход:

– запрет отправки чувствительных данных в public LLM‑API без одобрения;

– использование приватных/enterprise LLM (hosted или on‑prem / VPC);

– DLP‑политики и инспекция трафика к AI‑сервисам.

Реальный кейс: крупная телеком‑компания ограничила использование публичных AI‑сервисов, и одновременно развернула свой приватный LLM в облачной среде, где доступ к модели идёт через прокси с DLP‑проверкой. Это стало частью их arquitetura segura de landing zone em nuvem corporativa, а не отдельной “AI‑игрушкой”.

DevSecOps по‑деловому, а не только в лозунгах

Сегодняшний минимальный набор:

– все инфраструктурные изменения — через Git (GitOps/IaC);

– статический и динамический анализ безопасности в CI;

– автоматизированные pull‑request‑чек‑листы (проверка тегов, политик, сетевых правил).

Без этого любой красивый дизайн landing zone быстро превратится в “зоопарк”.

—

Организация и процессы: где ломается даже хорошая архитектура

Модели взаимодействия: central platform vs продуктовые команды

Даже идеальная схема упадёт, если:

– платформа пытается всё контролировать вручную;

– продуктовые команды обходят её через “теневое ИТ”.

Рабочая модель:

– Platform‑team:

– проектирует и развивает landing zone;

– поддерживает общие сервисы (CI/CD, observability, security tooling);

– задаёт guardrails (policy‑as‑code, baseline‑шаблоны).

– Product‑teams:

– владеют своими аккаунтами/подписками в рамках guardrails;

– самостоятельно деплоят и эксплуатируют сервисы;

– отвечают за безопасность на уровне приложения и данных.

Consulting и внешние партнёры: когда они действительно нужны

Для крупных компаний разумно привлекать consultoria para implementação de landing zone em cloud, но важно понимать, в чём их настоящая ценность:

– ускорение старта (use‑cases, reference‑паттерны, “анти‑паттерны”);

– помощь в миграции legacy‑систем;

– выстраивание процессов и обучения.

А вот операционная зависимость (“без вендора ничего не можем поменять”) — это уже красный флаг. Цель — забрать знания внутрь, а не “купить навсегда”.

—

Пошаговый старт: как создать безопасную landing zone без хаоса

Минимальный последовательный план

1. Определить требования и ограничения

Регуляторы, регионы, ожидаемый масштаб (команды, приложения, аккаунты).

2. Выбрать базовый reference и адаптировать

Взять официальный landing zone‑шаблон облака и адаптировать под свои security‑policy.

3. Построить организационную структуру

Organization/Management, OU/Management Groups, базовые аккаунты (Security, Shared Services, Logging, Sandbox).

4. Внедрить централизованный IdP и SSO

Убрать локальные аккаунты, перевести админов и разработчиков на роли через IdP.

5. Настроить сетевую архитектуру и egress‑контроль

Создать shared network, product‑networks, firewalls, WAF, DNS.

6. Включить логи и наблюдаемость

Audit‑логи, централизованный лог‑storage, первые дашборды и алерты.

7. Ввести guardrails (policy‑as‑code)

Запреты опасных действий, обязательные теги, baseline‑политики.

8. Интегрировать DevSecOps

IaC, security‑сканы, approvals, автоматические проверки в pipeline.

9. Обучение и внутренние стандарты

Гайды, шаблоны, внутренние “cookbooks” для команд.

Вывод: landing zone как живой продукт, а не одноразовый проект

Самое важное — перестать относиться к landing zone как к “внедрённой однажды архитектуре”. Для больших компаний это:

– живой продукт с roadmap;

– постоянный диалог между платформой, безопасностью и разработкой;

– основа, на которой строятся всё новые и новые сервисы.

Если проектировать landing zone em cloud para grandes empresas с учётом Zero Trust, policy‑as‑code, multi‑cloud‑реальности и AI‑экосистемы, то она не просто “проходит аудит”, а реально снижает риски и ускоряет команды. И тогда вопрос “como criar landing zone segura na nuvem” перестаёт быть головной болью и превращается в понятный, повторяемый процесс.