Por que segurança em pipelines DevOps mudou muito até 2026

Se você ainda olha para segurança em pipelines DevOps como um “check” no fim da esteira, está perdendo o bonde de 2026. Hoje, SAST, DAST e scanner IaC já não são mais só “extras”, e sim peças centrais de plataformas devsecops completas, integradas desde o primeiro commit até o deploy em produção. A grande questão não é mais se usar ou não essas ferramentas, mas como implementar segurança no pipeline CI CD sem destruir o fluxo do time, sem encher o backlog de falsos positivos e sem virar gargalo na esteira. A boa notícia é que o ecossistema evoluiu enormemente: integrações nativas com Git, engines de correlação por IA, análise incremental e políticas de risco ajustáveis ajudam a manter segurança forte e pipeline rápido.

Ferramentas necessárias: escolhendo o stack certo sem exagerar

SAST: análise estática que não irrita o desenvolvedor

Ferramentas de SAST modernas deixaram de ser aqueles monstros lentos que ninguém queria rodar. Em 2026, as ferramentas de segurança para devops mais efetivas fazem análise incremental, entendem contexto de framework (Spring, .NET, Node, Next, etc.) e se plugam direto no IDE e no PR. Ao pensar em sast e dast melhores ferramentas, não olhe só para a lista de vulnerabilidades suportadas, mas para a experiência de uso: suporte a “autofix suggestions”, integração com GitHub/GitLab/Bitbucket, capacidade de rodar em modo rápido em cada push e modo profundo só em branches de release. Um bom SAST hoje precisa entender também APIs modernas, GraphQL e componentes serverless, além de oferecer tuning fácil de regras para diminuir ruído.

DAST: testes dinâmicos otimizados para APIs e microserviços

DAST evoluiu de “scanner de site” para uma camada essencial de validação de runtime em pipelines cloud-native. Para acompanhar a realidade de microserviços e API-first, procure soluções que consigam mapear automaticamente endpoints a partir de OpenAPI/Swagger, collection do Postman ou tráfego real de ambientes de staging. As sast e dast melhores ferramentas atuais fazem correlação entre achados estáticos e dinâmicos, priorizando o que é realmente explorável. Outro ponto crítico em 2026 é performance: você precisa ter perfis de scan mais leves, voltados para “smoke security tests” disparados a cada merge, e perfis completos executados em janelas programadas, assim evitando que o DAST vire gargalo do pipeline principal.

IaC scanning: segurança desde o template

Com a massificação de Kubernetes, Terraform, Pulumi e CloudFormation, deixou de fazer sentido falar de segurança sem um bom scanner IaC para devsecops. Os incidentes recentes envolvendo configurações erradas de buckets, rotas públicas e permissões IAM exageradas deixaram claro que a maior parte dos problemas nasce na infraestrutura como código. Procure ferramentas que suportem múltiplas clouds, tenham políticas prontas alinhadas a CIS, NIST e benchmarks de Kubernetes, e permitam criar regras customizadas para padrões internos da empresa. Outro ponto importante em 2026: as melhores soluções de IaC conseguem simular o grafo de recursos na cloud, antecipar caminhos de ataque e priorizar os riscos de maneira bem mais inteligente do que simples “lint de YAML”.

Plataformas DevSecOps unificadas x melhor da categoria

Ao montar seu stack de ferramentas de segurança para devops, você tem dois caminhos predominantes hoje: adotar uma das grandes plataformas devsecops completas, que integram SAST, DAST, SCA, IaC e gestão de políticas num único console, ou seguir a abordagem “best of breed”, combinando vários produtos especializados. Em 2026, a tendência mais forte é o híbrido: usar uma plataforma central como hub de correlação, alertas e relatórios, mas mantendo, em áreas críticas, scanners especializados onde isso fizer diferença. O ponto-chave é garantir que tudo converse via API, use webhooks ou integrações nativas com seu provedor Git e de CI, evitando silos de segurança e dashboards que ninguém consulta.

Processo passo a passo: como integrar segurança sem travar o pipeline

1. Comece pela definição de políticas e riscos aceitáveis

Antes de sair instalando scanner, alinhe com produto, engenharia e segurança qual é o nível de risco aceitável e quais tipos de falha realmente bloqueiam deploy. Defina categorias de vulnerabilidades (críticas, altas, médias, baixas) e associe comportamentos claros: por exemplo, falhas críticas bloqueiam merge, altas geram alerta obrigatório, médias ficam em backlog e baixas entram em monitoramento. Em 2026, é comum usar “risk score” combinando severidade, contexto (exposto à internet ou não) e presença de exploit conhecido. Esse acordo inicial impede a avalanche de bloqueios desnecessários e ajuda a priorizar o que importa de verdade.

2. Integrar SAST cedo: do IDE ao pull request

O primeiro passo prático é colocar SAST o mais próximo possível do desenvolvedor. Comece habilitando extensões de IDE para que, enquanto o código é escrito, as vulnerabilidades mais básicas (injeções, XSS triviais, uso inseguro de libs de criptografia) já apareçam como avisos, como se fossem erros de lint. No pipeline, configure um job de SAST rápido para rodar em cada pull request, limitado a análise incremental do diff. Só para branches de release ou nightly builds vale usar o modo profundo. Assim, você dá feedback rápido, sem adicionar minutos preciosos a cada commit. Combine isso com comentários automáticos no PR, apontando exatamente a linha e sugerindo correções.

3. Conectar DAST ao ambiente de staging e pré-produção

Em vez de tentar enfiar o DAST no mesmo estágio dos unit tests, monte um pequeno “subpipeline” que dispara depois do deploy em staging. Esse job de DAST deve usar o mesmo artefato de produção, rodando contra um ambiente o mais fiel possível ao real, com dados sintéticos. Para não travar o time, configure dois perfis: um leve, com checks essenciais (auth, injeções críticas, exposição de headers sensíveis) rodando em todo commit que chega a staging, e outro completo, mais demorado, disparado em horários programados ou na preparação de lançamentos importantes. A chave é acoplar o DAST ao processo de release, não ao commit individual, reduzindo fricção para o desenvolvedor.

4. Colocar o scanner IaC na guarda da infraestrutura

IaC scanning deve atuar em dois pontos: no versionamento (Git) e na própria pipeline de provisionamento. Primeiro, adicione um check obrigatório de scanner IaC para devsecops em pull requests que mexem em Terraform, Helm charts, manifests de Kubernetes e similares. Nessa etapa, foque em regras fundamentais, como evitar recursos públicos sem necessidade, exigir criptografia em repouso e impedir permissões “*” em políticas. Em segundo lugar, inclua um estágio de validação IaC antes da aplicação real de mudanças na cloud. Esse estágio sim pode ser um pouco mais pesado, já que é disparado com menor frequência. Assim, você pega problemas cedo e ainda tem uma barreira extra antes de algo inseguro tocar a infraestrutura.

5. Estabelecer gates de qualidade graduais

Em vez de adotar uma política “tudo ou nada” logo de início, crie gates graduais. Um fluxo possível é: primeiro, rodar todas as ferramentas em modo “informativo”, sem bloquear nada, por algumas semanas, apenas para conhecer o perfil de problemas. Depois, escolher algumas categorias específicas para virar bloqueio obrigatório (por exemplo, segredos hardcoded em repositório, portas amplamente expostas, autenticação quebrada). Com o tempo, vá apertando as regras, sempre acompanhado de métricas como “tempo médio de correção”, “número de builds quebrados por segurança” e “percentual de falsos positivos”. Essa abordagem evita choque cultural e reduz a sensação de que segurança é inimiga da entrega.

Integração prática nas principais plataformas de CI/CD

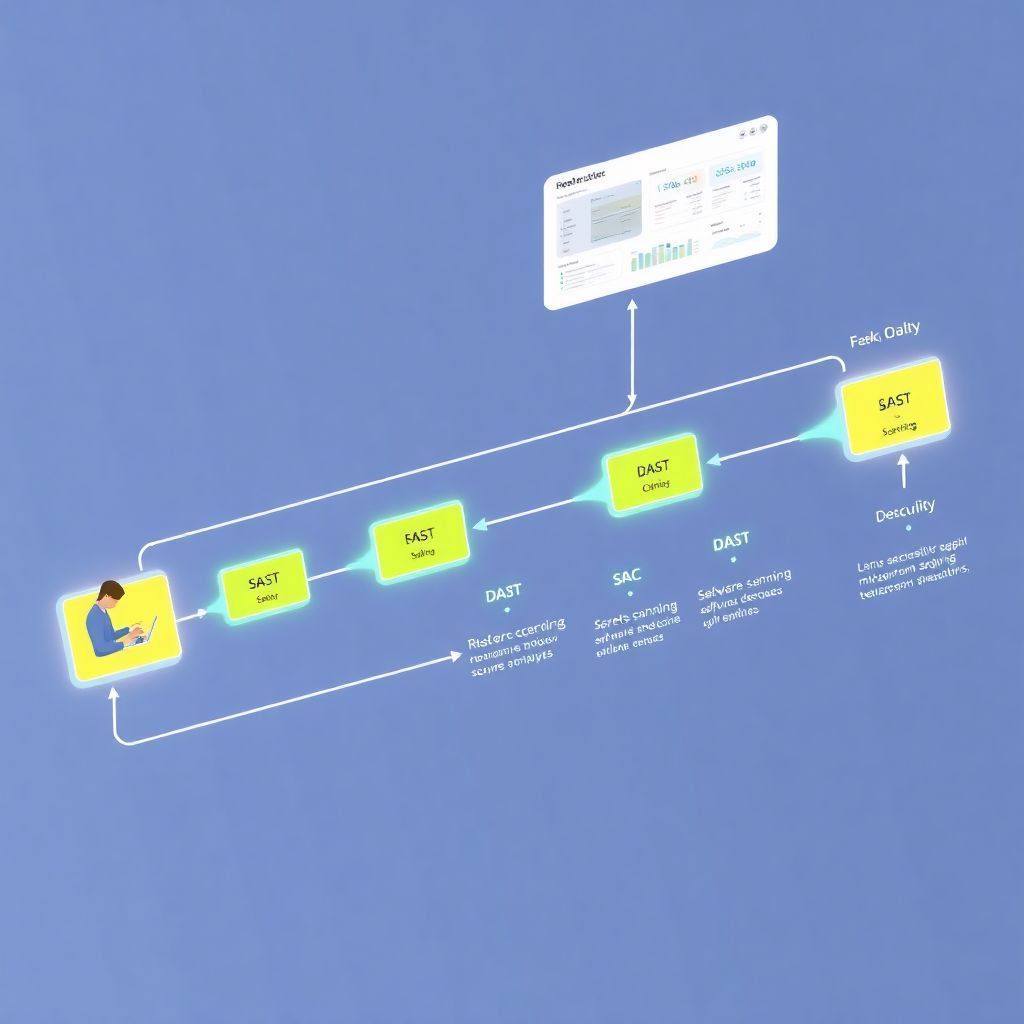

Exemplo de fluxo genérico em cinco passos

Para tornar tudo mais concreto, imagine um pipeline padrão que pode ser adaptado a GitHub Actions, GitLab CI, Jenkins, Azure DevOps ou qualquer outra solução moderna. Um fluxo simplificado, porém eficiente, pode seguir a seguinte sequência, com foco em não travar o desenvolvedor:

- Rodar SAST incremental e checks básicos de IaC em todo pull request, acrescentando comentários automáticos no PR sem bloquear por qualquer detalhe menor.

- Executar testes de unidade e integração normalmente; segurança não deve interferir nesses steps, a não ser em casos extremos, como vazamento de segredo detectado.

- Deploy automático em ambiente de staging após aprovação do PR, disparando DAST leve e um scan IaC mais completo, focado no conjunto final de recursos.

- Publicar os resultados de SAST, DAST e IaC em um painel central, integrando com o sistema de tickets para criar tarefas apenas para vulnerabilidades acima de certo nível.

- Rodar varreduras profundas (SAST full, DAST completo, compliance mais rígida de IaC) em builds de release ou janelas noturnas, ajustando políticas de bloqueio com base no impacto real sobre os releases.

Tendências de 2026: IA, correlação de riscos e foco no desenvolvedor

Automação inteligente com IA e ML

Em 2026, a grande virada está sendo a adoção de inteligência artificial para reduzir ruído e sugerir correções. As plataformas devsecops completas mais avançadas não só encontram vulnerabilidades, mas também geram patches sugeridos, analisam o histórico de incidentes da sua empresa e priorizam o que mais se parece com problemas que já causaram dor no passado. Isso significa que, em vez de tratar todas as falhas como iguais, o sistema destaca aquelas com exploit público conhecido, serviços expostos à internet ou dados sensíveis. Essa camada “inteligente” diminui o volume de issues que chegam ao time e ajuda a focar nas vulnerabilidades com real potencial de virar incidente.

Segurança como experiência de desenvolvedor

Outra tendência forte é tratar segurança como parte da Developer Experience. Ninguém mais aceita painéis confusos e PDFs gigantes; os devs querem feedback direto na ferramenta que usam todo dia. Pense em extensões de IDE que destacam vulnerabilidades como se fossem erros de compilação, bots de chat que avisam em tempo real quando um build quebrou por causa de segurança e PRs com sugestões de correção embutidas. O objetivo é remover fricção: quanto menos o desenvolvedor tiver que “sair” do seu fluxo natural para lidar com SAST, DAST ou IaC, maior a chance de adoção. Em 2026, as empresas mais maduras medem sucesso não só por vulnerabilidades encontradas, mas também por quão transparente é a experiência de segurança para o time de engenharia.

Segredos, supply chain e ambientes efêmeros

Além de SAST, DAST e IaC, três temas passaram a ser quase obrigatórios na conversa: gestão de segredos, segurança da cadeia de suprimentos (supply chain) e ambientes efêmeros de teste. Vazamento de segredos em repositórios ainda é uma das causas mais comuns de incidentes, então integrar scanners de segredos e cofres gerenciados ao pipeline virou padrão. Já em supply chain, assinaturas de artefatos, verificação de proveniência e análise de dependências (SCA) foram incorporadas ao ciclo de build. Por fim, o uso de ambientes efêmeros — criados a partir de pull requests e destruídos após testes — permite rodar DAST e outras verificações dinâmicas com impacto mínimo na infraestrutura, além de reduzir o risco de ambientes de teste “permanentes” e desatualizados.

Resolução de problemas: como evitar que segurança quebre tudo

Lidando com builds lentos e pipelines congestionados

Se, depois de integrar tudo, o pipeline começou a ficar arrastado, o primeiro passo é medir. Que estágio está consumindo mais tempo? SAST completo em todo commit? DAST rodando com todas as assinaturas? Ajuste o escopo: use modos rápidos, reduza o número de checks em cada execução e concentre scans mais pesados em janelas assíncronas ou pipelines dedicados de segurança. Outro truque é rodar certas verificações apenas quando arquivos relevantes forem modificados; por exemplo, não há motivo para ativar um scan de Kubernetes se ninguém mexeu na pasta de manifests. A chave é tratar performance como requisito do pipeline de segurança, não como detalhe.

Reduzindo falsos positivos e ganho de confiança do time

Falsos positivos são o jeito mais rápido de fazer o time ignorar alertas. Use a funcionalidade de “baseline” ou “ignore list” com responsabilidade, documentando cada supressão e revisitando essas listas periodicamente. Sempre que uma regra gerar muito ruído, questione se ela está bem calibrada para o stack da empresa. Várias ferramentas já trazem perfis otimizados por linguagem e framework; habilitar tudo “no máximo” raramente é uma boa ideia. Envolver desenvolvedores experientes na tunagem dessas regras ajuda muito, porque eles conhecem os padrões de código reais e podem distinguir melhor entre caso perigoso e padrão aceitável.

Quando o scanner quebra o código ou o deploy

Às vezes, a própria introdução do scanner interfere no fluxo de build ou no deploy em containers ou serverless. Nesses casos, crie primeiro um “safety net”: mantenha um caminho de deploy de emergência que possa ignorar temporariamente certos checks, com aprovação manual de segurança. Isso impede que um falso positivo ou um bug da ferramenta paralise o negócio. Em paralelo, trabalhe na correção estrutural: atualize agentes, ajuste permissões, rode os scanners em contêineres isolados, limite acesso a secrets. Documente claramente o processo de rollback de uma mudança de segurança no pipeline, para que o time não fique perdido sob pressão.

Conclusão: segurança contínua, fricção mínima

Integrar SAST, DAST e IaC scanning em pipelines DevOps em 2026 não é mais um luxo, é uma condição básica para sobreviver num cenário de ataques rápidos e cadeias de suprimentos complexas. A diferença entre times travados e times eficientes está em como implementar segurança no pipeline CI CD: próximo do desenvolvedor, guiado por risco, automatizado com IA e focado na experiência. Ao escolher bem as ferramentas, equilibrar profundidade de análise com velocidade, e tratar segurança como parte natural do ciclo de desenvolvimento, você transforma o pipeline em uma linha de produção que entrega código rápido, com qualidade e com proteção consistente — sem virar inimigo do time de engenharia.