Por que microsegmentação e tráfego leste-oeste viraram prioridade em 2026

Se você ainda pensa em segurança só como firewall de borda, está basicamente jogando em 2010. Em 2026, o grosso dos ataques bem-sucedidos em nuvem acontece dentro do data center, no tráfego leste-oeste entre workloads. Ransomware moderno não tenta só entrar: ele se move lateralmente, descobre credenciais, salta entre clusters Kubernetes e instâncias serverless. É exatamente por isso que microsegmentação em data center definido por software na nuvem saiu do “nice to have” e virou requisito mínimo para qualquer ambiente sério.

Conceito rápido, sem enrolação: o que é microsegmentação hoje

Microsegmentação é dividir o data center em domínios lógicos de segurança bem menores, controlando quem pode falar com quem em nível de aplicação, identidade e contexto. Em vez de uma grande zona “prod” com meia dúzia de VLANs, você cria políticas que dizem: “este serviço de faturamento só conversa com este banco de dados, na porta X, autenticado por identidade Y”. Em 2026, isso se conecta diretamente ao modelo zero trust: nenhuma comunicação é confiável por padrão, nem mesmo dentro do mesmo cluster.

Por que o tráfego leste-oeste é o novo campo de batalha

O tráfego leste-oeste é tudo aquilo que acontece dentro do cloud data center: pod falando com pod, VM chamando API interna, serviço legado conversando com microserviço novo. Dados de incidentes de 2025 de três grandes provedores de nuvem mostram o mesmo padrão: mais de 70% do tempo de permanência do atacante é gasto explorando esse tráfego interno. Sem soluções de controle de tráfego leste-oeste em cloud data center, você só está vendo a “porta de entrada” e ignorando o que realmente mata: o movimento lateral silencioso.

Tendências de 2026 que mudaram o jogo

Em 2026, a conversa mudou por causa de três movimentos principais. Primeiro, a consolidação de SDN e service mesh como plano padrão de controle em nuvem híbrida: praticamente todo grande player usa alguma combinação de CNI avançado, mesh e firewall distribuído. Segundo, a exigência regulatória: setores como financeiro e saúde já pedem prova de segmentação lógica por aplicação, não só por rede. Terceiro, o uso pesado de IA para detecção de anomalias no tráfego leste-oeste, alimentando políticas adaptativas quase em tempo real, sem depender só de regras estáticas gigantescas.

Arquitetura de referência: como deveria ser em 2026

Em um cenário moderno de como implementar microsegmentação em data centers virtualizados, o desenho típico combina três camadas. A primeira é a rede virtual/SDN do provedor de nuvem, que oferece segurança distribuída em nível de hypervisor. A segunda é a camada de serviço (service mesh ou proxies sidecar), que enxerga identidade de workload, TLS mútuo e chamadas HTTP/gRPC. A terceira é a camada de identidade e política centralizada, onde você descreve intenções de acesso em linguagem próxima do negócio, e o plano de controle traduz isso em regras para as demais camadas.

Bloco técnico: componentes básicos

– Plano de controle SDN: cria e aplica regras em vSwitches distribuídos

– Firewall distribuído: inspeciona pacotes na NIC virtual de cada VM/pod

– Service mesh: gerencia mTLS, roteamento e políticas de autorização L7

– Motor de políticas: consolida identidade (IAM, OIDC, SPIFFE) e contexto

– Lakes de telemetria: coletam logs, flows e métricas para ML e auditoria

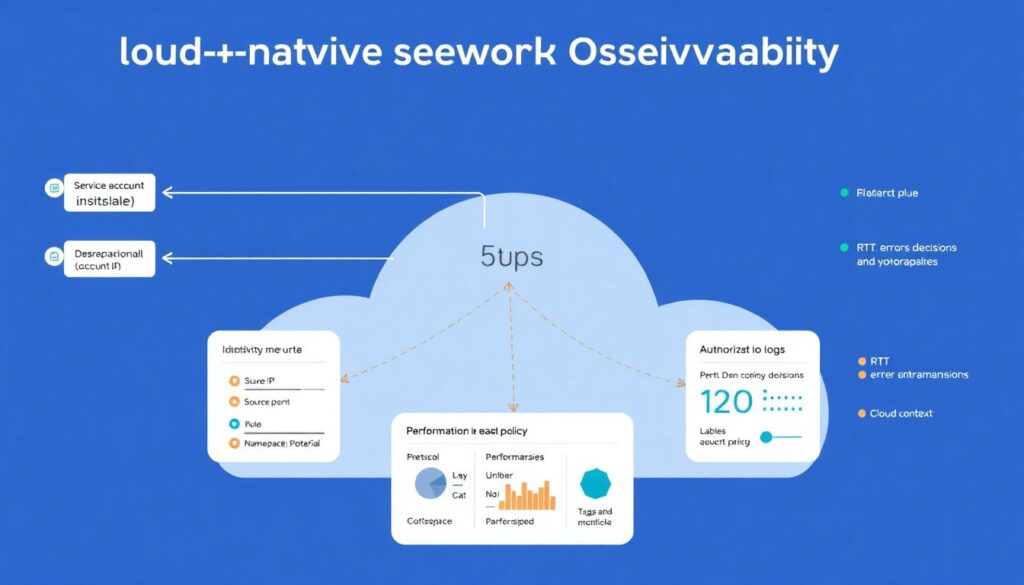

Fase 1: descobrir o que realmente está falando com o quê

Antes de colocar regras, você precisa de visibilidade. Em 2026, ninguém sério faz microsegmentação às cegas. O passo inicial é ativar flow logs de VPC/VNet, métricas de mesh, e sensores em hipervisores ou eBPF nos nós de Kubernetes. Em ambientes complexos, é comum coletar ao menos 30 dias de dados para entender padrões sazonais. Ferramentas de microsegmentação para segurança em nuvem hoje já oferecem mapas automáticos de dependências, desenhando diagramas de chamadas entre serviços, com volume, portas e até latências.

Bloco técnico: o que coletar na prática

– Flows de rede (5-tuple, bytes, direção, rótulos de workload)

– Metadados de identidade (service account, role, tenant, namespace)

– Logs de autorização (permit/deny em cada política)

– Dados de performance (RTT, erros, retransmissões)

– Contexto de nuvem (tags, labels, environment, owner, criticality)

Fase 2: definir domínios de segurança por negócio, não por IP

O erro mais comum é tentar replicar VLANs antigas em forma de grupos de segurança. A lógica moderna de microsegmentação em data center definido por software na nuvem é agrupar por função e criticidade. Em vez de “sub-rede 10.0.2.0/24”, você cria segmentos como “pagamentos-prod”, “analytics-interno”, “engenharia-dev”. Em empresas maduras, cada domínio ganha dono de negócio e de segurança, com responsabilidade pelo modelo de comunicação. Esse alinhamento reduz muito as exceções e o famoso “abre tudo porque é urgente”.

Exemplos de domínios típicos em 2026

– Serviços customer-facing (APIs públicas, apps web, mobile backends)

– Sistemas financeiros e de billing, isolados de quase todo o resto

– Pipelines de dados e ML, com forte controle de exfiltração

– Ferramentas internas e de suporte, segregadas por sensibilidade

– Ambientes de teste com políticas bem mais restritas contra shadow IT

Fase 3: desenhar políticas em camadas, começando pelo “permitido mínimo”

Aqui entra a parte que mais assusta, mas fica tranquila: você não vai começar bloqueando tudo. As plataformas modernas de software para controle de tráfego leste-oeste e zero trust na nuvem geralmente oferecem um modo “observe only”, no qual elas simulam políticas sem aplicar bloqueios. A estratégia recomendada é criar primeiro políticas explícitas de “allow conhecido” com base na telemetria coletada. Tudo o que não estiver nesse conjunto passa a ser marcado como suspeito e monitorado. Só depois de estabilizar é que você começa a negar ativamente.

Bloco técnico: camadas de política

– L3/L4: IP/porta e direção do fluxo

– L7: método HTTP, path, nome de RPC, tópico de mensagem

– Identidade: quem é o workload (service account, identidade SPIFFE)

– Usuário final: claims de ID token, grupo, dispositivo

– Contexto: horário, região, nível de risco, score de postura de segurança

Fase 4: automatizar deploy de políticas com GitOps e CI/CD

Em 2026, ninguém quer mexer em firewall via clique manual em console. As organizações maduras tratam políticas de microsegmentação como código. Isso significa manter os manifests de políticas em repositórios Git, com revisão por pares, testes automatizados e esteiras de deploy. Cada mudança em um serviço novo dispara validações, verificando se ele só fala com o que está descrito na arquitetura. Em incidentes, reverter uma política vira tão simples quanto fazer rollback de uma release, reduzindo o risco de ficar horas debugging bloqueios inesperados.

Tecnologias-chave: SDN, mesh e agentes distribuídos

Na prática, as soluções de controle de tráfego leste-oeste em cloud data center hoje se apoiam em três tipos de tecnologia. SDN da nuvem (como firewalls distribuídos e grupos dinâmicos) dá o controle de baixo nível. Service mesh e proxies sidecar adicionam visibilidade e controle em L7, com mTLS e autorização por identidade. Agentes em host, frequentemente baseados em eBPF, permitem inspeção profunda sem depender de inline appliances. A combinação disso, orquestrada por uma camada de política, é o que viabiliza microsegmentação em escala de milhares de pods e VMs.

Casos reais: o que as empresas aprenderam apanhando

Na prática, o que mais derruba projetos de microsegmentação é subestimar complexidade de dependências legadas. Bancos que rodavam mainframe exposto via VMs intermediárias descobriram dezenas de integrações obscuras só quando ativaram modo “observe”. Outro padrão comum é subdimensionar a telemetria: empresas que guardavam apenas 7 dias de logs não enxergavam jobs mensais críticos, e quebravam fechando portas “aparentemente inúteis”. Por outro lado, clientes que investiram em mapeamento detalhado conseguiram reduzir em até 80% o tráfego interno não utilizado em menos de seis meses.

Ferramentas de microsegmentação: o que faz sentido em 2026

Hoje o mercado está bem mais maduro. As ferramentas de microsegmentação para segurança em nuvem costumam oferecer três capacidades essenciais: inventário dinâmico de workloads com tags de negócio, geração automática de políticas sugeridas a partir de observação, e integração nativa com múltiplas nuvens e Kubernetes. A diferença entre soluções mais antigas e as atuais é a ênfase em visibilidade rica de aplicação e identidade, em vez de apenas listas gigantes de IPs e portas. E, claro, a capacidade de operar em ambientes híbridos sem exigir redes totalmente redesenhadas.

O que avaliar ao escolher uma plataforma

– Suporte real a multicloud e on-prem, não só marketing

– Integração com IAM corporativo e provedores OIDC

– Mapas de dependência que sejam legíveis até para times de produto

– Modos de simulação e “dry run” para evitar bloqueios catastróficos

– Telemetria aberta (export para SIEM, data lakes, ferramentas de ML)

IA na segurança leste-oeste: hype ou ganho real?

Em 2026, IA em segurança deixou de ser só buzzword. Modelos treinados com meses de tráfego leste-oeste conseguem detectar rapidamente desvios sutis, como um serviço técnico de suporte tentando acessar volumes de dados muito maiores que o normal. Ainda assim, ninguém sério aplica bloqueio 100% automático baseado só em IA. O padrão é usar os modelos como “copiloto de políticas”: eles sugerem regras, marcam comunicações suspeitas e ajudam a priorizar análises. A decisão final de aplicar deny em produção continua governada por processos de risco e compliance.

Como começar pequeno sem travar metade do data center

Uma abordagem prática é escolher um domínio crítico, porém relativamente autônomo, como um conjunto de APIs de pagamentos. Nele, você habilita telemetria completa, mapeia dependências, escreve políticas de allow baseadas em identidade e portas, e roda em modo de observação por algumas semanas. Em seguida, liga o enforcement de forma gradual, começando pelos fluxos claramente indesejados. Quando o time ganhar confiança, replica o modelo para outros domínios. Esse caminho “guia prático” costuma entregar resultados visíveis em 3–4 meses, sem o trauma de um big bang.

Checklist rápido para microsegmentação bem-sucedida em 2026

– Tenha inventário vivo de workloads e proprietários de sistemas

– Colete ao menos 30 dias de dados de tráfego e identidade antes de bloquear

– Modele domínios de segurança por função de negócio, não por IP

– Use modo “observe only” como etapa obrigatória de estabilização

– Versione políticas em Git e automatize o deploy via CI/CD

– Combine SDN, mesh e agentes para cobrir VMs, containers e serverless

– Revise políticas periodicamente com apoio de telemetria e IA

Conclusão: microsegmentação como prática contínua, não projeto único

Microsegmentação não é algo que você “implementa e termina”, é um processo contínuo de ajuste conforme novos serviços, squads e integrações surgem. A boa notícia é que, com a maturidade das plataformas de nuvem e das práticas de DevSecOps em 2026, a barreira de entrada nunca foi tão baixa. Se você tratar políticas como código, investir em visibilidade leste-oeste desde o início e usar de forma inteligente as ferramentas modernas de observabilidade, microsegmentação em data center definido por software na nuvem deixa de ser bicho de sete cabeças e vira parte orgânica da sua arquitetura zero trust.