Cloud security stopped being “nice to have” a long time ago. Between 2021 and 2023, reports from Verizon, IBM e CrowdStrike mostram um crescimento consistente de incidentes ligados a configurações erradas em nuvem, responsável por 45–60% das violações analisadas, dependendo do estudo e do ano. A boa notícia: quase tudo isso é evitável com um checklist de segurança em nuvem aws azure gcp bem aplicado logo no início do projeto, antes do primeiro deploy de produção.

Por que começar pelo básico ainda funciona (e salva seu budget)

De 2021 a 2023, o custo médio de uma violação envolvendo ambientes de nuvem ficou entre US$ 4 e 5 milhões, segundo relatórios anuais da IBM. Em mais de 70% dos casos, o vetor foi uma combinação de credenciais expostas, MFA ausente e permissões exageradas. Ou seja, não foi “hack de filme”, foi descuido operacional. Por isso, este guia foca em configurações simples, repetíveis e aplicáveis em poucos dias, servindo de base tanto para startups quanto para equipes de enterprise que precisam padronizar vários times.

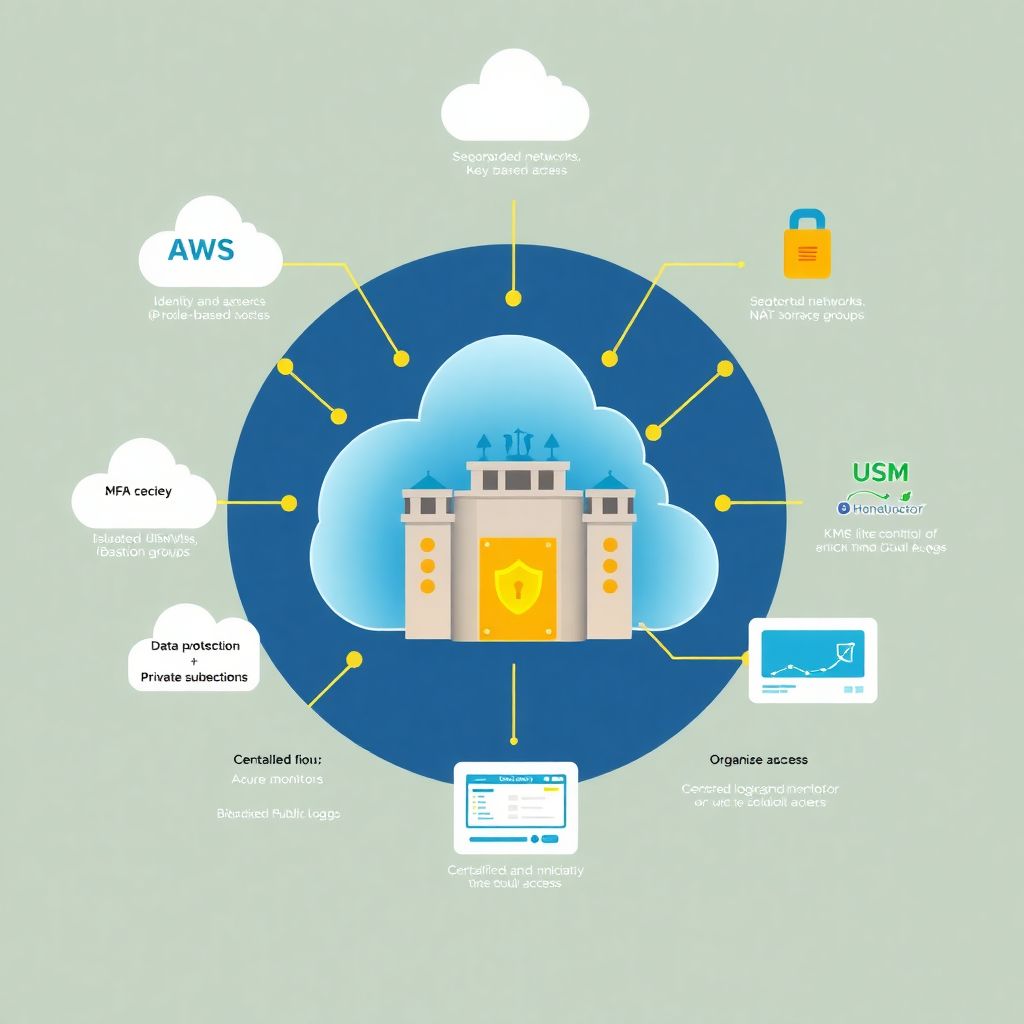

Identidade e acesso: o coração da sua segurança em nuvem

Quase todo incidente grave começa com uma identidade comprometida. Entre 2021 e 2023, relatórios de provedores indicam que mais de metade dos acessos não autorizados envolveram contas sem MFA ou chaves de API sem rotação. Para aplicar as melhores práticas de segurança para novos projetos em aws, Azure e GCP, trate IAM como código-fonte crítico e não como detalhe de final de sprint. Comece projetando papéis mínimos necessários e bloqueie tudo que não for claramente justificado.

Checklist rápido de IAM para novos projetos

- Ative MFA obrigatório para todas as contas humanas e contas root/admin.

- Use grupos e roles em vez de permissões diretas por usuário.

- Crie roles específicas para serviços, com chaves de curta duração.

- Restrinja contas root apenas para tarefas excepcionais e audite todo uso.

- Implemente revisão trimestral de permissões e remova acessos ociosos.

Rede e perímetro: segmentar primeiro, abrir exceções depois

Estudos de 2021–2023 mostram que mais de 40% dos bancos de dados expostos em nuvem estavam acessíveis diretamente pela internet, muitas vezes por portas padrão. Esse tipo de erro quase sempre vem de pressa no início do projeto. Em vez de abrir tudo “só para testar”, desenhe desde o começo uma rede com sub-redes privadas, NAT e security groups restritivos. Esse trabalho rende dividendos enormes quando o ambiente cresce e múltiplas squads passam a criar novos serviços em paralelo.

Boas práticas de rede para um início seguro

- Crie VPCs/VNets dedicadas por ambiente (dev, staging, prod).

- Bloqueie tráfego de entrada por padrão e permita apenas portas necessárias.

- Use bastion hosts ou serviços de acesso seguro em vez de abrir SSH público.

- Conecte serviços internos via private endpoints, não pela internet.

- Monitore fluxos de rede (VPC Flow Logs, NSG Flow Logs) desde o dia 1.

Dados e criptografia: proteja o que realmente dói perder

Entre 2021 e 2023, incidentes envolvendo dados sensíveis em buckets e storage públicos se repetiram em todos os relatórios de mercado. Em vários casos, o ambiente tinha criptografia ativada, mas o bucket estava público. Moral da história: criptografia é necessária, mas não compensa uma ACL aberta. Combine chaves gerenciadas por KMS com políticas rígidas de acesso e marque como exceção qualquer recurso que precise ser público.

Checklist mínimo para proteção de dados

- Habilite criptografia at-rest por padrão em bancos, discos e storage.

- Use KMS/Key Vault/Cloud KMS com rotação regular e controle de acesso.

- Bloqueie buckets públicos por política organizacional, com exceções rastreadas.

- Exija TLS 1.2+ para todo tráfego entre serviços e clientes.

- Faça backup automatizado e teste restauração pelo menos duas vezes ao ano.

AWS: configurando um alicerce seguro desde o primeiro account

Ao implementar melhores práticas de segurança para novos projetos em aws, trate o primeiro account como “segurança e governança”, não como ambiente de desenvolvimento. Centralize CloudTrail, Config e logs de segurança ali, e conecte os demais accounts por Organizations. Desde 2021, a AWS vem reforçando controles nativos como GuardDuty e Security Hub, que reduzem o tempo médio de detecção quando são ligados cedo e bem configurados, em vez de serem ativados só depois do primeiro incidente sério.

Azure: guia de configuração segura pragmático para empresas

Um guia de configuração segura azure para empresas precisa lidar com o fato de que muitos times já usam o Azure AD como identidade corporativa. Isso é ótimo, mas também aumenta o impacto de qualquer comprometimento. Configure Conditional Access, bloqueie logins sem MFA e segmente grupos por função. De 2021 a 2023, a Microsoft reportou crescimento significativo em ataques de password spraying contra tenants corporativos, justamente em contas sem políticas rígidas de acesso condicional.

GCP: hardening para workloads críticos desde o protótipo

Para hardening e segurança essencial em gcp para workloads críticos, o foco é organizar projetos, folders e policies logo no começo. Use folders por domínio de negócio, aplique Organization Policies para bloquear recursos de risco e ative Cloud Logging em modo detalhado. Dados de 2021–2023 mostram que equipes que padronizam esse modelo reduzem o tempo de resposta a incidentes, porque sabem onde cada recurso vive e quais políticas globais o protegem, evitando “ilhas” difíceis de auditar.

Monitoramento, logs e resposta: enxergar antes de reagir

Entre 2021 e 2023, empresas com capacidades maduras de detecção reduziram o tempo médio de identificação de violações de mais de 200 dias para menos de 50, segundo estudos de mercado. O segredo não é só coletar logs, mas normalizar alertas e acionar pessoas certas rápido. Use CloudTrail, Azure Monitor e Cloud Logging com integrações em um SIEM central, crie runbooks simples por tipo de incidente e teste cenários duas ou três vezes por ano com exercícios práticos de resposta.

Automação, padrão de checklists e quando buscar ajuda externa

Sem automação, todo checklist vira promessa vazia. Codifique controles básicos em Terraform, Bicep ou Deployment Manager e execute scanners de configuração contínuos. Conforme o ambiente cresce, considerar uma consultoria configuração segura cloud aws azure gcp pode acelerar a maturidade, principalmente para empresas reguladas. Combine esse apoio externo com seus scripts e pipelines para que cada novo projeto nasça com controles padrão, em vez de reinventar segurança a cada squad.

Fechando o manual prático: como usar este checklist no dia a dia

Para transformar este conteúdo em prática, escolha três áreas para atacar nesta semana: IAM, rede e logs. Na próxima iteração, revise dados e backups. Em seguida, valide sua postura em cada provedor, usando este texto como um pequeno checklist de segurança em nuvem aws azure gcp, ajustado à realidade do seu time. Lembre que os números de 2021–2023 mostram um padrão claro: a maior parte dos incidentes vem de configurações que poderiam ter sido corrigidas ainda no primeiro mês de projeto.