Por que чек-лист безопасности для lift-and-shift стал критически важен в 2026

Когда компании только начинали переносить серверы в дата-центры в 90‑х, безопасность сводилась к замку на двери и межсетевому экрану. В 2010‑х все уверовали в «магическую» безопасность облака и делали migração de data center para nuvem lift and shift за пару уик‑эндов. К 2026 году накопилось достаточно инцидентов, чтобы понять: «быстрый переезд» без чек-листа превращается в ускоренный перенос уязвимостей. Сейчас инвесторы и регуляторы спрашивают не «в каком вы облаке», а «как вы управляете рисками на каждом шаге миграции».

Шаг 1. Инвентаризация: видеть всё, прежде чем двигать хоть что‑то

Первый пункт любого checklist de segurança — полный каталог того, что вы переносите. В 2026‑м сюрпризы вроде забытых FTP‑серверов всё ещё всплывают на проде после миграции. Сначала фиксируем системы, данные, интеграции, администраторские учётки и «теневые» сервисы отделов. Хорошая consultoria de migração de data center para cloud начинает именно с этого: без цифровой «описи имущества» невозможно настроить ни сегментацию, ни контроль доступа, ни базовую телеметрию для последующего мониторинга инцидентов.

Что именно инвентаризировать с прицелом на безопасность

Не ограничивайтесь списком виртуальных машин. Важно сформировать карту потоков данных: кто с кем говорит, по каким протоколам и куда утекают логи. В одном реальном кейсе банк забыл о канале репликации БД в сторонний архив, который не вошёл в план миграции и остался без шифрования. Вместо «листинга серверов» составляйте модель угроз: какие системы критичны, какие данные персональные, какие сервисы доступны из интернета. Такой подход задаёт приоритеты, кого мигрировать в первую очередь и какие зоны изолировать жёстче.

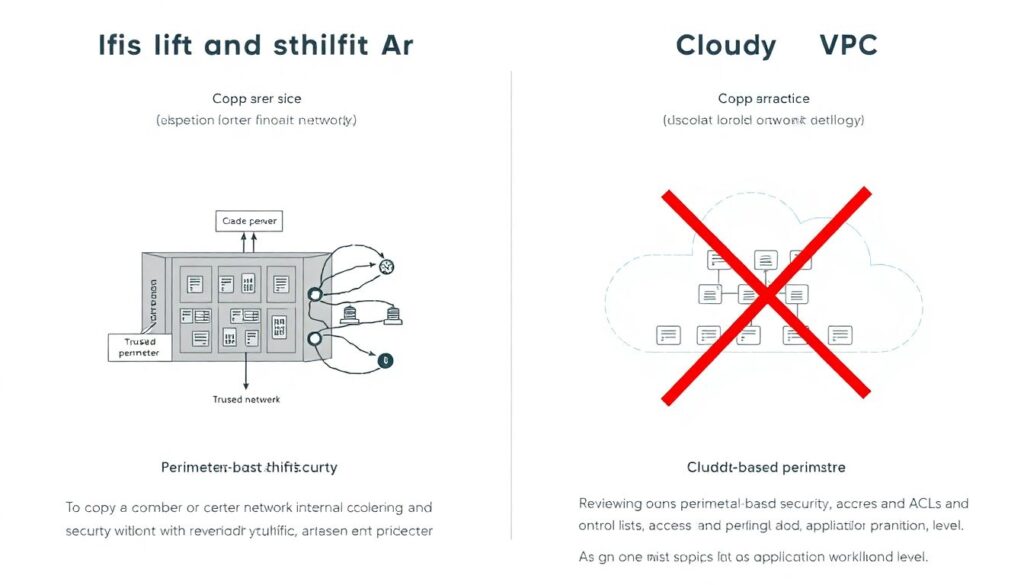

Шаг 2. Перенос сетевой модели без копирования старых дыр

Классическая ошибка lift-and-shift: «скопировать» топологию из дата‑центра в VPC и считать, что безопасность сохранена. Исторически сетевые политики строились вокруг периметра, где всё внутри считалось «доверенным». В облаке это устарело. Вместо бездумного клонирования сетей разберите, какие ACL и правила firewall реально нужны приложениям. Многие serviços de migração para nuvem com segurança уже включают аудит правил, убирая десятилетние «временные» допуски, оставшиеся после проектов, администраторов и срочных интеграций.

Практический чек-лист для сети и периметра

Чтобы сетевой слой не стал слабым звеном, проверьте минимум:

– Есть ли отдельные сегменты для прод, стейджинга и админ‑инструментов

– Закрыты ли все входящие порты, кроме явно необходимых для клиентов и интеграций

– Настроены ли security groups и network ACL как «deny by default»

– Включён ли журнал трафика (flow logs) и кто анализирует его регулярно

Каждый пункт проверяйте на тестовом окружении до массового перевода нагрузок.

Шаг 3. Идентичности: от «общих учёток» к принципу наименьших прав

Многие компании переносят в облако старые подходы к доступу: общие пароли, доменные группы «Администраторы ВСЕГО», ручную выдачу прав. В истории миграций 2018‑2024 годов именно они становились причиной утечек после фишинга и компрометации VPN. При lift-and-shift стоит использовать миграцию как повод вычистить привилегии: перевести админов на раздельные аккаунты, включить MFA, запретить прямые логины на сервера и вынести всё управление в централизованную систему идентичностей и ролей.

Неочевидные решения по управлению доступом

Полезный лайфхак: на миграционный период вводите «временные роли» с ограниченным сроком и расширенными правами. Инженеры получают больше возможностей, но только на дни или недели проекта, а не навсегда. Инструменты вроде временных токенов доступа и approval‑workflow резко уменьшают риск человеческой ошибки. Параллельно проведите «инвентаризацию сервисных аккаунтов» — часто именно они имеют максимальные привилегии и минимальный аудит, особенно в старых интеграциях между CRM, биллингом и системами отчётности.

Шаг 4. Данные: шифрование, классификация и “мусор”, который лучше не переносить

Исторический урок из первых волн облачной экспансии: компании переносили всё подряд, включая устаревшие базы логов, резервные копии с ПДн и дампы тестовых данных. Позже это становилось проблемой при проверках регуляторов и расследовании инцидентов. Для современных migrações lift-and-shift имеет смысл сначала классифицировать данные по чувствительности, удалить или архивировать лишнее, а остальное перевести на шифрование в покое и в транзите. Так вы снижаете как объем атаки, так и стоимость хранения.

Лайфхаки по защите данных для профессионалов

Опытные команды планируют отдельный трек по шифрованию до старта миграции.

– Настройте ключи шифрования (KMS) и политики ротации заранее

– Разделите ключи по системам и окружениям, избегая «золотого ключа» для всего

– Включите шифрование бэкапов и снапшотов, а не только рабочих томов

– Обеспечьте журналирование операций с ключами — это критично при форензике

Так вы избегаете сценария, когда данные уже в облаке, а шифрование включают в пожарном режиме.

Шаг 5. Наблюдаемость и реагирование: не ждать, пока SOC «догадается»

В старых дата‑центрах логирование часто было побочным продуктом: «что‑то пишет SIEM, а остальное — в /var/log». При миграции в облако важно осознанно строить наблюдаемость: централизованный сбор логов, алерты по ключевым событиям, отдельные дашборды по безопасности и SLA. Без этого lift-and-shift превращается в «чёрный ящик в чужом дата‑центре». В 2026‑м зрелые компании начинают проект не с выбора региона, а с дизайна плана мониторинга и сценариев реагирования.

Минимальный чек-лист по мониторингу безопасности

Убедитесь, что:

– Логи аутентификации и действий администраторов стекаются в единый репозиторий

– Активированы облачные сервисы обнаружения аномалий и угроз

– Есть дежурства и playbooks на инциденты, связанные именно с облаком

– Регулярно проводится тестирование оповещений: «псевдо‑инцидент» раз в квартал

И главное — чтобы безопасность участвовала в дизайне логирования, а не только в чтении отчётов.

Шаг 6. Инструменты и альтернативные стратегии миграции

Чистый lift-and-shift редко бывает оптимальным по рискам. Иногда выгоднее комбинировать refactor и replatform для самых уязвимых систем, оставляя lift‑and‑shift только для тех, что мало трогают пользователей и данные. Современные ferramentas de migração lift and shift para nuvem умеют «подсвечивать» потенциальные проблемы: открытые порты, устаревшие ОС, неподдерживаемые агенты защиты. Используйте их отчёты не только как технический гайд, но и как основу для security‑review и переразметки приоритетов переезда.

Альтернативные методы и гибридные схемы

Есть сценарии, когда разумнее построить временную гибридную архитектуру: часть сервисов остаётся в он‑прем, а вокруг облака разворачивается шлюз и брокер безопасности. Это уменьшает масштаб единовременного риска и даёт время адаптировать процессы. Некоторые компании даже делают «обратный lift-and-shift» для отдельных критичных систем после аудита — возвращают их в локальный контур, пока не будут готовы к модернизации. Главное — не считать первоначальный план миграции догмой, а относиться к нему как к живому документу.

Реальные кейсы: чему научили массовые переезды 2020–2025

За последние годы рынок увидел немало показательных историй. Один ритейлер перенёс свою платёжную платформу в облако без пересмотра ролей доступа и получил инсайдера, который воспользовался расширенными правами в «миграционной» группе. Другой клиент крупной empresa especializada em migração de data center para nuvem ушёл в даунтайм на сутки из‑за того, что забыли про лимиты облачного провайдера на количество правил firewall. В обоих случаях корень проблемы был не в технологиях, а в отсутствии детального чек‑листа безопасности.

Когда имеет смысл привлекать внешних специалистов

Даже сильной внутренней команде сложно одновременно держать в голове бизнес‑сроки, архитектуру и нюансы безопасности каждого облачного провайдера. Поэтому всё чаще компании берут точечные услуги: независимый security‑review плана миграции, сопровождение первого «пилотного» переезда, настройку CI/CD с безопасными шаблонами. Речь не обязательно о полном аутсорсе; consultoria de migração de data center para cloud может выступать как тренер и аудитор, помогая избежать типичных ошибок и выстроить собственную экспертизу.

Итоговый чек-лист безопасности для lift‑and‑shift в 2026 году

Соберём всё воедино. Надёжный checklist de segurança включает: инвентаризацию систем и данных, пересборку сетевой модели, реформу управления доступом, стратегию шифрования и очистку «цифрового мусора», дизайн наблюдаемости, выбор инструментов миграции и план B для проблемных систем. В 2026 году вопрос уже не в том, стоит ли переезжать в облако, а в том, насколько осознанно вы это делаете. Каждый пропущенный пункт чек-листа сегодня — это потенциальный инцидент завтра, когда архитекторы и админы уже будут считать проект давно завершённым.