Por que criptografia em cloud não é opcional quando os dados são realmente sensíveis

Quando a gente fala em segurança em nuvem com criptografia de dados, não estamos discutindo um “extra” bonito de compliance, e sim um pré-requisito para qualquer operação que lide com informações financeiras, dados de saúde, registros de clientes ou propriedade intelectual. A nuvem trouxe agilidade, elasticidade e redução de custos, mas também ampliou a superfície de ataque, espalhando dados por regiões, serviços gerenciados e integrações com terceiros. O ponto-chave hoje não é apenas “a nuvem é segura?”, e sim “a arquitetura que você montou na nuvem torna o vazamento de dados algo inútil para o atacante?”. É aqui que entram três pilares que se complementam: criptografia em repouso, criptografia em trânsito e criptografia em uso, também chamada de confidential computing, que tentam cobrir todos os estados possíveis em que o dado existe.

Definindo os três estados do dado: repouso, trânsito e uso

Antes de comparar soluções, vale alinhar o vocabulário, porque muita confusão vem de conceitos misturados. Dados “em repouso” são aqueles armazenados em discos, snapshots, backups, objetos em storage, bancos de dados e logs, ou seja, qualquer coisa guardada, mesmo que o serviço esteja em execução. Já “dados em trânsito” são os que caminham pela rede: requisições de APIs, conexões de banco, replicação entre regiões, integrações com SaaS. Por fim, “dados em uso” são os processados na memória, dentro de VMs, containers ou funções serverless, exatamente no momento em que a aplicação faz cálculos, consultas e inferências. Tradicionalmente, protegíamos bem o repouso e o trânsito, mas o uso ficava exposto para quem controlasse o host ou o hipervisor, e é justamente esse buraco que o confidential computing tenta fechar.

Criptografia em repouso: o básico que não pode falhar

Como funciona a criptografia em repouso na prática

Criptografia em repouso significa que, se alguém roubar um disco físico, um snapshot, um backup ou fizer dump de um volume, não consegue ler nada sem a chave correta. Os provedores de cloud em geral oferecem isso embutido no serviço de storage e banco de dados, usando algoritmos como AES‑256 e gerenciamento centralizado de chaves. Você costuma ver isso como “encryption at rest” ativado por padrão em S3, Blob Storage, EBS, Cloud SQL, entre outros. Em um cenário ideal, mesmo um administrador do provedor, com acesso ao hardware, ainda encontraria blocos de dados embaralhados, inutilizáveis. Quando se fala em soluções de criptografia em repouso em cloud para empresas, o debate real não é mais “ativar ou não”, e sim “quem controla as chaves, como rotaciona, e como isso se encaixa com compliance e auditoria”.

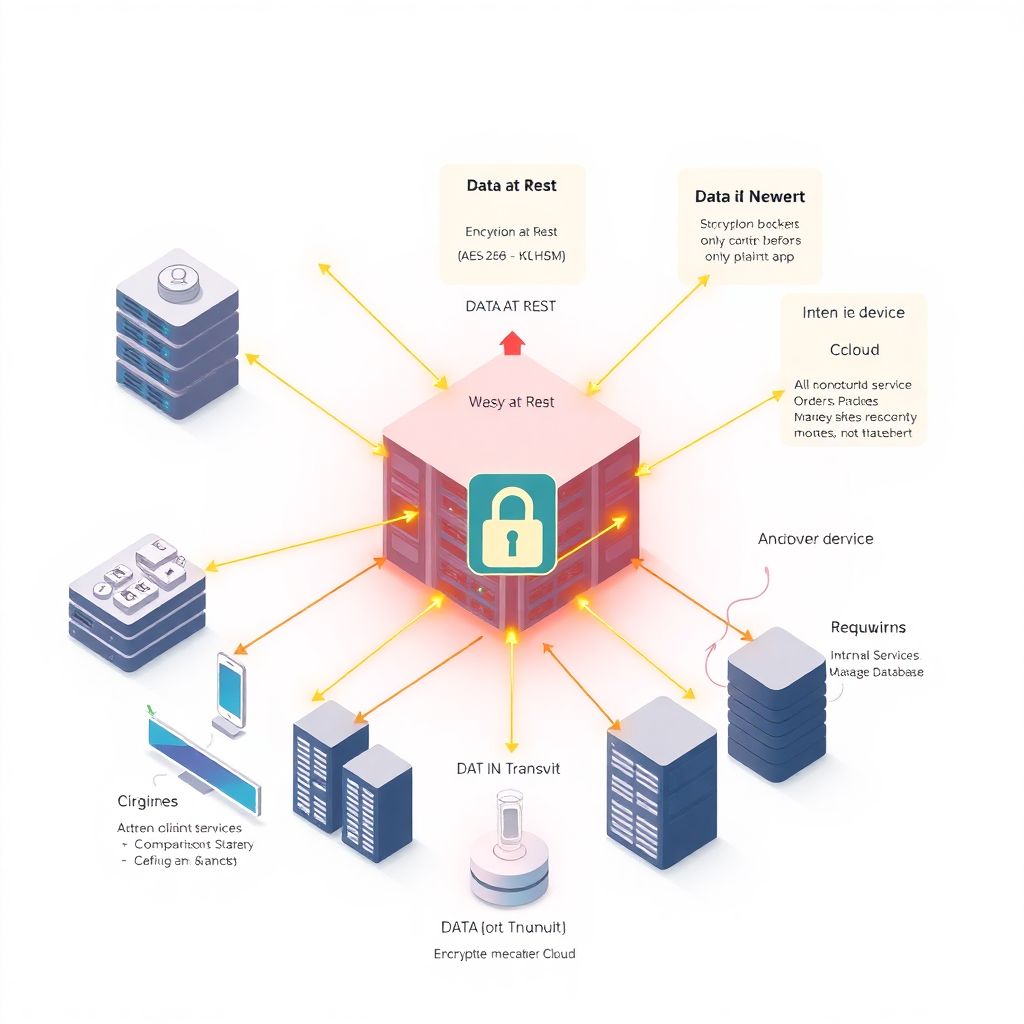

Diagrama mental: fluxo simplificado de dados em repouso

Imagine um diagrama descrito em texto: no topo, uma “Aplicação Web” envia uma operação de escrita para um “Serviço de Banco de Dados Gerenciado”. Entre eles, um pequeno ícone representando a “Camada de Criptografia em Repouso”. A seta desce para “Volume de Armazenamento Físico”, mas antes de chegar lá, passa por um bloco chamado “Módulo de Criptografia + Chaves (KMS ou HSM)”. O que vai para o disco já chega cifrado, e o disco em si nunca vê dados em texto puro. No caminho oposto, quando o banco lê do disco, os blocos criptografados sobem, atravessam o mesmo módulo, são decriptados na memória do serviço e só então voltam em formato legível para a aplicação, que não precisa lidar com detalhes de baixo nível, desde que a política e as chaves estejam corretamente configuradas.

Vantagens, limitações e comparação com criptografia na aplicação

A principal vantagem da criptografia em repouso gerenciada pelo provedor é a simplicidade: um clique ou uma configuração de Terraform e pronto, toda a infraestrutura de storage está protegida contra cenários de perda de mídia, descarte indevido de hardware ou snapshots mal geridos. Em comparação, criptografia na camada da aplicação, em que o desenvolvedor cifra campos específicos (como CPF ou cartão de crédito) antes de gravar no banco, oferece um controle mais granular, porém complica consultas, índices e debugging. A criptografia em repouso sozinha não impede que alguém, com acesso ao banco e às credenciais legítimas, leia toda a tabela, já que o dado é decriptado na memória do serviço. Então, na prática, o ideal não é escolher entre as duas abordagens, e sim combinar o “full disk / storage encryption” do provedor com criptografia de colunas ou de arquivos sensíveis no próprio código, elevando o custo de um ataque interno ou de credenciais comprometidas.

Criptografia em trânsito: o mínimo para sobreviver na internet

O que significa proteger dados em trânsito

Criptografia em trânsito é o que impede que alguém, observando o tráfego entre cliente e servidor, veja senhas, tokens ou payloads de APIs em texto claro. Normalmente, isso se resolve com HTTPS usando TLS 1.2+ e chaves fortes, além de certificados confiáveis. As ferramentas de criptografia em trânsito para cloud computing vão além de “ativar HTTPS”, incluindo políticas de TLS mutuamente autenticado entre microserviços, VPNs IPsec entre on‑premises e nuvem, e túneis privados para replicação de banco de dados. Sem essa camada, qualquer roteador, proxy ou ponto de interconexão na cadeia poderia atuar como um “escutador” passivo. A nuvem em si oferece portas e endpoints seguros, mas a responsabilidade por não expor um serviço em HTTP aberto, ou por não aceitar cifras fracas, continua totalmente na mão da equipe de arquitetura.

Diagrama mental: tráfego protegido de ponta a ponta

Visualize outro diagrama textualmente: à esquerda, um “Cliente (Browser / Mobile App)” envia requisições para uma “Camada de API Gateway na Nuvem”. Entre eles, uma seta com a legenda “HTTPS (TLS 1.3)”. Da API, outras setas seguem para “Serviço de Autenticação”, “Serviço de Pedidos” e “Banco de Dados Gerenciado”, todas com a indicação “mTLS interno + Network Policies”. Na base, há um bloco “VPN / Direct Connect para Datacenter On‑Premises” com túneis criptografados conectando sistemas legados. O ponto importante é que nenhuma seta do diagrama trafega sem criptografia; até mesmo as comunicações internas entre containers, em um cluster Kubernetes, usam certificados gerenciados e autenticação mútua, reduzindo o impacto de um atacante que consiga se infiltrar em uma subnet interna.

Comparando criptografia em trânsito com segmentação de rede tradicional

Muita gente compara criptografia em trânsito com técnicas clássicas de segmentação de rede, como VLANs, firewalls e listas de controle de acesso. A segmentação é indispensável para reduzir a área de exposição, mas ela trabalha no modelo de “quem pode falar com quem”, sem olhar para o conteúdo. Se alguém interceptar o tráfego dentro de um segmento liberado, sem TLS, ainda verá tudo em texto claro. Já a criptografia em trânsito assume que a rede é sempre hostil, mesmo dentro da VPC, e que cada salto precisa ser protegido individualmente. Em termos práticos, segmentação de rede é como fechar portas e janelas, enquanto TLS é como colocar um cofre ao redor de cada mensagem que passa, obrigando o intruso a quebrar o cofre individualmente. A combinação dos dois é que torna a vida do atacante realmente complicada, porque ele precisa tanto invadir a rede quanto quebrar as chaves de sessão, o que, se bem configurado, torna o esforço pouco interessante.

Criptografia em uso: confidential computing e o novo fronte

Por que dados em uso são um problema antigo, mas subestimado

Durante muito tempo, a segurança assumiu que, se você protegesse bem o perímetro e o sistema operacional, bastava que os dados estivessem cifrados em disco e em trânsito; na memória, eles seriam inevitavelmente legíveis durante o processamento. Esse modelo funciona até certo ponto, mas cria um cenário perigoso em ambientes multi‑tenant, onde várias VMs ou containers compartilham o mesmo hardware. Se o hipervisor ou o host for comprometido, o atacante pode inspecionar a memória das máquinas virtuais, capturando chaves, tokens e dados sensíveis no instante em que são processados. É justamente esse espaço que a criptografia em uso tenta proteger, usando enclaves seguros ou Trusted Execution Environments (TEEs), capazes de manter dados cifrados até o último momento, inclusive na RAM, reduzindo drasticamente a confiança necessária no sistema operacional e no administrador da infraestrutura.

O que é confidential computing em termos práticos

Na prática, confidential computing é um conjunto de tecnologias de hardware e software que criam “bolhas” de execução isoladas dentro do processador, nas quais código e dados são criptografados e só são descriptografados dentro do enclave. Provedores de cloud com criptografia em uso e compliance LGPD oferecem instâncias especiais, como VMs confidenciais, containers confidenciais ou funções serverless confidenciais, onde o hypervisor não consegue ver o conteúdo em texto puro. Mesmo que alguém com privilégios de root no host tente debugar ou fazer dump de memória, o que aparece é material cifrado, inutilizável sem as chaves que ficam amarradas ao próprio TEE. Além disso, o processo de “attestation” permite provar, criptograficamente, que determinado código está rodando em um enclave legítimo, antes de enviar dados sensíveis para processamento, o que cria uma relação de confiança mais forte entre quem fornece o dado e quem executa o código.

Diagrama mental: fluxo de dados em um enclave confiável

Pense em um diagrama textual onde, à esquerda, há um “Serviço de Clientes” que precisa processar dados de saúde altamente sigilosos. Ele envia uma requisição criptografada para uma “VM Confidencial na Nuvem”. Dentro dessa VM, há uma área destacada chamada “Enclave TEE”. A seta que leva os dados até a VM permanece cifrada com TLS. Ao chegar, o hypervisor só enxerga pacotes criptografados sendo direcionados ao enclave. Dentro do TEE, outro destaque mostra “Código Verificado + Chaves Efêmeras”, indicando que somente ali dentro os dados são descriptografados e processados. Do lado direito, o resultado sai do enclave novamente cifrado, retorna à VM e, de lá, volta para o “Serviço de Clientes”. Todas as camadas externas (hypervisor, host, até mesmo o provedor de nuvem) só enxergam blocos sem sentido, reforçando a ideia de que não basta controlar a infraestrutura para violar a confidencialidade.

Comparando os três níveis de criptografia: quem resolve qual problema

Se a gente olhar de forma analítica, cada tipo de criptografia ataca uma categoria diferente de risco. A criptografia em repouso protege contra perda ou roubo de mídias, snapshots e backups, ou contra acesso físico aos discos, muito relevante quando falamos em datacenters distribuídos e descarte de hardware. A criptografia em trânsito defende contra espionagem e adulteração ao longo do caminho de rede, essencial quando tráfego cruza a internet pública ou links compartilhados entre provedores. Já a criptografia em uso trata especificamente do risco de alguém com acesso privilegiado à infraestrutura, ou de uma vulnerabilidade no hypervisor, conseguir espionar o que está sendo processado em tempo real. Quando alguém pergunta como proteger dados sensíveis na nuvem com confidential computing, a resposta sincera é que não dá para ignorar os outros dois pilares; o valor de enclaves seguros aumenta justamente quando repouso e trânsito já estão bem cobertos.

Criptografia gerenciada pelo provedor vs. controle completo do cliente

Outro eixo de comparação importante é quem manda nas chaves e na lógica de criptografia. Quando você usa recursos nativos do provedor, tudo fica integrado: logs, rotação de chaves, política de acesso a Key Management Service, auditoria e automação em escala. Isso é ótimo para reduzir complexidade operacional, especialmente em ambientes multi‑conta. Em contrapartida, se você precisa de isolamento máximo ou de requisitos rígidos impostos por órgãos reguladores, talvez queira um modelo em que as chaves críticas nunca saiam de um HSM controlado pelo próprio cliente, ou até de uma infraestrutura on‑premises, integrada via API. Nesse cenário, as soluções de criptografia em repouso em cloud para empresas podem ser configuradas para usar Customer Managed Keys, reduzindo a confiança no provedor. No extremo oposto, há quem implemente criptografia ponta a ponta inteiramente na camada de aplicação, tratando a nuvem como mero transporte cifrado, o que aumenta a privacidade, mas também exige maturidade forte de engenharia.

Exemplos práticos de combinações inteligentes

Aplicações financeiras e dados de cartão

No mundo financeiro, especialmente para quem lida com cartão de crédito, costuma funcionar um arranjo em camadas. A base é a criptografia em repouso nativa para volumes, objetos e bancos, reduzindo o risco operacional de backups ou dumps vazarem. Por cima disso, os campos de cartão, CVV e documentos são cifrados na aplicação, usando chaves isoladas em um HSM e, muitas vezes, substituídos por tokens inaproveitáveis fora do contexto. Todo o tráfego entre apps, gateways e processadores roda em TLS forte com mTLS, garantindo que apenas serviços autenticados participem da comunicação. Ao processar modelos de risco ou pontuação de crédito, entra o confidential computing como forma de rodar algoritmos em enclaves protegidos, o que interessa muito quando parceiros externos enviam seus próprios modelos ou dados. Essa combinação reduz a superfície de confiança: nem o provedor de nuvem, nem operadores internos, nem terceiros conseguem ver tudo em texto claro, mesmo em cenários de cooperação complexa entre instituições.

Saúde, pesquisa e dados extremamente sensíveis

Em saúde, a situação é ainda mais delicada, porque o valor de reidentificação de dados é altíssimo, mesmo após pseudo‑anonimização. Aqui, começa com o óbvio: tudo criptografado em repouso, com chaves gerenciadas de forma segmentada, separando ambientes de desenvolvimento, teste e produção. Tráfego entre hospitais, laboratórios e provedores de análise roda por túneis seguros e HTTPS, evitando exposição de laudos e exames em claro. Onde o confidential computing brilha é em cenários de pesquisa, em que múltiplos hospitais precisam rodar análises conjuntas sem compartilhar dados brutos em texto. Cada instituição cifra seus conjuntos de dados e os envia para um enclave na nuvem, que roda o modelo estatístico ou de machine learning dentro de um TEE, devolvendo apenas resultados agregados. Os parceiros confiam no enclave graças ao attestation, sem precisar confiar cegamente no operador da nuvem. Isso não resolve todos os desafios éticos, mas reduz substancialmente o risco técnico de vazamento.

Riscos, armadilhas e falsas sensações de segurança

Criptografia mal configurada é quase como não ter criptografia

Um erro comum é achar que “ativar o checkbox de encryption” encerra a conversa. Se as mesmas contas de serviço que escrevem dados também leem tudo sem qualquer separação de função, ou se as chaves nunca são rotacionadas, a superfície de ataque continua enorme. Outra armadilha é manter cópias de dados descriptografados em logs, dumps de teste ou exports manuais feitos para planilhas, completamente fora do escopo da política de segurança. Em ambientes de desenvolvimento ágil, fica fácil esquecer que, ao clonar um banco de produção para debugging, você também está clonando dados sensíveis, mesmo que o storage base seja criptografado. A criptografia em repouso protege a mídia, não o uso indevido de credenciais internas, e a em trânsito não impede que alguém autorizado faça queries excessivas. Sem governança mínima de acesso, monitoramento e cultura de minimização de dados, qualquer camada criptográfica acaba servindo mais como item para relatório de auditoria do que como barreira real ao atacante.

Limitações atuais do confidential computing

Embora pareça uma solução mágica, o confidential computing ainda traz desafios que precisam ser colocados na balança. Primeiro, há o custo e a disponibilidade: nem todos os tipos de workload ou tamanhos de instância suportam enclaves ou VMs confidenciais, e, em alguns casos, o preço é superior ao de instâncias tradicionais. Segundo, há limitações técnicas de depuração, profiling e observabilidade, porque muita informação interna ao enclave não pode ser exposta. Isso obriga a ajustar processos de desenvolvimento e monitoramento. Além disso, não é trivial migrar uma aplicação monolítica complexa para rodar inteiramente dentro de um TEE; muitas arquiteturas começam encapsulando apenas os módulos que tratam dados mais sensíveis. Em termos de ameaça, o confidential computing não substitui práticas básicas como correção de vulnerabilidades de aplicação, proteção de endpoints e governança de identidade; ele fecha uma categoria específica de vetor, sem anular os demais.

Montando uma estratégia coerente de criptografia em cloud

Uma abordagem madura para segurança em nuvem com criptografia de dados começa reconhecendo que não existe bala de prata, apenas camadas complementares. No nível de base, tudo que for armazenamento deve usar criptografia em repouso, preferencialmente com chaves gerenciadas por um KMS sob políticas claras de acesso, rotação automática e logs de auditoria. Sobre isso, a arquitetura de rede precisa tratar TLS forte como padrão absoluto, tanto para clientes externos quanto para serviço‑a‑serviço, adotando mTLS onde fizer sentido e restringindo ao máximo o tráfego em claro, mesmo dentro de VPCs privadas. Para informações realmente críticas, camadas adicionais de criptografia na aplicação garantem que mesmo um administrador de banco não consiga ler certos campos. Finalmente, para workloads de alto valor ou com exigência regulatória intensa, confidential computing entra como reforço, reduzindo a confiança necessária no provedor. Quando alguém pergunta como proteger dados sensíveis na nuvem com confidential computing, o ponto não é só “usar enclaves”, e sim combinar esses recursos com controles de identidade, governança de chaves e disciplina operacional.

Escolhendo provedores e ferramentas de forma pragmática

Ao avaliar provedores de cloud com criptografia em uso e compliance LGPD, vale ir além de slogans de marketing e olhar perguntas concretas: quais serviços suportam criptografia em repouso nativa com Customer Managed Keys? Como é feita a integração com HSMs e quais algoritmos são certificados? Existem ferramentas de criptografia em trânsito para cloud computing já integradas ao balanceador, ao service mesh e às conexões híbridas? Que tipos de instância confidencial estão disponíveis e como funciona o attestation? Junto disso, é importante entender se o provedor oferece SDKs, bibliotecas e documentação clara para que o time de desenvolvimento aplique criptografia na aplicação sem reinventar a roda. No fim, a melhor estratégia é aquela que a sua equipe consegue operar de forma consistente todos os dias, sem atalhos perigosos, equilibrando custo, complexidade e o nível de risco real associado ao negócio.