Why CSPM suddenly matters so much

Cloud used to be “someone else’s computer”, now it’s “someone else’s misconfiguration”. That’s where CSPM — Cloud Security Posture Management — comes in. In plain terms, CSPM continuously scans your cloud accounts, looks for risky configs, maps them to standards like CIS, NIST or ISO and screams (hopefully early) when something goes wrong. Instead of hunting manually through consoles, você centraliza tudo, desde IAM até storage público, num painel único. When people ask about ferramentas CSPM comparação, they’re really asking: which tool best understands my messy, hybrid reality?

Clear definition: what CSPM really is (and is not)

Think of CSPM as a security “linter” for cloud configs. It reads APIs of AWS, Azure, GCP and sometimes Kubernetes, compares what it finds with thousands of policies, then classifies gaps by risk and compliance impact. Diagram (textual): Developer → Terraform/Console → Cloud → CSPM engine → Findings → Dev/SecOps. Importantly, CSPM is not a firewall, not an antivirus, and not a SIEM replacement. It doesn’t stop attacks directly; instead, it reduces the attack surface by removing stupidly dangerous settings before someone abuses them.

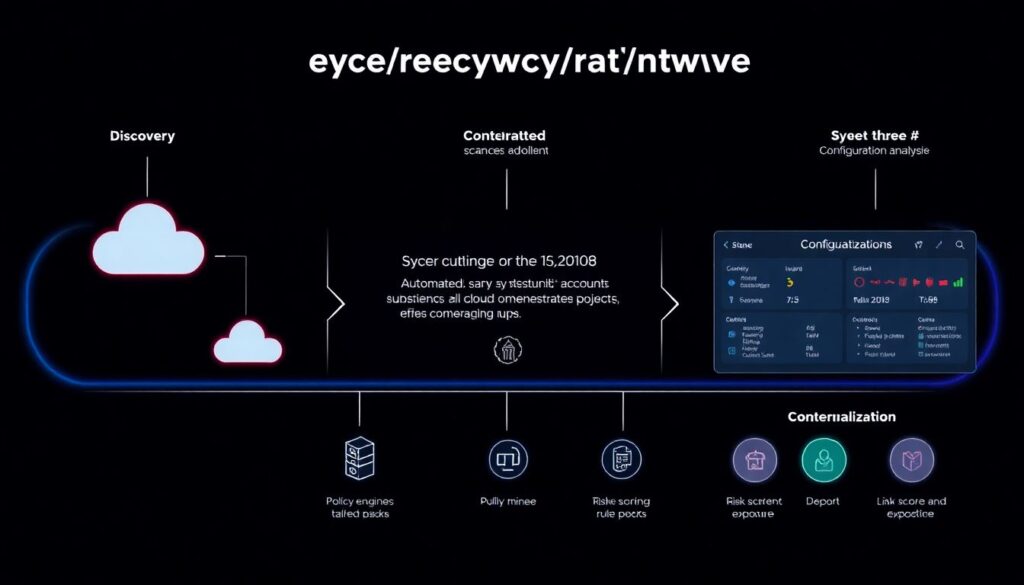

Key components of a CSPM platform

Most platforms follow a similar pipeline. First step: discovery, where all accounts, subscriptions and projects are inventoried. Second: configuration analysis with policy engines and rule packs for cada provedor. Third: risk scoring and contextualization, linking misconfigs to assets, internet exposure and sensitive data. Finally: alerting, dashboards and sometimes auto-remediation. Diagram (textual): Assets → Configs → Policy Engine → Risk Graph → Alerts/Automation. The melhor CSPM para cloud security é aquele que integra bem esses blocos sem se tornar impossível de operar no dia a dia.

CSPM vs native cloud security tools

AWS Config, Azure Policy e GCP Security Command Center já oferecem checagens nativas, então por que usar algo extra? Native tools são ótimos para um único provedor, mas começam a falhar quando você gerencia multicloud, M&A ou ambientes híbridos. They also differ in depth: some focus on compliance, others on threat signals. A third‑party CSPM unifica linguagem, dashboards e políticas em cima das plataformas CSPM AWS Azure GCP. Diagram (textual): [AWS checks] + [Azure checks] + [GCP checks] → Aggregator CSPM → Unified view, comuns métricas e workflows.

CSPM vs CWPP, CIEM and friends

The alphabet soup is real: CWPP (Cloud Workload Protection Platform) olha para runtime de VMs e containers; CIEM (Cloud Infrastructure Entitlement Management) mergulha em IAM e permissões; DSPM foca em dados. CSPM senta um nível acima, enxergando a postura geral de segurança de infraestrutura. In mature orgs, these tools coexist: CSPM aponta bucket público; CWPP analisa activity suspeita; CIEM garante que só poucos tenham write; DSPM confirma que dados sensíveis não estão expostos. O truque é integrar alertas, não criar quatro times brigando por prioridade.

Approach 1: agentless CSPM (API‑only)

Agentless is the mainstream way. The tool connects via read‑only roles, puxa metadata e configurações por API, sem tocar workload. Pros: onboarding rápido, SEM installs invasivos, menos fricção com times de plataforma. It scales well and covers multicloud easily. Cons: it doesn’t see inside OS or container runtime, and some context (like local logs) may be limited. For pure posture management and compliance, though, agentless shines, especially when you want to provar valor rápido e justificar CSPM preço licenciamento para o board sem um projeto gigante de deployment.

Approach 2: CSPM + agents and deep sensors

Some vendors mix posture management com sensores em workload, seja agente, daemonset no Kubernetes ou eBPF. This hybrid approach aproxima CSPM de CWPP: you get config scanning plus behavioral signals. Pros: rich context, runtime detection, ability to validate se uma má configuração está realmente sendo explorada. Cons: implementação mais pesada, updates contínuos e maior custo operacional. É indicado para empresas com alta criticidade, como fintechs e health, onde a linha entre risco teórico e incidente real é muito fina, e time já tem maturidade DevSecOps.

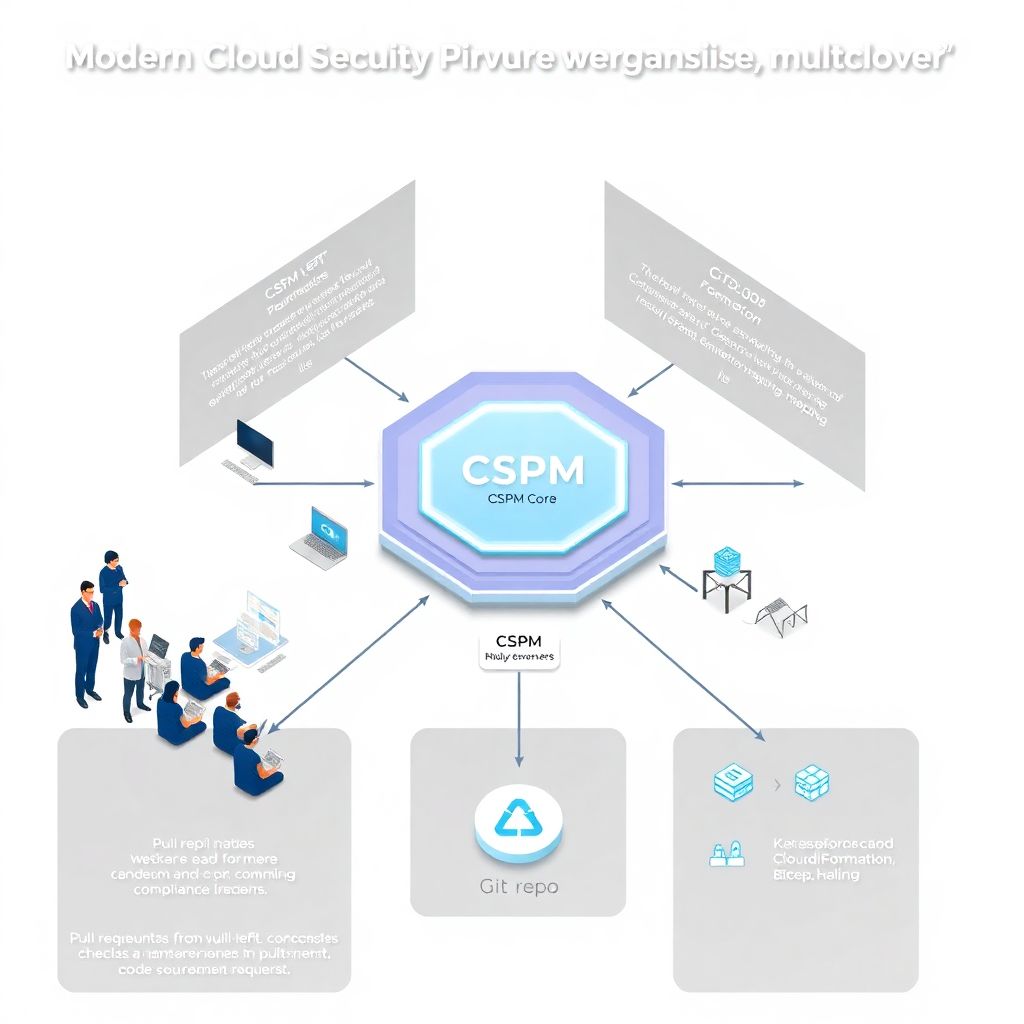

Approach 3: code‑centric CSPM (shift‑left)

Another trend is bringing CSPM para o código: scanning de Terraform, CloudFormation, Bicep ou Helm charts antes do deploy. Diagram (textual): Git repo → IaC scanner → Pull Request checks → Only secure configs reach cloud → CSPM validates runtime drift. Pros: evita incidentes antes de existirem, reduz retrabalho e educa devs com feedback direto no PR. Contra: requer disciplina em IaC e boas práticas de versionamento; ambientes altamente manuais continuam gerando “drift”. Yet, for modern teams, é um dos caminhos mais eficientes de reduzir ruído em produção.

Enterprise vs mid‑market: what really changes

Large enterprises usually têm dezenas de contas AWS, múltiplos tenants Azure e vários projetos GCP herdados. They need scale, granular RBAC, integrações com ITSM, e relatórios de auditoria robustos. Já no mid‑market, dor maior é simplicidade: onboarding rápido, menos tuning e guidance explícito. Quando surge a pergunta “CSPM enterprise qual escolher”, não é só feature list; é suporte regional, roadmap, modelo de parceria, capacidade de lidar com requisitos regulatórios locais e a facilidade de integrar com stack existente sem um exército de consultores.

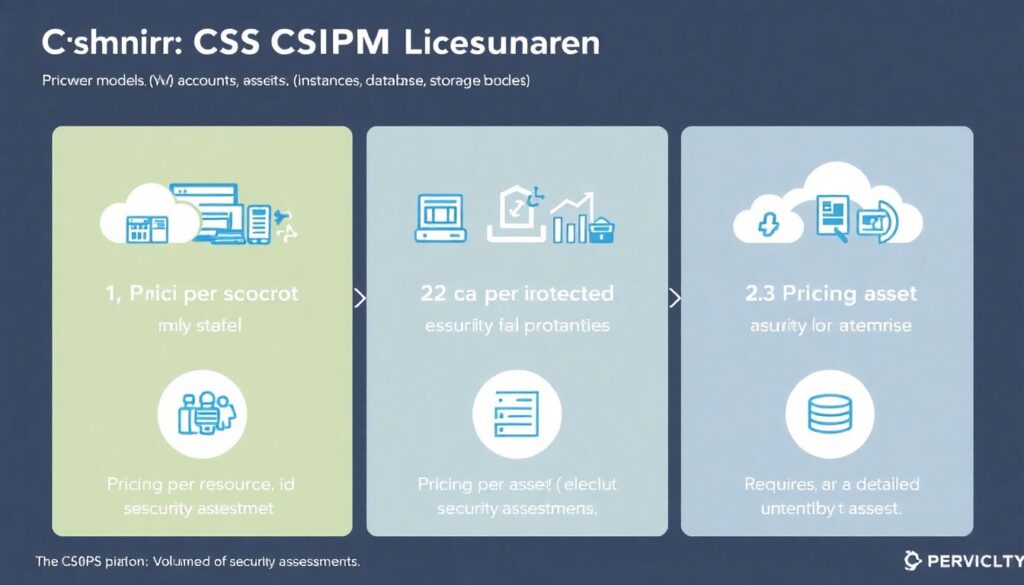

Licensing and hidden costs

CSPM preço licenciamento costuma seguir três lógicas: por recurso (VMs, contas, clusters), por “asset protegido” (instâncias, bancos, buckets) ou por volume de avaliações. Preço por recurso é previsível mas pode explodir em ambientes elásticos; por asset é mais alinhado a risco, porém exige inventário claro; por scan/consulta tende a ser mais raro e difícil de planejar. Hidden costs incluem tempo de tuning, desenvolvimento de playbooks de resposta e integração com CI/CD. Um CSPM barato porém barulhento pode sair caríssimo em horas de time desperdiçadas.

Pros: where CSPM clearly delivers value

First, visibility: CSPM faz o mapa do caos em questão de horas, mostrando quem tem portas abertas, contas órfãs e dados expostos. Segundo, compliance: frameworks like PCI‑DSS, HIPAA, LGPD ou GDPR exigem controles explícitos; CSPM fornece evidência contínua em vez de auditoria pontual. Terceiro, priorização: contextual engines cruzam internet exposure, tipos de dados e identidade para destacar riscos realmente críticos. Isso muda o jogo para times pequenos que precisam direcionar esforço com precisão cirúrgica, em vez de reagir a milhares de alerts genéricos.

Cons: limitations and common frustrations

On the flip side, CSPM pode gerar avalanche de findings sem contexto de negócio. Uma regra que marca qualquer bucket público como “crítico” ignora se o bucket serve conteúdo estático de um site público. Sem tuning e tags de negócio, o time se afoga em falso positivo. Another issue: cada provedor evolui rápido, então gaps de cobertura aparecem até o vendor atualizar as policies. Por fim, integração fraca com fluxo de trabalho (Jira, Git, Slack) transforma CSPM em mais um dashboard esquecido, em vez de ferramenta viva usada por times de produto.

Best use cases: where CSPM is almost mandatory

Alguns cenários tornam CSPM quase obrigatório. Migração acelerada para cloud, com múltiplos squads criando recursos sem padrão; fusões e aquisições que herdam contas desconhecidas; requisitos fortes de compliance setorial; ou casos em que incidentes anteriores nasceram de configurações descuidadas. Nesses contextos, ferramentas CSPM comparação deve focar principalmente em quão rápido a solução descobre tudo, gera mapa de riscos e se conecta ao fluxo de mudança existente. The goal is to move from ad‑hoc “cloud cleanup days” to continuous hygiene.

Comparing tools by ecosystem integration

When people look for the melhor CSPM para cloud security, they often subestimam o peso do ecossistema. Uma solução profundamente integrada ao seu SIEM, ticketing, pipelines de CI/CD e secrets management gera muito mais valor que outra com “features de catálogo” porém isolada. If your org is heavy on Kubernetes, GitOps, e feature flags, priorize vendors que entendem esse stack. If you’re mostly Windows, AD e workloads legacy em lift‑and‑shift, talvez outras integrações importem mais, como compatibilidade com soluções de endpoint e identidades híbridas.

Text‑based diagram: multicloud CSPM high‑level

Diagram (textual):

[Developers / Ops] → [CI/CD + IaC scanners] → [AWS / Azure / GCP / Kubernetes] → [CSPM Core] → (1) Policy engine and graph builder → (2) Risk scoring and compliance mapping → (3) Integrations: SIEM, ITSM, ChatOps, SOAR. This simple flow shows how plataformas CSPM AWS Azure GCP atuam como hub central. Quanto mais rica a camada de integração, menos o time precisa alternar entre painéis diferentes e mais natural se torna tratar findings de segurança como parte do fluxo normal de desenvolvimento.

How to compare CSPM strategies, not just products

Instead of asking only “which vendor is best”, compare estratégias. Uma estratégia “CSPM minimalista” foca em visibilidade e compliance, bom para estágios iniciais; uma estratégia “CSPM profundamente integrado” acopla no pipeline de desenvolvimento e automatiza remediação; a “estratégia híbrida” traz CWPP/CIEM e resposta coordenada. Cada abordagem traz complexidade crescente. In practice, é melhor começar pequeno, focar em visibilidade e políticas essenciais, depois expandir para shift‑left e automação, à medida que a cultura da empresa amadurece.

Practical steps to choose your CSPM

To wrap up, ignore marketing bingo e comece com três perguntas: que tipo de incidente você mais teme, quais clouds realmente usa hoje e quão preparado seu time está para lidar com findings diariamente. Use essas respostas para guiar um piloto focado em 2‑3 contas críticas, com metas claras: reduzir exposição pública, fechar gaps de compliance e medir tempo de resposta. Ao final, you’ll know qual abordagem encaixa melhor, quanto vale pagar em licenciamento, e principalmente se o CSPM ajuda seus times a dormir um pouco mais tranquilos.