Avaliação de risco em ambientes híbridos: por que isso importa de verdade

Quando você mistura um data center tradicional com serviços em nuvem, não está só somando duas tecnologias — está criando um novo tipo de ambiente, com riscos próprios. “Ambiente híbrido” aqui significa qualquer combinação de infraestrutura on‑premises (servidores físicos, storage, appliances de rede) com cloud pública ou privada (IaaS, PaaS, SaaS). A avaliação de risco, nesse contexto, é o processo de identificar ativos, ameaças, vulnerabilidades, probabilidade e impacto, levando em conta que partes diferentes do sistema vivem em lugares diferentes e são administradas por equipes e ferramentas distintas. Em vez de olhar só para o que está no seu rack ou só para o que está no provedor de cloud, você precisa analisar as interações entre esses mundos, que é justamente onde muita coisa costuma quebrar — rede híbrida, identidade, dados em trânsito e automação mal planejada.

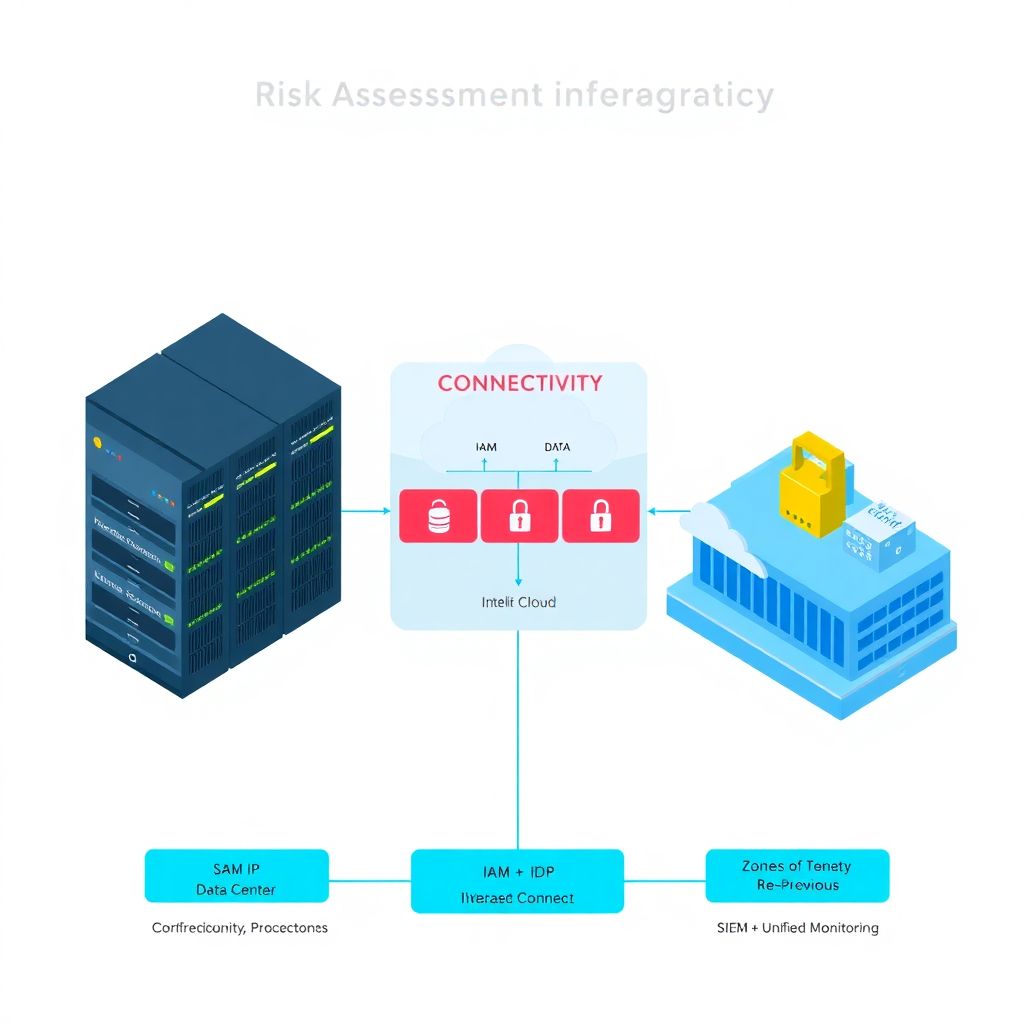

[Diagram (conceitual): três blocos — “Data Center Legado”, “Cloud” e, no meio, “Conectividade + Identidade + Dados”. Setas bidirecionais ligam o legado e a cloud passando pelo bloco central, destacando que os principais riscos estão nessas interfaces, não só em cada lado isolado.]

Conceitos básicos sem enrolação

O que é “data center legado” no contexto de risco

Quando falamos de data center legado, não estamos apenas falando de “coisa velha”, mas de sistemas com forte acoplamento, ciclos longos de mudança e forte dependência de hardware específico. São aplicativos monolíticos, bancos de dados que não foram desenhados para escalabilidade horizontal, appliances de firewall que não falam bem com APIs modernas, além de processos de mudança burocráticos. Do ponto de vista de risco, esse legado costuma ter três características perigosas: pouca visibilidade (monitoramento fragmentado), patching irregular (janelas de manutenção difíceis) e dependências obscuras (ninguém sabe exatamente quem consome o quê). Ao integrar esse cenário à cloud, o risco cresce não porque a cloud é insegura, mas porque você expõe esse legado a um novo conjunto de acessos, rotas de rede e integrações automatizadas, frequentemente sem antes “arrumar a casa”.

O que é um ambiente híbrido seguro

Segurança em ambiente híbrido não é só jogar um VPN IPsec entre o data center e a cloud e achar que está tudo resolvido. Um ambiente realmente seguro é aquele em que: os ativos estão inventariados; fluxos de dados são conhecidos e documentados; identidades são geridas de forma centralizada; há políticas coerentes de segmentação de rede; e os mesmos controles básicos (logs, detecção de ameaças, backups, controles de mudança) funcionam de ponta a ponta. A expressão segurança em ambiente híbrido data center e cloud, na prática, representa uma disciplina contínua: você ajusta controles conforme surgem novos serviços, novos parceiros e novas integrações, aceitando que o cenário é dinâmico e que o mapa de riscos precisa ser revisto com frequência, não apenas durante o projeto inicial de migração.

Por que o risco aumenta quando se vai para a nuvem

Novos vetores de ataque e velha superfície exposta

Ao conectar o seu legado à cloud, você cria rotas adicionais para atacar algo que antes estava mais isolado. Um serviço exposto em cloud pode virar “ponte” para o data center se a segmentação não for bem desenhada. Além disso, muitos times migram parte da aplicação para cloud mantendo o banco de dados no data center; o resultado é uma dependência crítica de conectividade segura, que vira alvo óbvio para atacantes. Em paralelo, surgem riscos puramente de configuração da nuvem — permissões excessivas em IAM, buckets de armazenamento mal protegidos, chaves de API sem rotação — que não existiam no mesmo formato no ambiente on‑premises. O problema não é só a soma dos riscos, mas a combinação de velhos hábitos com novas superfícies de ataque, o que geralmente cria pontos cegos em monitoramento e resposta a incidentes.

Falhas comuns nas primeiras migrações

Em projetos iniciais de ambiente híbrido, aparecem alguns padrões de erro recorrentes. Primeiro, o time foca em “fazer funcionar” e deixa a segurança para depois; portas são abertas demais, regras de firewall viram “any‑any” temporárias que nunca são fechadas, e credenciais de teste acabam sendo usadas em produção. Segundo, assume‑se que o provedor de cloud cuida de tudo, quando na verdade o modelo é de responsabilidade compartilhada: o provedor protege a infraestrutura, mas você continua responsável pela configuração, dados e identidades. Terceiro, muitas organizações esquecem de envolver o time de risco e compliance desde o início, gerando projetos que, tecnicamente, funcionam, mas violam requisitos de regulamentação ou de auditoria, criando passivos que só aparecem meses depois.

Como estruturar a avaliação de risco em ambientes híbridos

Passo a passo prático para um primeiro ciclo

Uma forma pragmática de estruturar a avaliação de risco é seguir um fluxo enxuto e repetível, em vez de tentar criar um “documento perfeito” de primeira. Um ciclo inicial eficiente pode ser montado em cinco etapas claras:

1. Levantar ativos críticos e seus donos

2. Mapear fluxos de dados entre data center e cloud

3. Identificar ameaças e vulnerabilidades mais prováveis

4. Estimar impacto e probabilidade de forma comparativa

5. Definir controles, responsáveis e métricas de acompanhamento

Em vez de inventariar “tudo”, comece pelos sistemas mais críticos ao negócio — faturamento, atendimento ao cliente, manufatura, cadeia de suprimentos — e descubra como eles se distribuem entre o data center e a cloud. Em seguida, desenhe os principais fluxos de dados: onde os dados nascem, por onde trafegam, onde são armazenados e quem os acessa. Só aí faça o exercício de ameaças, usando um modelo simples (por exemplo, STRIDE ou OWASP) adaptado ao seu contexto, e avalie impacto e probabilidade em linguagem compreensível para o negócio, como “alto, médio, baixo”, sempre com justificativa.

Desenhando o ambiente: diagramas que realmente ajudam

Diagramas bem feitos simplificam a conversa sobre risco. O importante é que eles sejam suficientemente detalhados para mostrar o que importa, mas não tão cheios de ícones que ninguém consiga entender. Um desenho útil, por exemplo, pode ser descrito assim:

[Diagram: à esquerda, um bloco “Data Center Legado” contendo “Aplicações monolíticas”, “Banco Oracle”, “Firewall físico”. À direita, um bloco “Cloud” com “VPC/Subnet Prod”, “Kubernetes/VMs”, “Banco gerenciado”. No centro, duas setas bidirecionais rotuladas “VPN/Direct Connect” e “Sincronização de Identidades”. Em cima, um bloco “IAM + IdP” compartilhado e, embaixo, um bloco “SIEM + Monitoramento Unificado”. As bordas do diagrama destacam zonas de confiança e mostram, em vermelho, os pontos de integração como áreas de maior atenção de risco.]

Use esses diagramas em workshops com times de aplicação, segurança e operações. Perguntas simples, como “o que acontece se essa conexão falha?” ou “quem pode abrir essa porta?” geralmente revelam dependências e riscos que não estavam documentados, ajudando a tornar a avaliação menos teórica e mais aderente à realidade operacional.

Integração segura entre legado e cloud: foco em prática

Como integrar data center legado com cloud com segurança

A integração segura começa, paradoxalmente, antes da conexão de rede. Antes de estender um túnel VPN ou configurar um link dedicado, revise o que realmente precisa ser exposto do data center: muitas aplicações legadas são publicadas inteiras quando, na verdade, apenas um subconjunto de serviços precisa falar com a cloud. Em vez de conectar tudo em uma única grande rede, pense em pequenos domínios de confiança: subnets separadas, regras de firewall granulares, segmentação por aplicação. Use proxies de API, brokers de mensagens ou serviços de integração para desacoplar o legado, limitando o tipo de tráfego que atravessa o link híbrido. Além disso, adote padrões de identidade consistentes: federar o acesso via IdP corporativo, usar autenticação forte entre serviços (mTLS, tokens assinados) e padronizar como secrets são armazenados (por exemplo, cofres de segredos gerenciados em cloud, com acesso controlado desde o data center via identidades de workload).

Identidade, rede e dados: o tripé prático da segurança híbrida

Na prática, três pilares concentram a maior parte dos riscos em ambientes híbridos: identidade, rede e dados. Na identidade, o problema típico é a coexistência de credenciais locais, contas de serviço hard‑coded e integrações manuais, o que aumenta muito a superfície de ataque. Centralizar autenticação e autorização, com políticas de mínimo privilégio e MFA, reduz esse caos. Na rede, o maior vilão é a falta de segmentação: um único túnel amplo ligando a cloud a uma rede on‑premises plana transforma qualquer comprometimento local em potencial incidente na cloud. Segmentar por ambiente (prod, dev, test), por tipo de sistema e por criticidade é uma maneira objetiva de conter danos. Por fim, quanto aos dados, a recomendação é assumir que eles serão interceptados ou vazados em algum momento; por isso, criptografia em trânsito e em repouso, classificação de dados e limites claros sobre onde determinados tipos de dado podem residir (por exemplo, exigindo que dados sensíveis não saiam de determinadas regiões) são medidas essenciais e relativamente baratas frente ao custo de uma violação.

Ferramentas e soluções para avaliar risco em ambiente híbrido

O que vale a pena adotar na prática

Não faltam soluções de avaliação de risco para nuvem híbrida, mas é fácil se perder entre buzzwords e promessas genéricas. Em vez de buscar a ferramenta “definitiva”, pense em camadas: uma camada de inventário e descoberta de ativos, outra de análise de configuração (para cloud e on‑premises), outra de correlação de eventos de segurança e, por cima, um processo claro de gestão de risco. Ferramentas de gestão de risco em infraestrutura híbrida que realmente ajudam no dia a dia são aquelas que se integram ao seu diretório de identidades, ao seu SIEM e às plataformas de cloud usadas, entregando uma visão consolidada com contexto de negócio. Não é suficiente receber uma lista de alertas técnicos; o valor está em ver, por exemplo, que “esta vulnerabilidade em um servidor on‑premises afeta uma aplicação que expõe APIs em cloud usadas por clientes críticos”, o que muda completamente a prioridade de correção.

Comparando com abordagens puramente on‑premises ou 100% cloud

Em um ambiente apenas on‑premises, muitas empresas se apoiam em perímetros fixos e em controles fortemente centrados em rede: um firewall na borda, alguns IDS/IPS internos e segmentação física por VLANs. Já em um ambiente totalmente cloud, tende‑se a pensar mais em identidade, automação de segurança como código e uso intensivo de serviços gerenciados de segurança oferecidos pelo próprio provedor. A avaliação de risco em ambiente híbrido precisa combinar os dois mundos: ainda é necessário entender e controlar o tráfego de rede, mas desdobrando isso em políticas de identidade e configuração tanto no data center quanto na cloud. Comparada a uma abordagem exclusivamente on‑premises, a híbrida traz mais pressão por automação (infra as code, policy as code) e por integração entre ferramentas; comparada a uma estratégia 100% cloud, traz a complexidade adicional de lidar com equipamentos físicos menos flexíveis e equipes acostumadas a processos manuais. Ignorar essas diferenças culturais costuma gerar mais problemas do que qualquer vulnerabilidade de software.

Governança, processos e pessoas

Envolvendo as áreas certas desde o começo

Avaliar risco em ambientes híbridos não é trabalho exclusivo da equipe de segurança; é uma disciplina de negócios. Para que funcione, você precisa envolver arquitetos de solução, donos de sistemas, operações de infraestrutura, times de desenvolvimento e, dependendo do setor, representantes de compliance e jurídico. Uma boa prática é começar com workshops de mapeamento de riscos por domínio de negócio, não por tecnologia. Em vez de convidar pessoas para “discutir firewall”, convide para discutir “risco de interrupção na cadeia de faturamento” ou “risco de vazamento de dados de cliente”. A tecnologia entra como um detalhe importante, mas secundário. Esse tipo de abordagem reduz resistência, porque coloca os times na posição de coautores dos controles, e não de meros “receptores de exigências do time de segurança”, o que costuma aumentar a adesão às medidas acordadas.

Quando faz sentido buscar ajuda externa

Nem toda organização tem maturidade ou tempo para conduzir sozinha um programa completo de avaliação de riscos em ambiente híbrido. Nesses casos, recorrer a consultoria em segurança para migração de data center para cloud pode ser uma estratégia racional, desde que você enxergue essa consultoria como um acelerador, não como substituto da responsabilidade interna. Consultores experientes podem ajudar a definir frameworks de avaliação, escolher ferramentas e priorizar controles que tragam o maior impacto em menos tempo. No entanto, o conhecimento de contexto — processos internos, cultura, restrições de negócio — precisa permanecer dentro da casa. O ideal é que o time interno participe ativamente de todas as etapas, documente decisões e construa capacidades, para que o processo de avaliação de risco não dependa eternamente de terceiros.

Colocando tudo em prática: um roteiro enxuto

Pequeno plano de ação para os próximos 90 dias

Para sair do plano teórico, vale desenhar um roteiro prático com horizonte curto. Primeiro, escolha um sistema de negócio que já esteja parcialmente em cloud e parcialmente no data center; ele será seu “piloto” de avaliação de risco híbrido. Segundo, faça um diagrama atualizado desse sistema, cobrindo fluxos de dados, identidades, redes e dependências externas. Terceiro, liste ameaças plausíveis para esse cenário (falha de link, credencial comprometida, bucket exposto, ransomware no data center, etc.) e classifique impacto e probabilidade. Quarto, selecione entre três e cinco controles prioritários que realmente reduzam risco — por exemplo, segmentar rede, endurecer autenticação entre serviços, consolidar logs em um único SIEM ou automatizar o hardening de certas VMs. Quinto, crie indicadores simples (tempo para aplicar patch crítico, percentual de fluxos de dados mapeados, número de acessos privilegiados sem MFA) e acompanhe mensalmente. Repetindo esse ciclo em outros sistemas, você constrói, na prática, um programa de segurança em ambiente híbrido data center e cloud que evolui com o negócio, em vez de virar um exercício de compliance desconectado da realidade.

Conclusão: risco híbrido é jogo contínuo, não projeto pontual

Ambientes híbridos vieram para ficar. Poucas empresas conseguem ou mesmo desejam migrar tudo para a cloud de uma vez, e quase nenhuma pode abandonar completamente o legado no curto prazo. Nesse cenário, soluções de avaliação de risco para nuvem híbrida precisam ser vistas como parte do ciclo de vida dos sistemas, não como um check‑list de migração. O segredo está menos em encontrar a “ferramenta perfeita” e mais em criar um processo repetível, onde você identifica e prioriza riscos, aplica controles proporcionais e volta para medir se funcionou. Se a organização aprender a tratar risco como algo vivo — que muda junto com a arquitetura, com as regulações e com as ameaças —, a integração entre data center e cloud deixa de ser um salto no escuro e passa a ser uma decisão estratégica sustentada por evidências, o que, no fim do dia, é exatamente o que segurança moderna deveria entregar.