Entendendo o que é uma Cloud Workload Protection Platform (CWPP)

Cloud Workload Protection Platform, ou simplesmente CWPP, é uma categoria de software de segurança para workloads em nuvem focada em proteger aquilo que realmente executa código: máquinas virtuais, containers, funções serverless e até workloads híbridos que vivem entre data center e cloud. Em vez de olhar só para o perímetro da rede, a CWPP enxerga o próprio workload: processos, pacotes instalados, configurações do sistema operacional, chamadas de API e até o comportamento em tempo real. Em linguagem simples: se o seu aplicativo roda em algum lugar na nuvem, uma CWPP é o guarda-costas digital dedicado a esse aplicativo, acompanhando desde o provisionamento até a produção, com foco em visibilidade, redução de superfície de ataque e resposta rápida a incidentes.

Por que CWPP virou um tema tão importante

À medida que as empresas migram de infraestruturas tradicionais para arquiteturas baseadas em microserviços e Kubernetes, a quantidade de “coisas” em execução explode: dezenas de clusters, centenas de pods, milhares de containers transitórios. Ferramentas antigas de antivírus de servidor simplesmente não acompanham essa dinâmica. Os atacantes, por outro lado, já aprenderam a explorar vulnerabilidades em imagens de container, pipelines de CI/CD e má configuração de permissões IAM. Nesse cenário, ferramentas CWPP melhores soluções surgem como camada essencial para quem leva a sério compliance, continuidade de negócios e redução de risco, especialmente em ambientes multicloud onde a visibilidade tende a se fragmentar rapidamente.

Como funcionam as ferramentas de CWPP na prática

Uma CWPP típica combina coleta de dados em profundidade com análise em larga escala. Em geral, ela instala agentes leves nas instâncias (ou usa integrações nativas com o orquestrador, como DaemonSets em Kubernetes) e se conecta às APIs dos provedores de cloud para enriquecer o contexto. Esses agentes monitoram eventos de sistema, chamadas de rede, integridade de arquivos, listas de processos e, em alguns casos, até telemetria de aplicações. Tudo isso vai para um backend, quase sempre em modo SaaS, que aplica regras, machine learning e correlações com feeds de ameaças. O resultado final, se bem configurado, é um painel que mostra, por workload, o nível de risco atual, vulnerabilidades presentes, desvios de configuração e incidentes em andamento, com possibilidade de bloqueio automático ou orientado.

Um diagrama mental simples do fluxo de CWPP

Para visualizar, pense no fluxo de forma sequencial, como um pequeno diagrama em texto:

1) [Workload] → 2) [Agente / Sensor] → 3) [Coleta de dados (logs, processos, rede)] → 4) [Plataforma CWPP em nuvem] → 5) [Análise (regras + ML + threat intel)] → 6) [Alertas e políticas de resposta] → 7) [Ações: bloquear, isolar, notificar, abrir ticket]. Se preferir outra perspectiva, imagine camadas concêntricas: no centro está o workload, ao redor dele a camada de visibilidade da CWPP, depois uma camada de políticas de segurança e, por fim, a camada de orquestração que integra com SIEM, SOAR, ITSM e pipelines de DevSecOps. Essa visão ajuda a entender que CWPP não é apenas um “produto”, mas um elo crítico dentro de um ecossistema de segurança mais amplo.

Recursos típicos que você encontra em CWPP

Embora cada fornecedor tenha nuances, há um conjunto de funcionalidades que quase toda solução de Cloud Workload Protection Platform séria oferece. Entre elas, scanner de vulnerabilidades de sistema operacional e bibliotecas, verificação de configuração segura (hardening), proteção em tempo de execução contra comportamentos anômalos, whitelisting/blacklisting de processos, controle de integridade de arquivos, segmentação ou microsegmentação baseada em identidade, além de suporte a múltiplos ambientes de cloud e on-premises. Em produtos mais maduros, você também encontra integração com registries de container, varredura de imagens em tempo de build, políticas “as code” e hooks diretos com ferramentas de CI/CD. O ponto-chave é que a CWPP acompanha todo o ciclo de vida do workload, do código à produção, em vez de atuar somente depois que algo está rodando.

O que diferencia CWPP de outras categorias de segurança em nuvem

Uma dúvida comum é como CWPP se compara com outras soluções populares de segurança em nuvem, como CSPM ou firewalls de próxima geração. CSPM (Cloud Security Posture Management) olha de cima: foco em configurações de contas, redes, storage, identidades e permissões, ajudando a corrigir erros como buckets públicos ou regras de firewall muito amplas. CWPP, por outro lado, olha de dentro do workload: o que está instalado, que processos rodam, que vulnerabilidades existem na imagem, quais chamadas suspeitas ocorrem. Firewalls e WAFs, por sua vez, enxergam principalmente o tráfego de rede, especialmente na borda. Em um comparativo CWPP fornecedores e preços, é comum perceber que, embora CSPM e CWPP possam vir no mesmo pacote de alguns vendors, seus objetivos são complementares, não substitutos. Arquiteturas maduras tendem a combinar essas camadas, em vez de escolher apenas uma.

Comparação com soluções legadas de segurança de endpoint

Outra confusão frequente é com EPP/EDR (Endpoint Protection/Detection and Response). A diferença é que EDR foi desenhado originalmente para desktops e laptops, com um modelo de uso bem diferente de workloads efêmeros em cloud. Uma instância que vive poucos minutos, ou um pod que escala automaticamente, não se encaixa bem no paradigma tradicional de endpoint. CWPP assume desde o início que os workloads são declarativos, imutáveis ou quase, e que a escala e a volatilidade são a regra. Além disso, integrações com orquestradores como Kubernetes e plataformas de serverless fazem parte do desenho da solução. Em termos práticos, EDR costuma falhar em visibilidade de containers, enquanto CWPP entende imagens, registries, namespaces e relações entre microserviços, trazendo um mapa muito mais fiel da superfície de ataque real em ambientes cloud nativos.

Componentes principais de uma plataforma CWPP moderna

Podemos decompor uma plataforma de proteção de workloads em nuvem em alguns blocos fundamentais para entender melhor suas capacidades. Primeiro, a camada de coleta, formada por agentes, sidecars, DaemonSets ou integrações sem agente via APIs dos provedores de cloud. Depois, a camada de processamento e correlação, onde os dados são normalizados, agregados e relacionados com fontes externas como bases de CVEs e inteligência de ameaças. Em seguida vem a camada de políticas, na qual a equipe de segurança define que tipos de ações são permitidos, quais vulnerabilidades são bloqueantes e que respostas automáticas podem ser acionadas. Por fim, a camada de consumo, que inclui dashboards, integrações com SIEM/SOAR, webhooks, notificações e relatórios de compliance. Juntos, esses componentes fornecem uma linha contínua de defesa que acompanha o workload desde o nascimento até o descarte.

Integração com CI/CD e DevSecOps

Um dos pontos mais interessantes das CWPP modernas é a capacidade de atuar logo no início do ciclo de desenvolvimento, em vez de esperar o código chegar à produção para começar a olhar a segurança. Muitas soluções conseguem ser plugadas nos pipelines de CI/CD, escaneando imagens de container já na fase de build e aplicando políticas que impedem o deploy de artefatos com vulnerabilidades críticas. Isso alinha a CWPP com práticas de DevSecOps, transformando segurança em uma etapa automatizada e previsível, e não em uma barreira manual que atrasa releases. Quando bem configurada, a plataforma ajuda o time de desenvolvimento a receber feedback rápido sobre problemas de bibliotecas, dependências e configurações inseguras, reduzindo retrabalho e diminuindo o custo total de correções ao longo do tempo.

Quando faz sentido usar CWPP

Nem toda organização precisa da mesma profundidade de proteção. A urgência de adotar CWPP aumenta de acordo com o nível de exposição em nuvem e a criticidade dos workloads. Para empresas que ainda estão em fase experimental de cloud, com poucas aplicações de baixa sensibilidade, pode ser aceitável começar com controles mais básicos e reforçar hardening manual. Entretanto, quando já existem múltiplas contas em diferentes provedores, aplicações core de negócio rodando em Kubernetes, ou exigências rígidas de compliance como PCI-DSS, HIPAA ou ISO 27001, a ausência de CWPP deixa lacunas grandes demais para serem cobertas manualmente. Em cenários de uso intensivo de containers, microserviços e autoscaling, a adoção de uma solução específica para workloads deixa de ser luxo e passa a ser requisito para manter governança minimamente confiável.

Sinais de que você passou do ponto de “preciso de CWPP agora”

Alguns sintomas são bem claros e aparecem no dia a dia dos times. Por exemplo, o time de segurança não consegue responder à pergunta “quais workloads vulneráveis estão expostos à internet hoje?”, ou demora semanas para mapear aplicações impactadas por uma nova CVE crítica. Outro sinal: incidentes recorrentes de configuração errada de containers, portas abertas desnecessariamente, ou uso de imagens não aprovadas porque o time de desenvolvimento não tem um mecanismo central de validação. Se, além disso, sua empresa tem equipes distribuídas usando múltiplos provedores de nuvem sem um inventário único e confiável, provavelmente já passou da hora de avaliar um software de segurança para workloads em nuvem comprar com integração ampla e política consistente. Esses indícios apontam para uma complexidade que dificilmente será domada com scripts ad hoc e checklists estáticos.

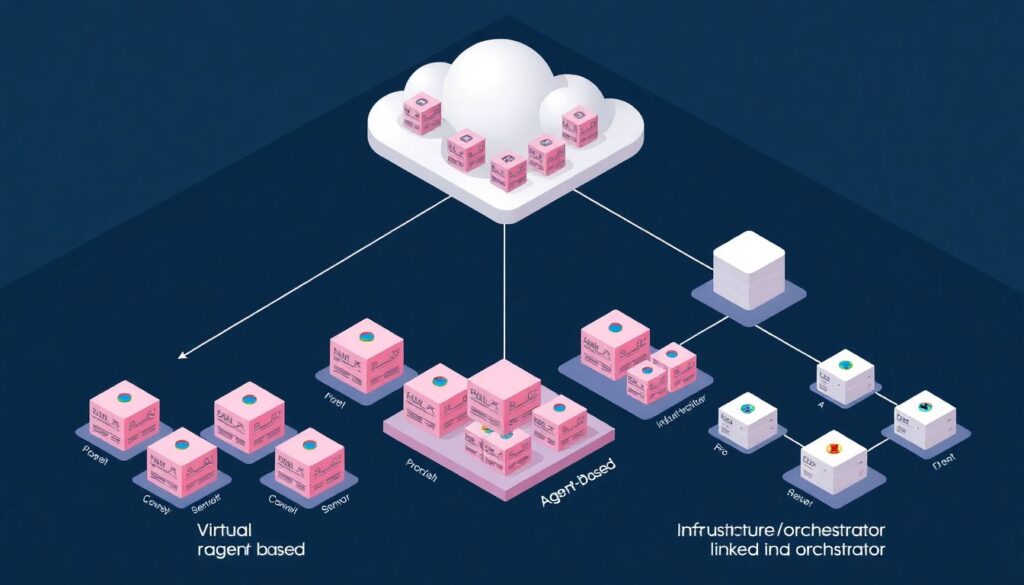

Arquiteturas comuns de implantação

Do ponto de vista de arquitetura, existem dois modelos predominantes de implantação de CWPP: baseado em agentes e baseado em sensores de infraestrutura/orquestrador. No modelo de agentes, você instala um componente leve em cada VM ou nó de cluster, o que permite visibilidade profunda, incluindo system calls e integridade de arquivos. No modelo centrado no orquestrador, a solução se apoia em DaemonSets, sidecars ou integrações nativas (como audit logs de Kubernetes) para coletar dados com o mínimo de fricção. Em ambientes maduros, esses modelos costumam coexistir, com agentes proporcionando profundidade em workloads mais críticos e integrações sem agente oferecendo cobertura mais ampla. A escolha também muito depende de restrições regulatórias, overhead aceitável em produção e preferências da equipe de operações sobre até que ponto agentes adicionais são bem-vindos nos hosts.

Diagrama textual de uma implantação híbrida

Imagine um diagrama em camadas verticais para representar uma implantação típica. Na base, temos “Cloud Providers (AWS, Azure, GCP, On-prem)”. Acima, uma camada chamada “Orchestrators & Runtime (Kubernetes, VMs, Serverless)”. Em cima dela, desenhe a camada “CWPP Sensors (Agents, DaemonSets, API Connectors)”, que coleta telemetria de toda a infraestrutura. Em seguida, na camada superior, surge “CWPP Core Platform (Analysis, Policy Engine, Reporting)”. Por fim, o topo com “Consumers (SecOps, DevOps, Compliance, Management)”. As setas sobem da camada de providers até o core, levando dados, e descem de volta carregando políticas de proteção e decisões de bloqueio. Visualmente, esse esquema ajuda a enxergar como a CWPP fica no meio do caminho entre a realidade operacional da cloud e as necessidades estratégicas de segurança e governança.

Aspectos de custo, contratação e ROI

Quando o tema é cloud workload protection platform preço, não existe um valor padrão único, já que quase todos os fornecedores trabalham com modelos baseados em número de hosts, núcleos de CPU, clusters ou volume de dados processado. Do ponto de vista financeiro, a análise mais saudável não é só “quanto custa por servidor”, mas “quanto custa não ter visibilidade de workloads críticos”. Ao ponderar ROI, vale somar custos diretos de incidentes, multas de compliance, tempo de retrabalho de desenvolvimento e recursos de operações gastos em inventários manuais. Em muitos casos, a consolidação de várias ferramentas de nicho em uma CWPP mais abrangente compensa, desde que o projeto seja bem dimensionado. Por isso, a recomendação de especialistas é sempre pilotar em um subconjunto representativo de workloads antes de expandir para todo o ambiente produtivo.

Contratação de plataforma e modelos comerciais

A plataforma de proteção de workloads em nuvem contratação normalmente segue dois caminhos principais: assinatura SaaS gerenciada pelo próprio fornecedor ou implantação self‑hosted em ambiente controlado pela empresa. O modelo SaaS reduz esforço operacional e acelera o time‑to‑value, mas pode levantar preocupações de soberania de dados em setores altamente regulados. Já o modelo self‑hosted oferece maior controle, ao custo de exigir equipe e infraestrutura preparados para operar e atualizar o sistema. Em ambos os casos, é essencial entender como o licenciamento lida com picos de escala, ambientes temporários de teste e workloads efêmeros. Especialistas em aquisições recomendam desenhar cenários de crescimento e negociar cláusulas de elasticidade no contrato, evitando surpresas de custo quando a adoção de cloud crescer mais rápido do que o previsto inicialmente.

Boas práticas recomendadas por especialistas

Profissionais experientes em segurança de nuvem costumam seguir um conjunto de princípios ao planejar e operar CWPP. Em vez de ativar todas as políticas de bloqueio de uma vez, eles sugerem começar em modo “monitor only”, coletando dados por algumas semanas para entender o comportamento normal dos workloads. A partir daí, políticas mais restritivas podem ser ativadas em etapas, priorizando primeiro sistemas menos críticos para reduzir o risco de falsos positivos impactarem produção. Outra prática recorrente é alinhar o uso de CWPP ao catálogo de serviços de cloud da empresa: para cada tipo de workload aprovado (como “API em Kubernetes” ou “batch em VM”), define‑se um perfil padrão de segurança na CWPP, evitando reinventar a roda a cada novo projeto. Esse tipo de padronização aumenta a aderência da solução no longo prazo.

Dicas concretas ao implementar CWPP

Na prática, especialistas de DevSecOps e arquitetos de segurança convergem em algumas recomendações diretas para quem está começando:

1. Mapeie seus workloads antes de escolher a solução, para evitar pagar por recursos que não serão usados.

2. Exija integração nativa com seus principais provedores de cloud, orquestradores e pipeline de CI/CD.

3. Comece com um piloto focado em um domínio claro (por exemplo, “aplicações web internas em Kubernetes”) e valide o impacto na operação.

4. Ajuste políticas de forma iterativa, tratando falsos positivos como insumo para refino, não como falha da ferramenta.

5. Planeje como os alertas vão fluir até o time de resposta a incidentes, idealmente via SIEM ou SOAR, evitando que o painel da CWPP vire apenas mais uma tela pouco usada.

Seguir esses passos reduz atrito e ajuda a transformar a CWPP em aliado do time de desenvolvimento, em vez de um obstáculo imposto pela área de segurança.

Como escolher fornecedores e avaliar soluções

Na hora de escolher um fornecedor, olhar apenas para lista de features é perigoso; o contexto da sua organização pesa tanto quanto. Avalie primeiro o quão multicloud você é hoje e pretende ser nos próximos anos. Depois, considere o volume e a criticidade de workloads em containers, VMs e serverless. Com isso em mãos, fica mais fácil descartar soluções que não tenham foco no seu cenário predominante. Especialistas recomendam também analisar maturidade de integração com ferramentas que você já usa, como sistemas de ticket, plataformas de observabilidade e soluções de CI/CD. Em paralelo, faça um sanity check de governança: a ferramenta suporta RBAC granular, auditoria de mudanças de política e segregação entre times de segurança e desenvolvimento? Esses detalhes de operação diária costumam fazer mais diferença na adoção real do que uma lista extensa de buzzwords.

Preço, testes e negociação com o mercado

Por fim, entrar em um comparativo CWPP fornecedores e preços sem uma noção clara de métricas de sucesso é um erro comum. Antes de solicitar propostas, defina objetivos mensuráveis, como redução do tempo de detecção de incidentes em workloads críticos, porcentagem mínima de cobertura de vulnerabilidades ou tempo máximo aceitável para on‑boarding de novos clusters. Com esses critérios, fica mais fácil interpretar provas de conceito e pilots. Sempre que possível, faça testes com workloads reais, incluindo momentos de pico, para ver o impacto em desempenho. Profissionais com experiência em compras de segurança costumam recomendar a combinação de avaliação técnica profunda com benchmarks de referência pública e conversas com clientes existentes do fornecedor. Assim, a decisão não se baseia apenas na demonstração comercial, mas em evidências concretas de valor, estabilidade e suporte.

Conclusão: onde CWPP se encaixa na sua estratégia

Ferramentas de Cloud Workload Protection Platform não são um remédio universal, mas resolvem um problema muito específico e crescente: a falta de visibilidade e controle fino sobre o que realmente roda nos ambientes de nuvem e híbridos. Quando bem escolhidas e integradas, elas se tornam um pilar central da estratégia de segurança, caminhando lado a lado com CSPM, IAM forte e práticas DevSecOps maduras. Ao considerar cloud workload protection platform preço, é útil lembrar que o custo de uma falha grave de segurança em workloads críticos costuma superar, com folga, o investimento em prevenção estruturada. Em vez de perguntar apenas “quanto custa a ferramenta?”, vale perguntar “quanto custa continuar sem saber, em detalhe, o que está acontecendo dentro de cada workload que mantém o negócio de pé?”. Essa reflexão, mais do que qualquer argumento comercial, tende a mostrar se já passou da hora de levar CWPP a sério na sua organização.