Por que IAM em ambientes multi-conta é outro jogo completamente diferente

Quando você sai de uma única conta de nuvem e entra num cenário com dezenas (ou centenas) de contas, o assunto identidade e permissão muda de patamar. Aquilo que funcionava como “um conjunto de policies bem escrito” deixa de escalar, e pequenos erros de configuração começam a ter impacto corporativo. É exatamente aí que entra a segurança IAM em ambientes multi-conta AWS, onde o foco deixa de ser apenas “quem acessa o quê” e passa a ser “como eu desenho uma arquitetura coerente, auditável e resistente a falhas humanas”. Vamos ver, em linguagem direta, como projetar identidades e permissões seguras usando IAM em ambientes multi-conta, com exemplos tirados de situações reais que aparecem em empresas de porte médio e grande.

Fundamentos de IAM em cenário multi-conta

Identidade não é usuário: é contexto + política

Ao desenhar uma arquitetura de identidade e acesso IAM para empresas com várias contas, vale abandonar a visão de que identidade é apenas “usuário humano com login e senha”. Em ambientes maduros, identidade é sempre a combinação de: quem está pedindo (humano, serviço, workload), de onde (rede, conta, dispositivo) e com qual finalidade (tarefa operacional, atividade de desenvolvimento, automação). A partir desse contexto é que você cria roles em vez de usuários diretos, centraliza autenticação em um IdP corporativo (SSO) e trata o IAM como um “roteador de privilégios” entre contas, e não como simples cadastro de senhas. Esse ajuste de mentalidade reduz drasticamente o improviso de permissões e cria base sólida para auditoria e automação, que é onde multi-conta começa a se pagar de verdade.

Por que multi-conta é mais seguro (se feito direito)

Separar workloads em múltiplas contas não é só capricho de arquitetura: é controle de blast radius. Um erro em produção não precisa afetar o ambiente de dados sensíveis; um token vazado em conta de sandbox não deveria ter qualquer capacidade de tocar finanças ou RH. As melhores práticas de IAM para múltiplas contas na nuvem partem desse princípio: permissões fortes localmente e extremamente restritas entre contas. Em outras palavras, você quer contas relativamente autônomas, mas com fronteiras muito bem definidas, usando roles de cross-account com policies enxutas e condições rigorosas. Isso traz mais trabalho inicial de modelagem, mas reduz investigações, incidentes e “gambiarras” de permissão no dia a dia.

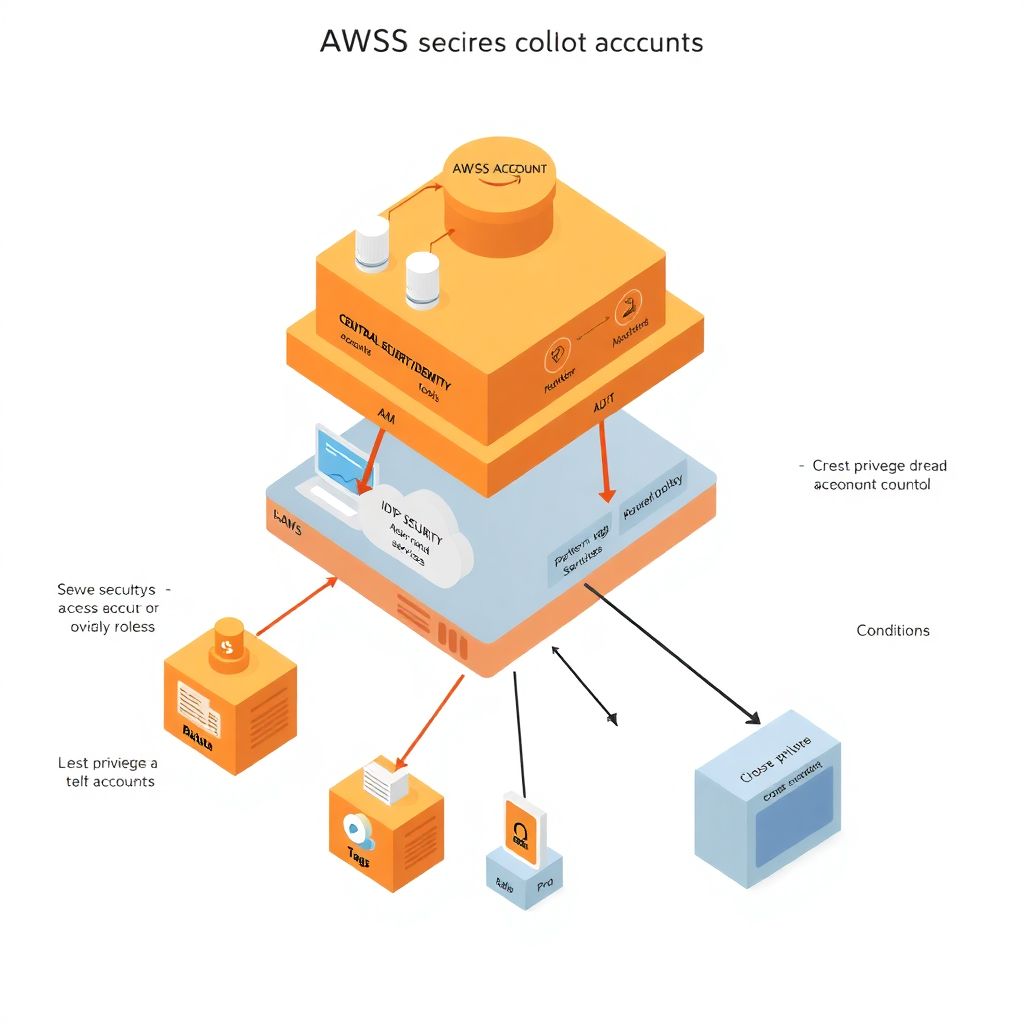

Modelo mental: da conta “central” para as contas “folha”

Organização em camadas de responsabilidade

Uma forma prática de raciocinar sobre como projetar permissões IAM seguras em ambiente multi-conta é enxergar sua organização em camadas. No topo, você tem uma conta de segurança ou identidade, que concentra o IdP, o SSO e as funções de auditoria. Em seguida vêm contas de “plataforma” (rede, logging, shared services) e, por fim, as contas de produto ou domínio (pagamentos, dados, marketing, etc.). Em vez de repetir criação de usuários em cada conta, você cria apenas roles consumidas via SSO ou via assumable roles para workloads, com trust policies específicas. Esse desenho reduz duplicidade de configuração, torna mais previsível o comportamento de acesso e simplifica resposta a incidentes, porque você sabe exatamente de qual camada veio cada ação e qual contexto a autorizou.

Case real: fintech saindo do caos de uma conta única

Uma fintech de médio porte começou com tudo em uma única conta AWS: produção, staging, desenvolvimento e até ambientes de experimento. O IAM era um conjunto de policies “patchwork”, cheias de wildcards, porque a prioridade era lançar produto. Quando o time de risco entrou em cena, qualquer auditoria era um sofrimento, e incidentes menores (como chaves de acesso expostas em repositório interno) deixavam todos em alerta máximo. A migração para um modelo multi-conta veio com reorganização total: criação de uma conta de segurança central, segmentação por domínios de negócio e adoção de SSO com roles por função. Em seis meses, o time reduziu em cerca de 60% o número de tickets de acesso manual e conseguiu bloquear rapidamente um incidente real de credencial vazada, limitando o impacto a uma única conta de desenvolvimento sem dados sensíveis.

Gestão centralizada de identidades em ambientes multi-conta

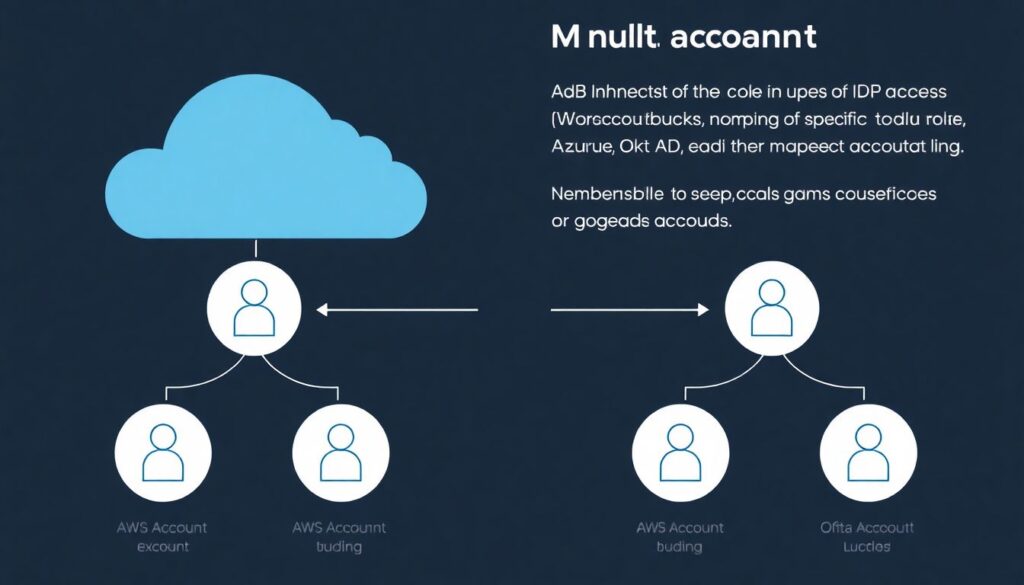

Gestão centralizada não significa permissões centralizadas

Muita gente confunde gestão centralizada de identidades e acessos IAM multi-conta com “tudo decidido por um único time”. Na prática, o que você quer centralizar é a autoridade de identidade (quem a pessoa é, quais grupos corporativos integra, qual é sua função formal) e padronizar o modelo de roles que as contas oferecem. Já a granularidade do que cada role faz em produção ou teste pode e deve ser desenhada junto com os donos daquele domínio. Isso resolve o conflito clássico entre segurança e agilidade: o time central mantém coerência, naming convention e guardrails, enquanto os times de produto conseguem ajustar permissões à realidade do serviço sem fugir do padrão definido.

Integração com IdP corporativo e SSO

Um pilar essencial da segurança IAM em ambientes multi-conta AWS é integrar a nuvem ao seu IdP corporativo (Okta, Azure AD, Google Workspace, etc.). Em vez de criar usuários locais em cada conta, você mapeia grupos do IdP para roles específicas por conta. Assim, a entrada e saída de pessoas da empresa é controlada em um único lugar, e o “lifecyle” de acesso (onboarding, mudança de função, desligamento) fica alinhado ao RH. Esse acoplamento forte entre IdP e IAM te permite implementar autenticação forte (MFA obrigatório), sessões curtas e revisões periódicas de membership, evitando aquele cenário em que alguém sai do time, mas mantém acesso por meses porque ninguém lembrou de tirar o usuário de um grupo obscuro.

Como projetar permissões IAM seguras em ambiente multi-conta

Princípios que devem guiar qualquer design

Antes de falar em policy JSON, vale ancorar alguns princípios que se aplicam em qualquer nuvem. Primeiro, privilégio mínimo real, não “quase isso”: cada role deve ter apenas as ações e recursos necessários, nada de “*” em nome da velocidade. Segundo, separação de funções: roles operacionais não devem ter poderes de governança e vice-versa. Terceiro, ausência de caminhos de escalonamento acidental: evite roles que, combinadas, possam ser usadas para conceder mais privilégios a si mesmas. Por fim, observabilidade: toda permissão crítica precisa ser rastreável via logs centralizados, com correlação clara entre identidade corporativa e role assumida, de preferência com tags e atributos descrevendo a finalidade da permissão.

Estratégia em 5 passos para roles cross-account

Quando você desenha fluxos de acesso entre contas (por exemplo, uma ferramenta de segurança central lendo logs de todas as contas), um roteiro simples ajuda a não se perder. Abaixo um fluxo prático para roles cross-account que costuma funcionar bem em empresas de diferentes portes, mantendo coerência e segurança sem sobrecarregar demais o time de plataforma com solicitações pontuais de exceção a cada novo serviço ou time que entra na organização.

- Defina qual conta é “dona” da identidade (geralmente a conta de segurança ou identidade) e qual conta é “dona” dos recursos (por exemplo, conta de logs, conta de produção do produto X).

- Crie uma role na conta dona do recurso, com trust policy permitindo apenas a conta de identidade (ou roles específicas dela) assumirem essa role, nunca qualquer conta arbitrária.

- Na role da conta dona do recurso, desenhe uma policy mínima para a tarefa (por exemplo, somente leitura em um bucket de logs ou permissão controlada para iniciar instâncias específicas).

- Na conta de identidade, crie uma role “cliente” que chama a role na conta alvo, explicitando ARN da role de destino e usando conditions como ExternalId ou tags de segurança quando aplicável.

- Documente o fluxo em termos de “quem pode acionar o quê” e use naming convention consistente (por exemplo,

SecurityReadLogs-Prod) para facilitar auditorias e revisões futuras.

Melhores práticas de IAM para múltiplas contas na nuvem

Padronização de naming e estrutura de policies

Um dos erros mais caros de corrigir depois é a ausência de padrões. Em vez de deixar cada time inventar nomes de roles e policies, defina desde o início convenções como: prefixos por domínio (SEC, DATA, APP), sufixos por ambiente (DEV, STG, PRD) e descrições claras no metadata. Além disso, adote um conjunto pequeno de “tipos” de role (por exemplo, human-readonly, human-operator, service-runtime, ci-cd) e derive as policies dentro desses tipos. Isso torna as melhores práticas de IAM para múltiplas contas na nuvem algo aplicável no dia a dia, porque as pessoas sabem qual “família” de roles escolher, reduzindo improvisos e pedidos de duplicação de privilégios desnecessários.

Uso intensivo de condições e tags

Policies baseadas apenas em ARNs muitas vezes ficam rígidas ou genéricas demais. Para ganhar precisão sem criar milhares de policies, use conditions e tags agressivamente. Você pode, por exemplo, permitir que uma role de deploy atualize apenas recursos marcados com Environment=Prod e Owner=TeamA, bloqueando qualquer tentativa de acesso a recursos de outros times. Da mesma forma, roles de leitura podem ser restringidas a recursos com níveis de classificação específicos. Esse uso de tags como camada de autorização transforma o IAM em algo mais declarativo: em vez de editar policy sempre que criar um recurso novo, você marca o recurso corretamente e ele automaticamente entra no escopo de quem é suposto acessá-lo.

Case 1: empresa de e-commerce e o “apagão” de acesso

Problema: ninguém sabia quem podia o quê

Uma empresa de e-commerce com cinco anos de nuvem já tinha adotado múltiplas contas, mas sem uma visão coerente de IAM. Cada time criou suas roles e policies localmente, sem qualquer coordenação. O resultado foi previsível: sobreposição de permissões, usuários com acessos antigos esquecidos e auditorias internas constantemente apontando riscos de escalonamento de privilégios. O pior episódio veio quando um incidente de segurança exigiu a revogação rápida de um conjunto de acessos suspeitos; porém, ninguém tinha clareza de quais roles eram de fato críticas, e o time acabou bloqueando acessos legítimos de operação por horas, atrasando a mitigação do problema e gerando impacto nas equipes de suporte e desenvolvimento.

Solução: catálogo de roles e centralização leve

A correção veio com a criação de um catálogo oficial de roles corporativas, revisadas por segurança e plataforma. Em vez de proibir times de criar roles, a empresa determinou que qualquer role “crítica” (com poder de alterar produção, billing ou rede) precisaria seguir um template já validado. As roles existentes foram mapeadas e classificadas; muitas foram deprecadas, e outras migradas para modelos padronizados. Além disso, o SSO foi reconfigurado para usar grupos corporativos que mapeavam diretamente para esse catálogo de roles. Em pouco tempo, a gestão centralizada de identidades e acessos IAM multi-conta deixou de ser vista como “burocracia” e passou a ser ferramenta de clareza: o time de segurança sabia exatamente onde agir em incidentes e os times de produto passaram a ter um idioma comum para negociar novos escopos de permissão sem reescrever o mundo.

Case 2: startup de dados e o acesso cruzado sem querer

Problema: workload de teste lendo dados de produção

Uma startup de analytics com forte cultura de experimentação mantinha dados de clientes em uma conta de produção e usava outra conta para testes de modelos. Em teoria, os ambientes eram separados; na prática, uma role de leitura criada para debug temporário acabou concedendo acesso de leitura ampla à conta de produção a partir da conta de testes. Um script de benchmark, rodando em um ambiente supostamente isolado, começou a puxar dados reais, misturando-os com datasets sintéticos. O problema foi detectado por acaso, quando um analista percebeu dados reais em dashboards internos que deveriam mostrar apenas informações anonimizadas.

Solução: fronteiras duras e revisão de trust policies

A correção envolveu revisar toda a política de cross-account e impor fronteiras duras entre contas de produção e teste. Primeiro, qualquer role com trust policy permitindo a conta de teste foi reavaliada; em seguida, criaram-se roles específicas com escopo extremamente limitado, usando conditions para restringir acesso apenas a buckets de dados anonimizados. Além disso, os times passaram a usar pipelines de mascaramento de dados que exportavam subconjuntos já tratados para a conta de teste, evitando a necessidade de qualquer leitura direta de produção. Esse caso reforçou na empresa a importância de tratar trust policies como “firewall lógico” entre contas, e não como simples formalidade para fazer a integração funcionar.

Ferramentas e automação para manter o desenho vivo

Infraestrutura como código para IAM

Nenhum desenho de IAM sobrevive por muito tempo se estiver baseado em cliques manuais no console. Em ambientes multi-conta, é praticamente obrigatório tratar IAM como código: usar Terraform, CloudFormation ou CDK para definir roles, policies e relacionamentos entre contas. Isso não só facilita replicar padrões entre contas novas, como também torna audível qualquer mudança: você consegue rastrear quem alterou o quê, quando e por que. Além disso, revisões de segurança podem ser feitas via pull request, com comentários e histórico, em vez de depender da memória de alguém que “lembra” por que uma permissão foi aberta meses atrás.

Detecção contínua de desvios de permissão

Mesmo com design cuidadoso, a realidade é que permissões tendem a “derivar” ao longo do tempo. Novos serviços entram, times mudam, exceções temporárias viram permanentes. Por isso, vale investir em ferramentas que analisam continuamente o uso de permissões e recomendam redução de escopo quando veem ações nunca usadas. Em AWS, serviços como IAM Access Analyzer e soluções de terceiros ajudam a identificar policies excessivamente amplas, roles com trust policies perigosas e caminhos de escalonamento involuntários. Esse ciclo contínuo de monitoramento fecha a lacuna entre ideal arquitetural e prática operacional, mantendo a segurança IAM em ambientes multi-conta AWS alinhada ao risco real da organização.

Checklist prático para revisar sua arquitetura de IAM multi-conta

Perguntas que revelam pontos fracos rapidamente

Para fechar, vale um conjunto de pontos que você pode usar como autodiagnóstico rápido da sua arquitetura de identidade e acesso IAM para empresas com várias contas. A ideia não é ser exaustivo, mas apontar sinais de alerta que, se respondidos de forma vaga ou incerta, indicam necessidade de revisão estrutural urgente. Use essas questões em reuniões entre segurança, plataforma e times de produto para alinhar expectativas e priorizar correções que tragam maior impacto de redução de risco com menor atrito operacional no dia a dia da organização.

- Você consegue listar, em poucos minutos, todas as roles com poder de alterar recursos em produção em qualquer conta?

- Existe uma diferença clara entre roles usadas por humanos, por workloads de aplicação e por pipelines de CI/CD?

- Todos os acessos humanos passam por SSO com MFA, sem chaves de acesso permanentes salvas em máquinas locais?

- As relações de confiança entre contas (trust policies) são documentadas e revisadas periodicamente por segurança?

- Recursos sensíveis (bancos de dados, buckets críticos) usam tags e conditions em policies para limitar quem pode acessá-los?

- Você tem logs centralizados e consegue rastrear de qual identidade corporativa partiu uma ação sensível em qualquer conta?

Se a resposta para várias dessas perguntas é “não sei” ou “talvez”, a boa notícia é que você já sabe por onde começar. Gradualmente, migre permissões manuais para templates versionados, fortaleça fronteiras entre contas e adote SSO como fonte única de verdade para identidades humanas. Ao encarar IAM não como obstáculo, mas como camada de arquitetura de negócio em ambientes multi-conta, você reduz riscos, simplifica auditoria e dá aos times de produto um modelo previsível para operar com segurança e velocidade ao mesmo tempo.