Por que sua auditoria Azure não pode mais ser “no olho”

Avaliar o nível de segurança do Azure hoje não é só abrir o portal e olhar alguns gráficos verdes. Ambientes modernos têm dezenas de subscriptions, centenas de recursos e uma avalanche de permissões, tags, políticas e integrações externas. Se você tentar fazer auditoria de segurança no Microsoft Azure com abordagem puramente manual, vai perder desvios críticos escondidos em detalhes: um permissionamento “temporário” que nunca foi revogado, um storage com acesso público habilitado para “testes”, um runbook antigo com credencial hardcoded. A boa notícia: é possível transformar a auditoria em um processo estruturado e repetível, combinando automação, checklist técnico e alguns truques pouco óbvios que muita gente ignora.

Passo 1: Entender o contexto de negócio antes de abrir o portal

Antes de falar de logs, roles e policies, você precisa saber por que aquele ambiente existe. Liste aplicações críticas, dados sensíveis, requisitos legais e risco aceitável. Sem isso, qualquer checklist de segurança Azure para empresas vira exercício teórico. Peça ao time de negócio que descreva “o pior cenário plausível” (por exemplo, vazamento de prontuários, se for saúde) e use isso como régua de severidade. Para cada aplicação, identifique: dados regulados, impacto financeiro, dependências externas e se existe plano de continuidade de negócio. Auditor que ignora contexto acaba, muitas vezes, recomendando controles caros em áreas pouco relevantes e deixando brechas perigosas em sistemas centrais que “todo mundo achou que já estavam protegidos”.

Passo 2: Desenhar o mapa real do ambiente – não o diagrama antigo

Diagramas de arquitetura bonitos quase nunca refletem o que realmente está rodando. Comece pela descoberta automática. Use Azure Resource Graph e tags para listar recursos por subscription, região, owner e ambiente (prod, dev, test). Compare o que encontrar com o que está documentado e trate diferenças como potenciais riscos: recursos sem owner, sem tags ou com nomes genéricos. Uma abordagem pouco explorada é criar uma camada de “cartografia viva”: scripts que rodam periodicamente e geram um inventário assinado digitalmente, servindo como trilha de auditoria. Assim, na próxima verificação, você não começa do zero e consegue ver o que mudou desde a última avaliação de segurança, em vez de tentar reconstituir o passado na base da memória.

Passo 3: Identidade e acesso – o lugar onde tudo costuma dar errado

A maioria dos incidentes em nuvem nasce de identidades superpoderosas com pouca supervisão. No Azure, olhe primeiro para Azure AD (Entra ID) e RBAC nas subscriptions. Verifique quantos Global Administrators existem, quem é Owner de subscription e se há contas de serviço com role “Contributor” em tudo. Uma estratégia mais criativa é aplicar “dieta de privilégios” em ondas controladas: escolha uma subscription menos crítica, reduza drasticamente as permissões e monitore o impacto operacional. Isso gera dados reais para convencer a gestão a adotar privilégio mínimo em escala. Para iniciantes, um erro comum é focar só em usuários humanos e esquecer identidades gerenciadas, service principals e conexões de integração contínua, que muitas vezes têm acesso mais amplo que qualquer colaborador.

Passo 4: Azure Policy, Blueprints e hardening sem sofrimento

Em vez de revisar cada recurso individualmente, audite as regras que governam o ambiente. Avalie se Azure Policy está sendo usado para forçar criptografia, bloquear IPs públicos em bancos de dados, exigir tags obrigatórias e impedir regiões não aprovadas. As melhores práticas de segurança e hardening no Azure sugerem padronizar configurações via iniciativas de políticas compartilhadas, e não por “checklist mental” dos administradores. Um caminho pouco comum, mas eficaz, é criar uma policy “modo sombra”: ela apenas audita violações, sem bloquear nada, durante um ciclo de sprint. Depois, discuta os resultados com os times e só então habilite o enforcement. Isso reduz resistência, evita travar deploys críticos e ainda educa os squads com exemplos concretos de desvios encontrados.

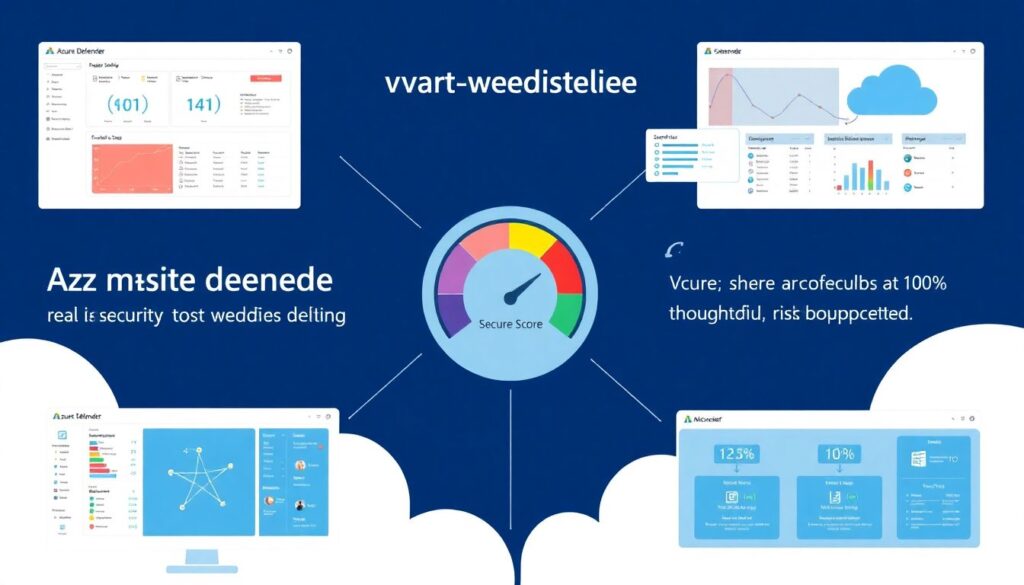

Passo 5: Defender, Secure Score e o lado bom da automação chata

Ferramentas de avaliação de segurança Azure Defender (hoje dentro do Microsoft Defender for Cloud) são aliadas poderosas, mas só se você souber separar o que é ruído do que é problema de verdade. Comece pelo Secure Score, mas não caia na armadilha de “jogar para a plateia” e perseguir 100%. Em vez disso, priorize recomendações que afetam recursos de produção e dados sensíveis. Um truque útil é mapear cada recomendação a um risco de negócio concreto (“estoque parado”, “multa regulatória”, “queda de receita”) para fugir do tecnicismo vazio. Outra solução fora do comum é automatizar a exportação das recomendações para um backlog de DevOps, com owners definidos, prazos e métricas de resolução. Assim a auditoria deixa de ser um PDF esquecido e vira trabalho mensurável na rotina de desenvolvimento.

Passo 6: Redes, bordas e o perigo dos “atalhos temporários”

Na camada de rede, o que quebra a segurança não é a arquitetura oficial, e sim exceções criadas às pressas. Revise NSGs, Azure Firewall, WAF e VPNs focando em regras “temporárias”, “any-any” e portas amplas demais para ambientes de teste que acabaram tocando a produção. Uma abordagem criativa é usar tags de tempo de vida nas regras (“expires: 2026-03-01”) e automatizar a remoção das que passam da data. Durante a auditoria, questione ativamente todas as conexões diretas de administração (RDP/SSH) expostas na internet: em muitos casos é possível substituí-las por Bastion, Just-in-Time ou jump hosts. O iniciante costuma achar que “se está por trás de VPN, está seguro”, ignorando que laptops comprometidos de fornecedores podem se tornar ponte perfeita para movimentação lateral até cargas críticas do Azure.

Passo 7: Dados, chaves e segredos – onde o vazamento dói de verdade

Ao avaliar o nível de segurança de storage accounts, bancos de dados e Key Vault, não se limite a verificar se a criptografia está “on”. Analise quem pode acessar, de onde e por qual caminho. Procure por SAS tokens sem expiração, conexões com chave de conta em vez de identidades gerenciadas, e segredos duplicados em variáveis de ambiente, pipelines e scripts antigos. Uma solução pouco ortodoxa, mas eficaz, é rodar um “caça-segredos” interno: ferramentas que varrem repositórios Git, buckets e logs à procura de chaves e senhas expostas, com reporte direto para a equipe de segurança. Isso muitas vezes revela vulnerabilidades que nenhum dashboard padrão mostra. Para iniciantes, um alerta: não confie apenas no rótulo “private endpoint”. Se a governança de DNS estiver frouxa, um atacante interno ainda pode abusar de resoluções mal configuradas.

Passo 8: Logs, detecção e o teste de fogo da resposta a incidentes

Monitoramento frouxo transforma qualquer invasão em desastre de longo prazo. Verifique se Azure Monitor, Log Analytics e Defender for Cloud estão coletando eventos críticos de identidades, redes, VMs, containers e PaaS. Mas vá além do “está habilitado?”: peça demonstração. Pergunte ao time: “se alguém escalar privilégio dentro do Azure hoje, como vocês descobrem e em quanto tempo?”. Um exercício nada convencional é simular incidentes controlados com o time de segurança assistindo: criar um recurso fora do padrão, tentar login suspeito, modificar uma policy crítica. Meça o tempo até o alerta e a resposta. Isso transforma a auditoria em laboratório prático, expondo lacunas de playbooks, falta de runbooks automatizados e dependência excessiva de heróis individuais que “sabem onde olhar nos logs”.

Passo 9: Compliance, evidências e o papel da consultoria externa

Quando o assunto é conformidade, muita empresa foca em preencher planilhas e esquece da rastreabilidade técnica. Crie o hábito de vincular cada controle a evidências geradas diretamente do Azure: export de policies, relatórios do Defender, capturas de configuração com horário e hash. Isso torna auditorias regulatórias futuras muito mais ágeis. Em ambientes complexos, faz sentido trazer consultoria em segurança e compliance Azure para revisar não só a configuração, mas também a maturidade do processo: quem aprova exceções, como as mudanças são documentadas, como lidar com exigências diferentes de GDPR, LGPD, PCI ou setor financeiro. Use essa consultoria como “sparring partner” técnico, não como carimbador de conformidade. O valor real está em desafiar suposições internas e encontrar brechas culturais que nenhuma ferramenta enxerga.

Passo 10: Transformar o checklist em ciclo contínuo (e menos doloroso)

Checklist bom é checklist que sai do papel. Monte um roteiro de auditoria recorrente com frequência definida por criticidade do ambiente, não por calendário fixo. Para torná-lo sustentável, divida o checklist entre times: identidade, rede, dados, observabilidade. Automatize tudo o que for repetitivo: inventário, coleta de métricas de Secure Score, verificação de policies. Em vez de tratar cada rodada como “evento traumático”, traga os achados para retrospectivas de squads, com foco em aprendizado, não em caça às bruxas. Com o tempo, essa abordagem reduz o esforço manual e aumenta a qualidade da auditoria de segurança no Microsoft Azure. Em empresas grandes, isso evolui naturalmente para um checklist de segurança Azure para empresas versionado, com histórico de mudanças e indicadores claros de melhoria ou regressão entre ciclos.