Why cloud incident response feels different (and why your SOC must adapt)

In on‑prem environments, incident response is often linear: detect, contain, eradicate, recover. In cloud, the same playbook breaks quickly. Identities are ephemeral, workloads autoscale, logs se espalham em vários serviços, and a “server” might be a short‑lived container that vanished 5 minutes ago. If your SOC keeps treating cloud like a datacenter, you’ll either miss attacks or drown in noise. That’s why serviços de incident response em cloud para empresas precisam focar menos em dispositivos e mais em contas, roles, pipelines e APIs. The goal is to transform your SOC into a team that raciocina em cima de contexto de nuvem, não apenas alertas isolados.

Foundations: what a cloud-centric incident response playbook really needs

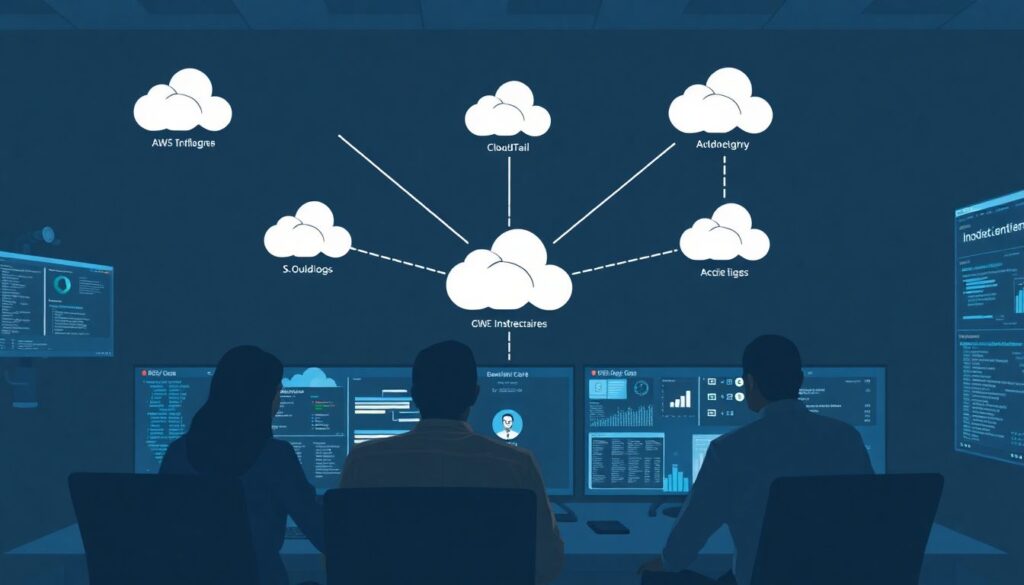

A cloud IR playbook is not just a Word file with steps. It’s a living specification of how your SOC interacts with the fabric of AWS, Azure, GCP ou outro provedor. At minimum, you define: where evidences live (CloudTrail, Activity Logs, audit logs de SaaS), which identities can executar ações de contenção, and how to avoid breaking critical automations when you isolate recursos. When a consultoria SOC para criação de playbooks e runbooks em nuvem entra num projeto maduro, the first deliverable is usually a map of trust boundaries: tenants, accounts, subscriptions, VPCs, CI/CD pipelines and third‑party integrações. Without this map, qualquer playbook vira adivinhação.

Case 1: OAuth app abuse in a multi-tenant SaaS

Um SOC de uma fintech SaaS percebeu logins suspeitos, mas MFA estava ok. Instead of focar na senha, a equipe revisou os consent logs do provedor de identidade e descobriu que um app OAuth “internal tooling” tinha escopo amplo de leitura. O atacante comprometeu apenas uma conta de desenvolvedor, depois usou o app para acessar centenas de workspaces de clientes. O velho playbook focado em reset de senhas seria inútil. O novo playbook em cloud orientou: revisar apps de terceiros, revogar tokens, usar “app consent policies” e automatizar hunting por escopos suspeitos. Result: impacto limitado e melhoria permanente de controles.

Playbooks vs runbooks: stop mixing strategy and muscle memory

Na prática, muitas equipes chamam tudo de “playbook” e se perdem. A distinção ajuda a escalar o SOC:

– Playbook: visão tática, por tipo de incidente (ex.: “compromisso de chave de acesso AWS”). Foca em decisões, critérios de escalonamento, comunicação, riscos ao negócio.

– Runbook: passo‑a‑passo operacional (ex.: comandos exatos no AWS CLI, queries no SIEM, actions no SOAR).

Quando você separa os dois, fica mais fácil versionar o conteúdo técnico sem rediscutir a estratégia a cada mudança de console ou API. Uma plataforma de gestão de incidentes em cloud com playbooks automatizados costuma refletir essa separação: o playbook vira um fluxo condicional de alto nível; o runbook, um conjunto de tarefas automatizáveis anexadas a cada etapa.

Checklist prático para criar bons playbooks de cloud

– Descreva o incidente em termos de identidade + recurso + caminho de ataque, não apenas “alerta X foi disparado”.

– Liste fontes mínimas de evidência (logs, snapshots, configs) e RTO máximo para coletá‑las antes que expirem.

– Defina pontos de “go/no‑go” para containment agressivo (ex.: desligar um cluster, bloquear tenant inteiro).

– Inclua contact points de times de produto, DevOps, segurança e jurídico, com horários e canais alternativos.

– Documente rollback: como voltar serviços ao normal sem reabrir o vetor de ataque.

Designing cloud runbooks que realmente funcionam às 3 da manhã

Runbooks em nuvem falham quando assumem que o analista conhece de cor cada painel de cada provedor. Em madrugada, com pressão, isso é ilusão. Um bom runbook parte de primitives simples: CLI scripts versionados, automações em SOAR, playbooks nativos de ferramentas de segurança cloud. A consultoria SOC para criação de playbooks e runbooks em nuvem costuma padronizar blocos reutilizáveis: “isolar role comprometida”, “revogar tokens”, “forçar rotation de chaves”, “aplicar SCP temporária”, etc. Cada bloco vira um módulo chamado por vários incident types, evitando divergências entre times e turnos.

Boas práticas para runbooks de SOC em nuvem

– Sempre inclua pré‑requisitos: permissões mínimas, tools instaladas, contexto de ambiente (prod, staging).

– Use exemplos de comandos completos, com placeholders claros, e não apenas “rodar script X”.

– Valide cada passo em ambiente de teste e registre o output esperado, inclusive mensagens de erro comuns.

– Marque passos “automatizáveis” cedo; isso facilita integrá‑los depois a um SOAR ou lambda.

– Evite ações irreversíveis sem checkpoint (“confirme com on‑call de produto antes de…”, “abra change rápido”).

Key use cases: what your cloud playbooks must cover

Se sua equipe está começando, foque em meia dúzia de cenários de alto impacto, em vez de tentar cobrir tudo. Alguns incident types aparecem em quase todo ambiente:

– Compromisso de credenciais (IAM users, service accounts, API keys).

– Exposição de storage (buckets públicos, snapshots abertos, shares mal configurados).

– Abuso de CI/CD (pipelines comprometidas injetando código malicioso).

– Criptomineração ou uso abusivo de recursos.

– Manipulação de logs ou trilhas de auditoria.

Cada um precisa de playbook próprio, mas com blocos comuns. Ao alinhar isso com serviços de incident response em cloud para empresas, você garante que os consultores e o SOC interno falem a mesma língua durante crises.

Case 2: “Só era um bucket de testes” — até virar manchete

Uma empresa de e‑commerce mantinha buckets “temporários” para testes, fora do padrão de naming de produção. Nenhuma política de segurança os cobria. Um pesquisador externo encontrou um desses buckets públicos com dumps de logs contendo e‑mails de clientes e padrões de compra. Não era PII sensível completa, mas o suficiente para gerar ameaça reputacional. Não havia playbook específico para storage em cloud; a resposta foi lenta e cheia de dúvidas jurídicas. Depois do incidente, eles criaram um playbook dedicado para exposição de storage e um runbook que rodava periodicamente scanning automatizado em todos os ambientes, incluindo dev e labs.

Attack simulation: why your SOC needs to “break” the cloud on purpose

Sem exercício prático, playbooks e runbooks ficam bonitos só no Confluence. Ferramentas de simulação de ataques cibernéticos para equipes de SOC permitem emular técnicas reais (TTPs) sem precisar de um atacante de verdade. Não se trata apenas de rodar um “red team” anual; é um programa contínuo de purple teaming. Ao agendar cenários mensais — ex.: criação não autorizada de usuário IAM, privilege escalation usando políticas mal configuradas, exfiltração para bucket externo — você vê onde os alertas falham, quais integrações quebram e quanto tempo leva para fechar o ciclo de detecção‑contenção‑erradicação.

Como estruturar exercícios de simulação em cloud

– Defina um objetivo claro (testar logging, testar automação de resposta, testar comunicação interna).

– Limite o blast radius: use contas de sandbox espelhando a produção, mas com dados sintetizados.

– Combine métricas antes do exercício: MTTD, MTTR, precisão das classificações, impacto em operações.

– Envolva stakeholders de produto e DevOps; muitos gaps surgem exatamente na interface entre times.

– Faça post‑mortem específico do exercício, com ações de melhoria e owners definidos.

Case 3: Crypto-miner na madrugada e o valor do runbook bem escrito

Um provedor de SaaS B2B começou a receber alertas de uso anômalo de CPU em um cluster Kubernetes gerenciado. O time de NOC viu apenas consumo alto e reiniciou pods. O SOC, seguindo um runbook de “usage spike investigation”, checou métricas de rede e logs do container runtime. Encontrou conexões persistentes para pools de mineração e binários suspeitos injetados via imagem vulnerável de terceiros. O playbook mandava isolar o namespace, revogar tokens de deploy e auditar o pipeline de CI. Usando automações pré‑definidas, o time conteve o incidente em menos de 40 minutos, sem derrubar o serviço inteiro. Sem esse runbook, provavelmente tratariam como “bug de performance”.

Choosing tools and building a cloud incident management ecosystem

Ferramentas são apenas parte do jogo, mas uma boa suíte reduz fricção. Uma plataforma de gestão de incidentes em cloud com playbooks automatizados ajuda o SOC a orquestrar alertas do SIEM, CSPM, EDR de workloads e identidade. O segredo é modelar incidentes como objetos ricos: anexar evidências, links para dashboards, decisões tomadas e ações automáticas disparadas. Integrações com repositórios de código, sistemas de ticket e mensageria deixam a linha entre “resposta” e “operação” mais fluida. Mas cuidado com over‑automation: qualquer ação que mexe em privilégios, chaves ou configuração de rede deve exigir confirmação humana ou dual‑control.

Stack mínimo para incident response em cloud

– SIEM com ingestão nativa de logs de provedores de nuvem e SaaS críticos.

– SOAR ou engine de automação com suporte a APIs de cloud e identity providers.

– CSPM/CNAPP para visibilidade contínua de postura e misconfigs.

– Repositório central de playbooks/runbooks versionado (Git) e integrado com ferramentas de colaboração.

– Sandbox ou contas de laboratório para testar runbooks e simulações sem risco à produção.

Training your SOC: turning theory into muscle memory

Ferramentas e documentos não compensam um SOC sem prática. Um programa de treinamento SOC em resposta a incidentes em nuvem e simulação de ataques deve misturar teoria mínima com exercícios frequentes. Em vez de cursos longos e raros, prefira sprints quinzenais de labs focados: “responder a vazamento de chave”, “investigar criação suspeita de role”, “lidar com incidente de SaaS externo”. Inclua também rotação entre funções: analistas nível 1 participam de exercícios de coordenação, líderes de incidente fazem hunting técnico. Essa troca aumenta empatia e reduz atritos nos incidentes reais, além de acelerar decisões sob pressão.

Roteiro simples para estruturar o treinamento

– Mapear lacunas de habilidade a partir de incidentes passados e simulações já feitas.

– Criar labs que espelham o stack real de cloud e segurança da empresa.

– Medir performance não só por tempo, mas por qualidade de hipóteses e documentação.

– Revisar e atualizar playbooks/runbooks logo após cada ciclo de treinamento.

– Incentivar contribuições bottom‑up: analistas que sugerem melhorias ganham ownership dos artefatos.

Bringing it all together: continuous improvement loop

Um programa maduro de incident response em cloud é um ciclo, não um projeto com data de fim. Incidentes reais alimentam ajustes em playbooks; esses ajustes são testados em simulações; as simulações expõem gaps de ferramenta e skill; esses gaps geram novos treinamentos e, às vezes, mudanças de arquitetura. Ao combinar serviços de incident response em cloud para empresas com um time interno curioso e disciplinado, você cria um SOC que aprende mais rápido do que os atacantes evoluem. O objetivo não é eliminar incidentes — isso é impossível — mas reduzir cada vez mais o tempo e o impacto de cada falha inevitável.