Why secure IaC is harder than it looks

Most teams adopt Infrastructure as Code for speed, not for segurança, и это быстро мстит. One day you’re happily merging Terraform; a month later вы обнаруживаете, что половина S3-бакетов публичны, а в security group открыт 0.0.0.0/0. Именно здесь начинается разговор про infraestrutura como código segurança boas práticas. Проблема в том, что сами шаблоны кажутся безобидными: это ведь всего лишь текст. Но баг в коде инфраструктуры размножается во всех окружениях одновременно — прод унаследует те же уязвимости, что и тест. В итоге IaC без продуманной модели безопасности превращается в автоматизацию ошибок, а не в автоматизацию надежности.

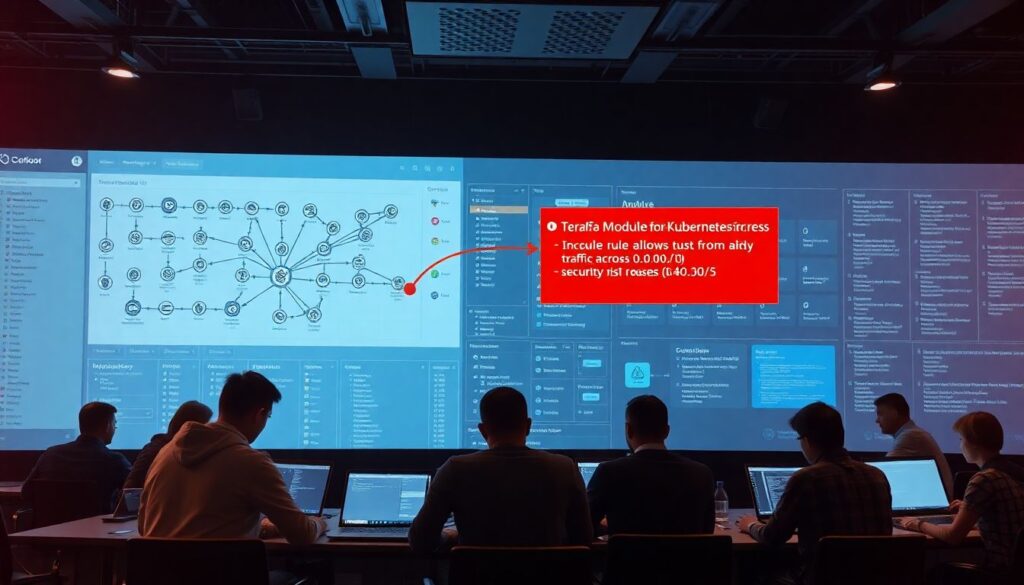

Real-world failures: when templates leak more than configs

Представьте компанию, которая мигрирует десятки микросервисов в облако. Один Terraform-модуль для Kubernetes ingress содержит неверное правило, разрешающее трафик из любого источника, и этот модуль реиспользуется в 40+ сервисах. Формально всё “в коде”, pull request’ы есть, ревью тоже, но никто не смотрит на безопасность как на функциональное требование. Через пару месяцев находится скан отчёта: открытые панели админки, экспонированные метрики и беззащитные webhook-и. Этот кейс типичен: инфраструктура централизована, а security-паттерны — нет. Отсюда вывод: стандартизация модулей без стандартов безопасности — прямой путь к массовым инцидентам.

Security patterns: design IaC like a product

Reusable secure building blocks

Самый недооценённый подход — относиться к IaC-модулям как к продукту, а не к “скриптам девопсов”. Выделите слой базовых модулей: VPC, базы данных, очереди, S3, Kubernetes ingress. В эти блоки жёстко вшейте security-паттерны: шифрование по умолчанию, закрытые security groups, минимально необходимые роли IAM. Пусть разработчик вообще не может создать RDS без включённого backup и encryption. Такой подход снижает разброс ошибок: вместо сотен вариаций конфигураций вы управляете десятком проверенных конструкторов, где инфраструктура como código segurança boas práticas встроена в сами абстракции, а не в инструкции в wiki.

Policies as code from day zero

Второй паттерн — “политики как код” рядом с “инфраструктурой как код”. Вместо того чтобы писать в документации “не открывайте 0.0.0.0/0”, зафиксируйте правило в политиках. Для políticas de segurança para templates IaC terraform cloudformation используйте Open Policy Agent, HashiCorp Sentinel или аналогичные движки. Положите эти политики в тот же репозиторий, что и шаблоны, делайте на них code review и версионирование. Тогда новое требование — вроде принудительного TLS 1.2 для всех endpoints — становится коммитом, а не рассылкой по Slack. Это резко повышает повторяемость и прозрачность соблюдения правил.

Tools: beyond just “run a scanner in CI”

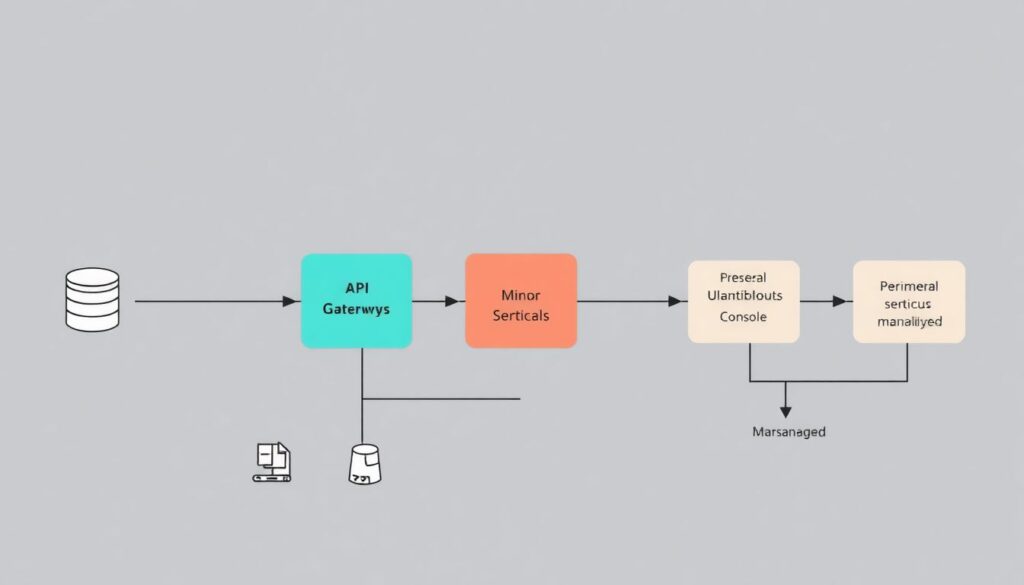

Часто разговор про ferramentas de segurança para infraestrutura como código сводится к установке одного сканера в CI и галочки в чек-листе. На деле инструменты надо комбинировать. Линтеры вроде TFLint ловят стиль и простые ошибки, Checkov, Terrascan или Kics анализируют misconfigurations, а Cloud provider scanners валидируют уже развёрнутую инфраструктуру. Нюанс: нельзя рассчитывать только на пост-фактум проверки в облаке, иначе вы лечите симптомы, а не причину. Эксперты советуют строить “двойной барьер”: сначала статический анализ шаблонов, затем периодический аудит живой инфраструктуры на расхождение с IaC и дрейф настроек.

Automatic template checks: make the pipeline the gatekeeper

Shift-left security with real blocking gates

Verificação automática de templates infraestrutura como código должна быть не рекомендацией, а жёстким шлюзом в CI/CD. Типичная ошибка — запускать сканер в “адвайзори” режиме, где репорт просто отправляется в почту. В реальной жизни такие письма быстро игнорируются. Гораздо полезнее настроить job, который блокирует merge, если критические политики нарушены: открытые порты, нешифрованные секреты, public S3 и т.п. При этом разработчикам нужно давать быстрый фидбек: запуск тех же проверок локально перед коммитом и понятные сообщения об ошибках. Тогда безопасность не воспринимается как бюрократия, а как часть нормального дев-цикла.

Non-obvious tricks: policy exceptions without chaos

Самая сложная часть пайплайна — исключения. Всегда найдётся сервис, который объективно требует публичного доступа или нестандартного порта. Неочевидное, но рабочее решение — хранить исключения тоже как код. Добавьте в репозиторий файл с описанием исключений: кто запросил, зачем, на какой срок. Политики должны уметь читать этот файл и временно ослаблять правила под конкретные ресурсы. Плюс автоматически напоминать о пересмотре через N дней. Это сохраняет строгие стандарты, не ломая бизнес-требования, и даёт аудиторам чёткий трек: где именно отступили от правил и почему.

Compliance & governance: encoding the auditors’ checklist

Вопрос como implementar compliance e governança em IaC com segurança почти всегда упирается в людей, а не в YAML. Зрелые команды берут контрольные списки SOC 2, ISO 27001, PCI-DSS и переводят их в политики и модульные шаблоны. Требуется логирование? По умолчанию включён CloudTrail, централизованный лог-аккаунт и неизменяемое хранилище. Нужен контроль доступа? В модулях зашиты обязательные роли и separation of duties. Аудиторы вместо бесконечных скриншотов получают ссылку на репозиторий и пробный деплой в отдельный аккаунт, где автоматически поднимается соответствующая требованиям среда. Так compliance перестаёт быть ручной рутиной и превращается в повторяемый процесс.

Alternative approaches when full IaC is not realistic

Не у всех компаний достаточно зрелости, чтобы сразу переписать всё на Terraform или CloudFormation. Это не значит, что нужно откладывать безопасность. Альтернативный подход — начать с “IaC вокруг критичных ресурсов”: базы данных, публичные endpoints, identity. Менее важные части пока управляются через консоль, но строго ограничены правами. Для них можно использовать export‑инструменты облака, которые периодически выгружают текущее состояние в код для анализа. Такой гибрид даёт время, чтобы вырастить практику, не обваливая команду миграцией всего монолита инфраструктуры разом и не тормозя разработку.

Pro tips: hard-earned lessons from practitioners

1. Сначала стандартизируйте модули, потом масштабируйте команды. Иначе каждый пишет свой VPC “как умеет”.

2. Включайте безопасность в definition of done: изменение инфраструктуры без обновлённых политик — не готово.

3. Привлекайте SecOps к ревью модулей, а не только к инцидентам — дешевле предотвратить, чем тушить.

4. Не бойтесь жёстких дефолтов: опция “make it insecure” должна требовать явного justify, а не быть нормой.

5. Обучайте разработчиков читать security-отчёты сканеров — слепой trust к инструментам часто приводит к ложной уверенности.