Categoria: Artigos

-

Network segmentation and microsegmentation best practices in cloud-native environments

Cloud-native network segmentation and microsegmentation mean isolating workloads using identity, labels and policies instead of only IP-based firewalls. In Brazilian environments running Kubernetes and managed cloud computing services, good practice is to combine cluster NetworkPolicies, service mesh or host firewalls, plus automation and monitoring, always balancing security depth with team skills and available resources. Core…

-

Cloud key, secret and certificate management: comparing major providers vaults

For most Brazilian companies already standardized on one provider, the best budget-first choice is the native stack: AWS KMS + Secrets Manager, Azure Key Vault, or Google Secret Manager with Cloud KMS. Multi-cloud or on-prem integration usually justifies HashiCorp Vault. Start simple, centralize secrets, and upgrade only when compliance or scale really demand it. Budget-first…

-

Cloud security checklists for Aws, azure and Gcp before going to production

Use a repeatable, provider-specific security checklist before production to block the most common cloud incidents: leaked keys, overexposed networks, missing encryption and no logging. This guide gives safe, concrete checks for AWS, Azure and GCP, aligned with Brazilian teams (pt_BR), and can be used both internally and with external cloud security consultants. Pre-production security snapshot…

-

Cloud vulnerability analysis with managed scanners and seamless Ci/cd integration

Cloud vulnerability analysis in Brazilian environments means mapping your cloud assets, choosing safe scanners, running automated checks, and integrating results into CI/CD and ticketing. For intermediate teams, combine open‑source tools with a scanner de vulnerabilidades em nuvem gerenciado to scale, reduce blind spots, and keep developers in the loop. Executive summary of conclusions Start with…

-

Sensitive data protection in cloud: Dlp, masking, tokenization, environment isolation

Protecting sensitive data in cloud workloads combines clear data classification, soluções DLP em cloud para empresas, masking, tokenization, strong encryption, and segregação de ambientes em cloud para dados sensíveis. For pt_BR organizations aiming at ferramentas de segurança em nuvem для compliance LGPD, the focus is to minimize exposed data, reduce blast radius, and continuously verify…

-

How to structure a cloud security governance and compliance program for regulated firms

To structure a cloud security governance and compliance program for regulated companies in Brazil, start by mapping regulations to cloud services, defining risk ownership, and building a minimum control baseline. Then operationalize with clear workflows, evidence requirements, monitoring, and audit‑ready reporting tailored to your regulators, business units, and outsourced cloud providers. Governance and compliance blueprint…

-

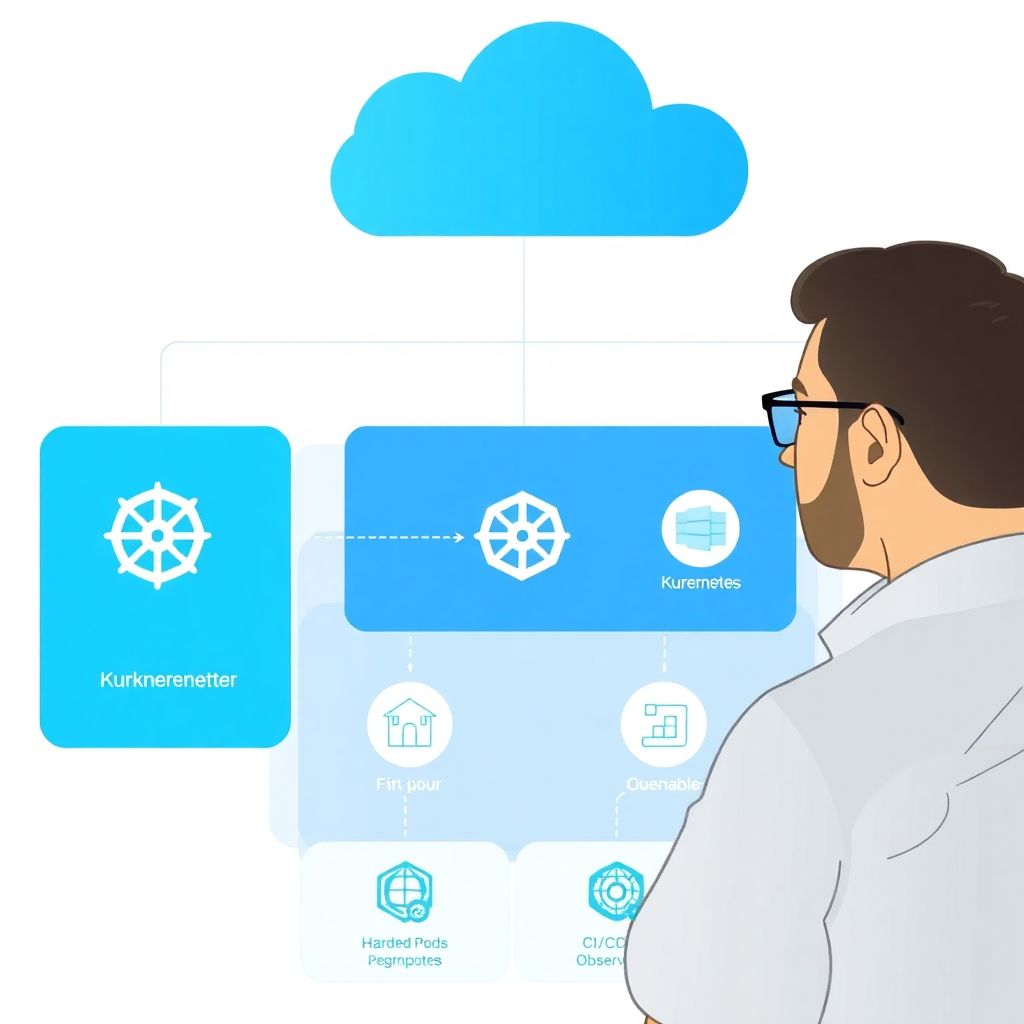

Secure kubernetes cloud workloads: complete configuration guide

To configure secure workloads in Kubernetes on cloud providers, start with a clear threat model, lock down the control plane, enforce network segmentation, and apply pod-level hardening. Then secure identities and CI/CD, add image signing, and implement strong observability and incident response. This guia de hardening de kubernetes em cloud focuses on practical, cloud-neutral steps….

-

Ci/cd pipeline security in the cloud: protecting the full delivery lifecycle

Securing CI/CD pipelines in the cloud means controlling identities, secrets, code integrity and deployments across all stages, from commit to production. For teams in pt_BR contexts using AWS, Azure, GCP or Kubernetes, the safest approach is to design least-privilege pipelines, isolate environments, automate checks and continuously monitor every action your pipeline performs. Essential security objectives…

-

Cloud key and secret management with Kms, Hsm and secret vaults implementation

To implement secure cloud key and secret management, combine a managed KMS for most encryption, an HSM for hardware-backed keys, and a managed secret vault for application credentials. Start with a clear key lifecycle, enforce least-privilege access, enable auditing, and test incident-response procedures before moving any production workload. Critical Principles for Cloud Key and Secret…

-

Cspm tools evaluation: choosing cloud security posture management and sample reports

To choose the best Cloud Security Posture Management platform, start from your clouds (AWS, Azure, GCP), required compliance reports, and how deeply you need to integrate with CI/CD and SOC tools. Compare coverage, noise level, report quality and total cost instead of only licenses, using trials and a structured CSPM evaluation checklist. CSPM evaluation -…