Categoria: Artigos

-

News: recent cloud service vulnerabilities and their impact on companies

Why cloud vulnerabilities are back in the news (and why you should care) Over the last few years, cloud has gone from “nice to have” to “if it goes down, our business stops.” That shift made every misconfiguration, weak password and sloppy API suddenly front‑page material. When you read headlines about huge data leaks, ransomware…

-

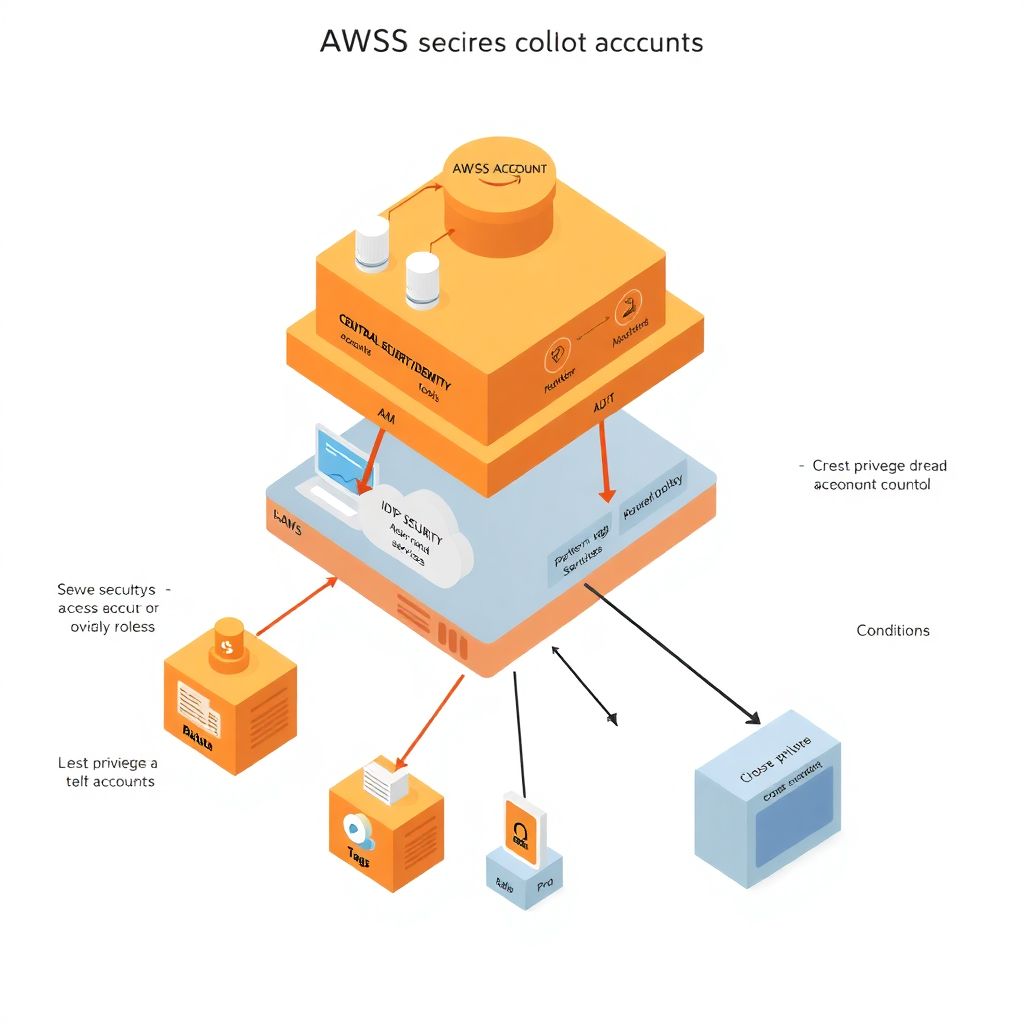

Secure cloud landing zone guide for large organizations

Por que uma landing zone em cloud para grandes empresas virou assunto de sobrevivência Vamos ser diretos: para grandes organizações, hoje não é mais “se” vão para a nuvem, mas “como” vão fazer isso sem quebrar segurança, compliance e orçamento. Alguns números rápidos para alinhar contexto: – Segundo o Gartner (2023), mais de 65% das…

-

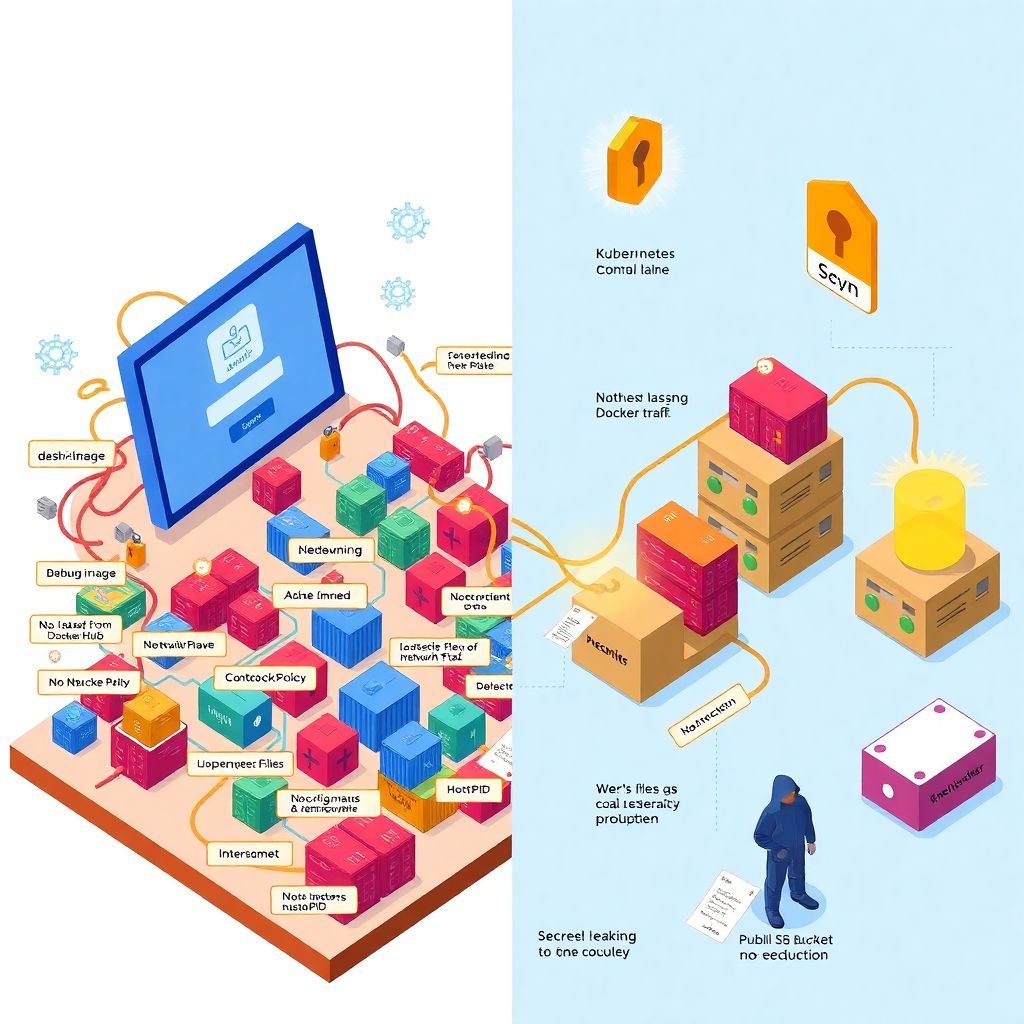

Kubernetes security: from basic cluster setup to resilient production environments

Por que segurança em Kubernetes parece сложнее, чем есть на самом деле Когда люди впервые заходят в мир Kubernetes, им быстро показывают деплойменты, сервисы и магию автоскейлинга. А вот безопасность обычно подвешивают «на потом», как будто это можно прикрутить одной галочкой в конце. Отсюда и вырастают классические истории: кластер с правами admin:admin, открытый в интернет,…

-

Best Cnapp tools compared: practical guide to protecting cloud workloads

Por que o CNAPP virou peça-chave da segurança em nuvem Do patch manual ao “piloto automático” de segurança Se você lembra como era proteger infraestrutura de nuvem em 2018–2020, dá quase nostalgia: scripts espalhados, dezenas de dashboards, alertas que ninguém lia e auditorias que pareciam um susto permanente. Em 2026, o jogo mudou. As empresas…

-

Cloud security posture management: how to build a Cspm program from scratch

Why CSPM became a must‑have (and not a “nice‑to‑have”) Back in 2015, “cloud security” in most companies meant: security groups, a few IAM roles, maybe some encryption, and a shared Excel with “best practices”. Fast‑forward to 2026, and we live in a world where one misconfigured S3 bucket or overly permissive Azure Storage account can…

-

Pentest and bug bounty best practices for secure cloud infrastructure

Por que pentest e bug bounty em cloud são diferentes do resto Quando você sai do mundo on-premise e entra em infraestruturas cloud, o “jogo” do pentest muda bastante. Você não está mais só procurando uma porta 22 aberta; agora precisa entender identidades, policies, serviços gerenciados e integrações entre contas. Boas práticas aqui não são…

-

Cloud security incident analysis: lessons from major real-world data breaches

Why real cloud breaches teach more than glossy vendor brochures When people talk about cloud security, the conversation often stays at the level of principles and best practices. In reality, most teams start changing behavior only after a painful incident — theirs or someone else’s. Looking closely at big data leaks in the cloud gives…

-

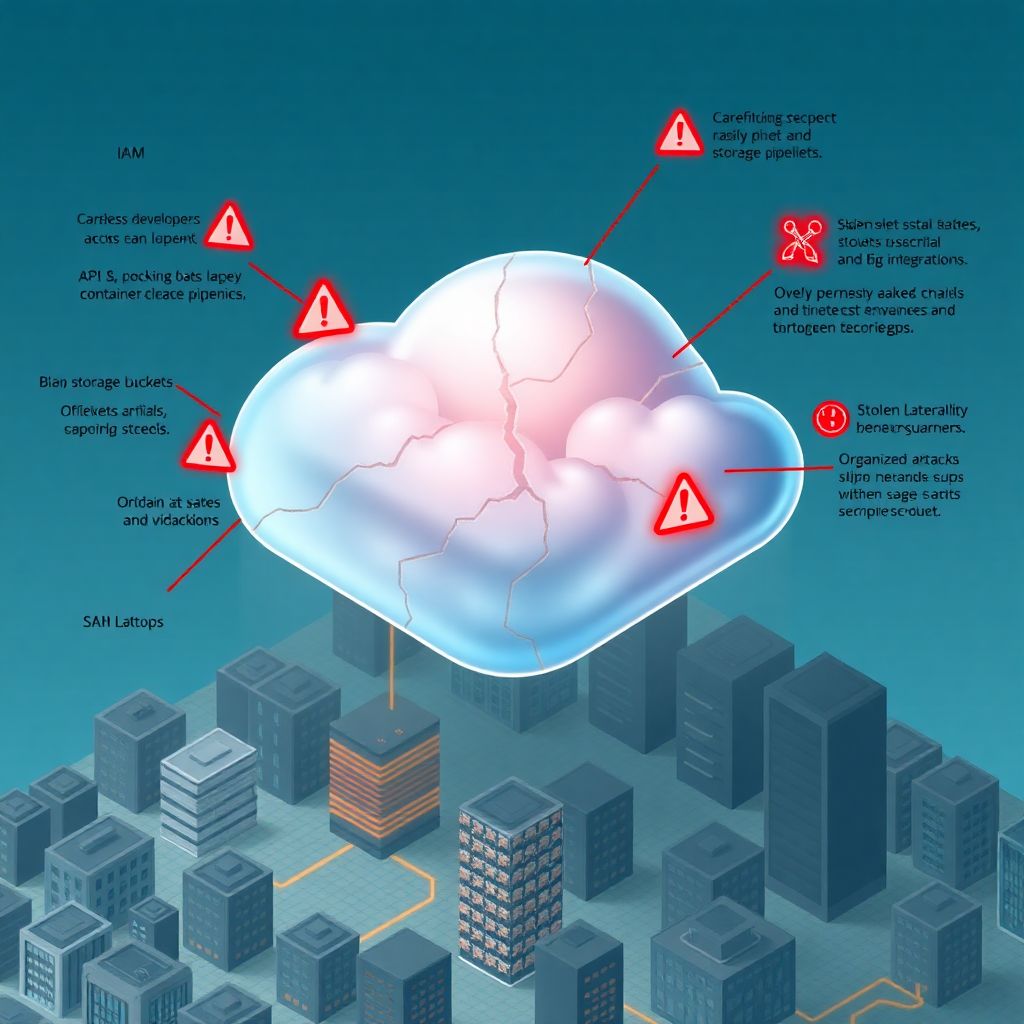

Iam: designing secure identities and permissions in multi-account cloud environments

Por que IAM em ambientes multi-conta é outro jogo completamente diferente Quando você sai de uma única conta de nuvem e entra num cenário com dezenas (ou centenas) de contas, o assunto identidade e permissão muda de patamar. Aquilo que funcionava como “um conjunto de policies bem escrito” deixa de escalar, e pequenos erros de…

-

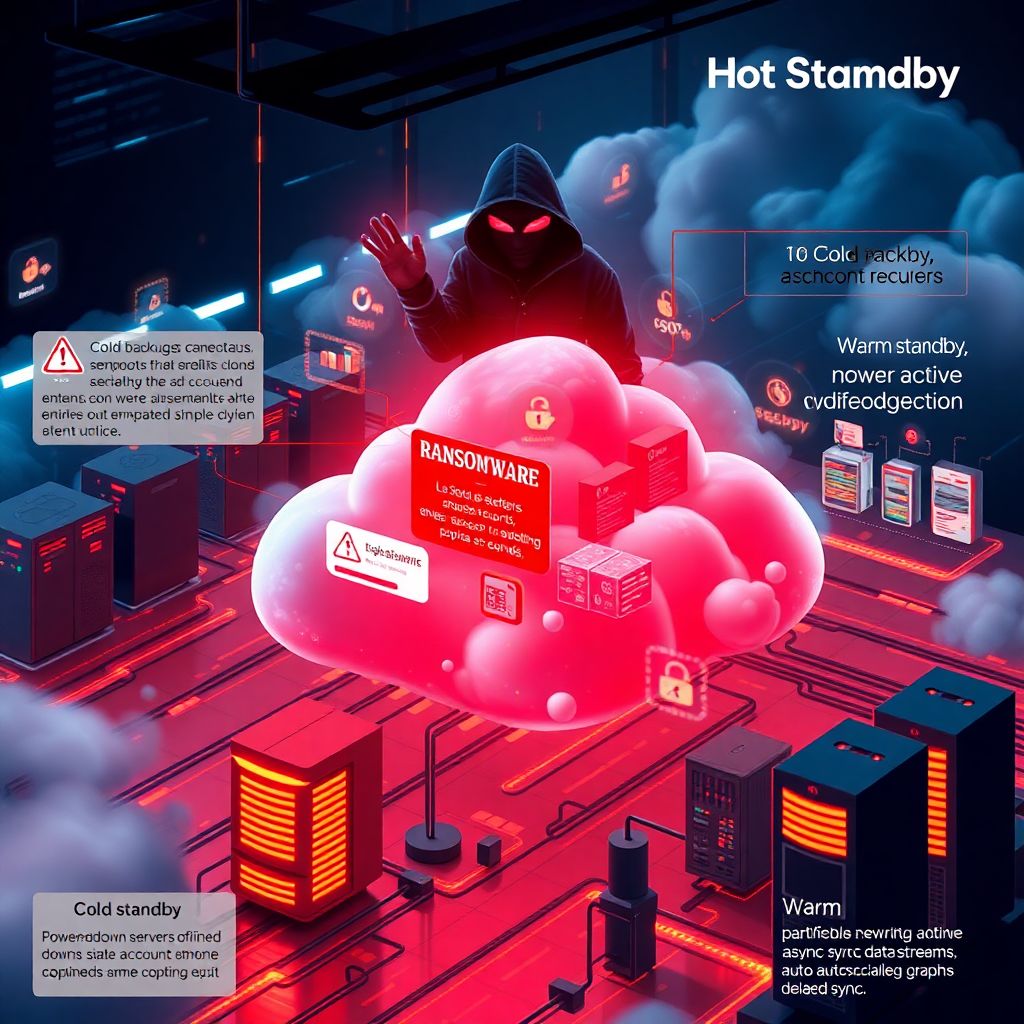

Cloud backups and disaster recovery: designing resilient strategies to prevent failures

Por que backup em cloud hoje é questão de sobrevivência Quando você ouve “backups e recuperação de desastres em cloud”, parece algo distante até o dia em que um ransomware paralisa o faturamento ou uma falha humana apaga um banco de produção. Em ambientes modernos, não basta ter cópias de dados: é preciso desenhar estratégias…

-

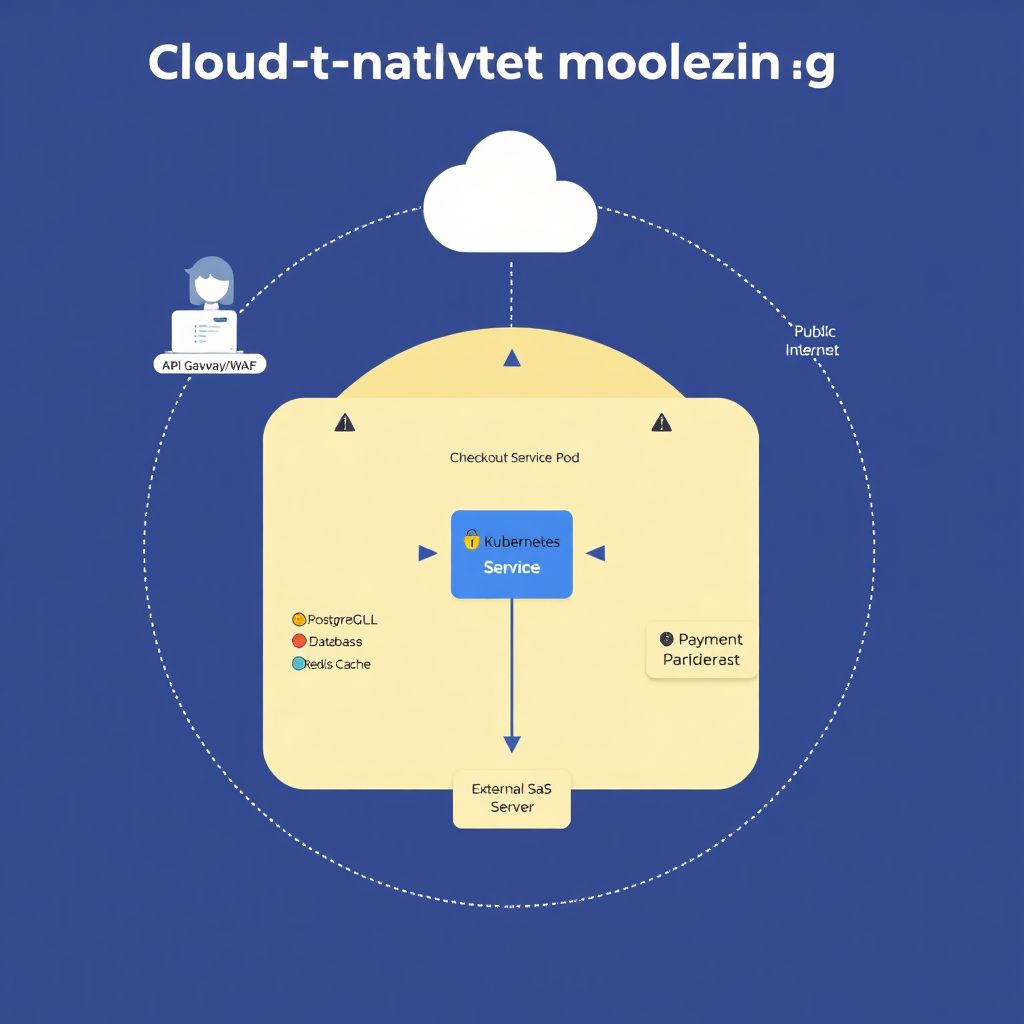

Cloud-native threat modeling: models, checklists and diagram examples

Por que threat modeling em aplicações cloud-native é diferente Cloud-native mudou o jogo. Microservices, Kubernetes, serverless, CI/CD em alta velocidade. Tudo isso é ótimo para entrega contínua — e péssimo para quem ainda faz segurança “no fim do projeto”. Threat modeling para aplicações cloud-native precisa acompanhar essa velocidade. Não dá para passar 3 semanas desenhando…