Categoria: Artigos

-

Protecting privileged cloud accounts with Mfa, rotation and just-in-time audited access

Protecting privileged accounts in cloud providers means combining strong identity hygiene, multi‑factor authentication (MFA), automated credential rotation, just‑in‑time (JIT) elevation and detailed auditing. The goal is to reduce the blast radius of compromise while keeping administrators productive. Each control has different deployment effort and residual risk, so you must balance them deliberately. Essential controls for…

-

Cloud encryption at rest and in transit: provider-managed vs customer keys

Use provider-managed keys for most low-to-medium risk workloads where speed, cost and simplicity matter more than granular control. Prefer customer-managed keys and BYOK when dealing with sensitive data, strict LGPD or sector regulation, cross-cloud strategies, or explicit client contracts that demand independent control over cloud encryption keys and detailed auditing. Operational summary: encryption choices in…

-

Serverless Api security: common threats, auth patterns and mitigation examples

Serverless API security in pt_BR environments depends on strong identity, least privilege, and tight observability around every function and endpoint. Focus on robust authentication and authorization, encrypted tokens with rotation, proteção contra ameaças comuns em apis rest serverless via WAF and rate‑limits, secure CI/CD, and ferramentas para segurança e monitoramento de apis serverless fully integrated….

-

Security risks in migrating on-premise workloads to cloud: It checklist

To map security risks in a migração de workloads para nuvem segurança scenario, start by classifying workloads, modeling threats on each migration path, and validating network, identity, data and operations controls. Use a structured checklist, evidences and simple tools so intermediate teams in Brazil can execute a safe, auditable migration. Primary security domains to map…

-

Cloud instance hardening guide for Aws, azure and Gcp from Ssh to keys

Por que hardening em cloud ficou tão sério depois de 2020 Se você voltar mentalmente para a era dos data centers físicos, “segurança” significava muito cabo, firewall perimetral e um rack trancado. Quando AWS e depois Azure e GCP ganharam tração, muita gente apenas “levantou e migrou” as mesmas práticas, ignorando que na nuvem tudo…

-

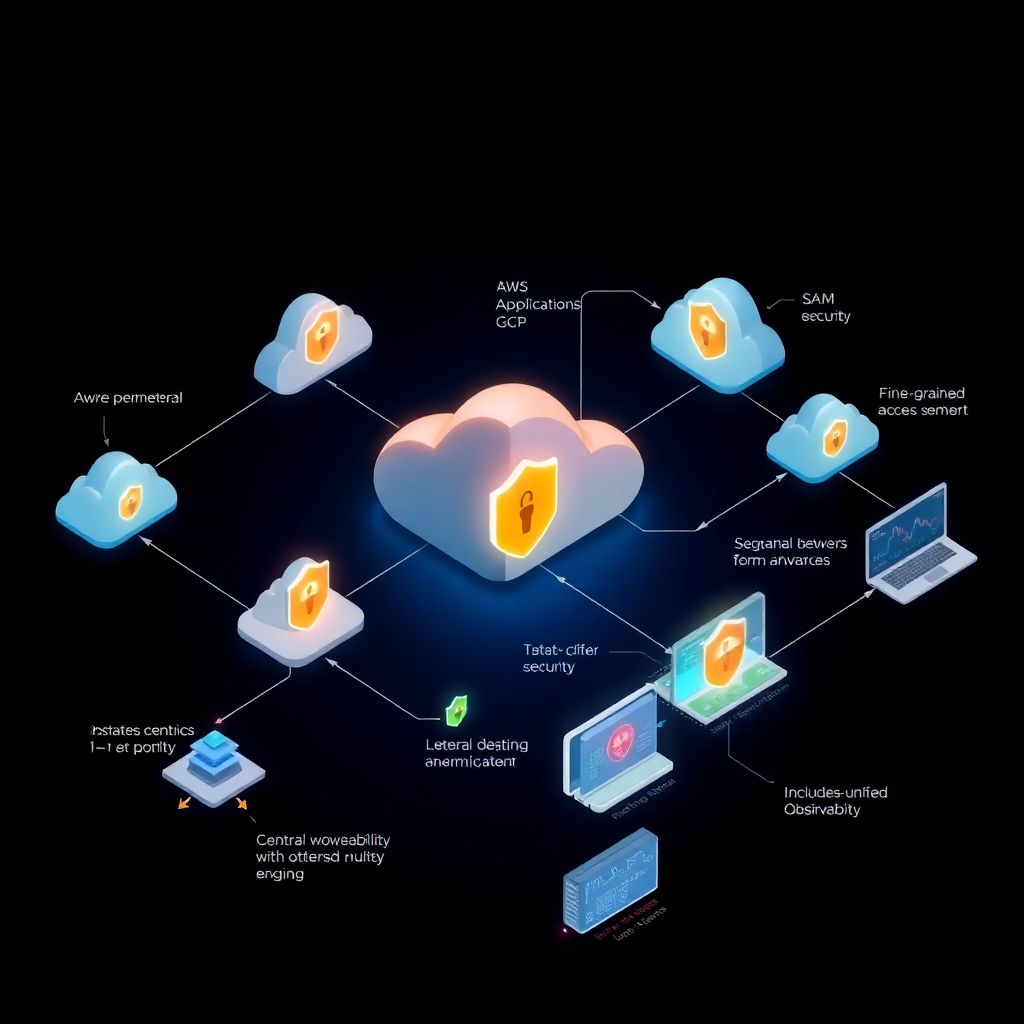

Zero trust in the cloud: implementing least-trust architecture in multi-cloud environments

Por que Zero Trust na nuvem multi cloud virou assunto obrigatório Em poucos anos, sair de um único provedor para um cenário de Zero Trust na nuvem multi cloud deixou de ser “inovação” e virou simples necessidade. Empresas misturam AWS, Azure, GCP e ainda levam em conta SaaS críticos, o que desmonta completamente a velha…

-

Continuous cloud monitoring: logging, Siem and real-time threat detection

Understanding continuous cloud monitoring Continuous monitoring in the cloud is less about shiny dashboards and more about building a nervous system for your entire infrastructure. Logs, metrics, traces and security events flow together so you can spot weird behavior before it becomes an incident. When people talk about *monitoramento contínuo na nuvem siem*, they mean…

-

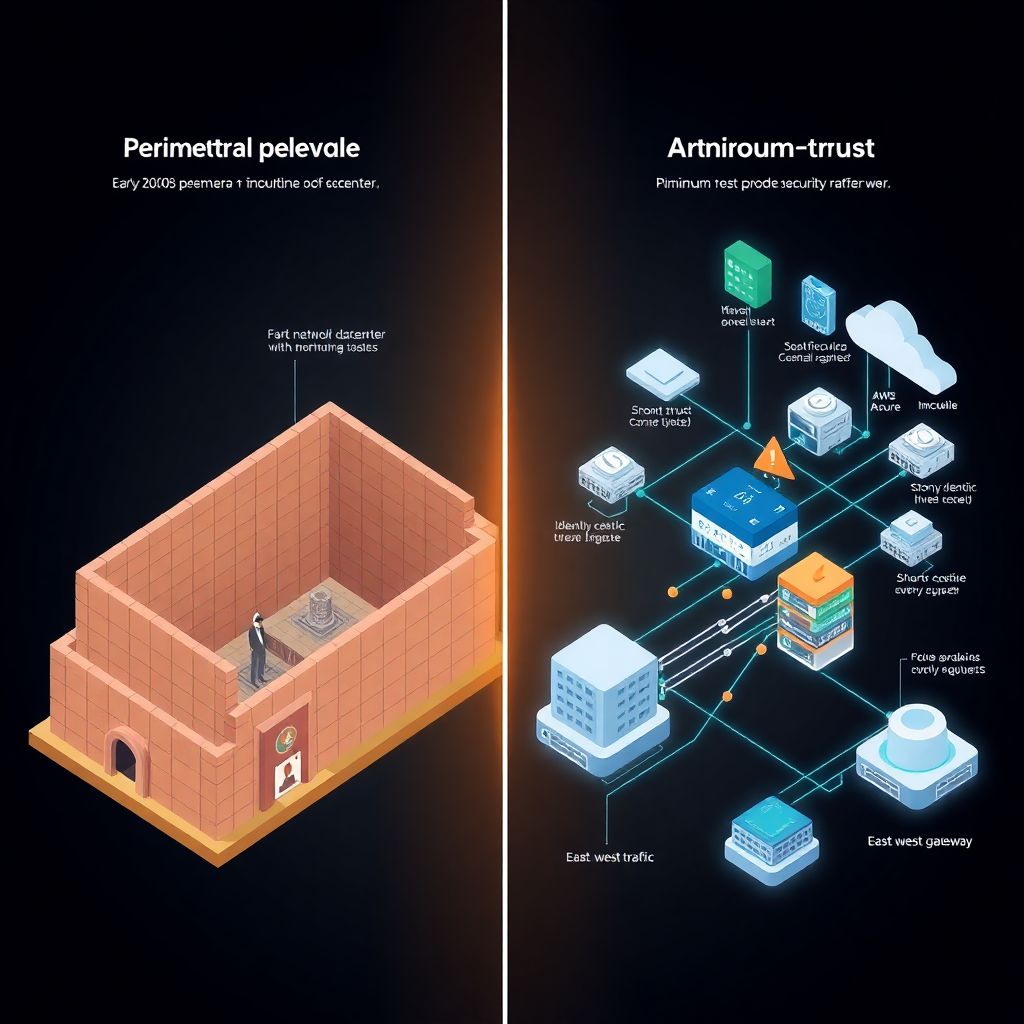

Zero trust in the cloud: how to implement a minimal trust model in multicloud

From perimeter firewalls to zero trust na nuvem Back in the 2000s, most companies trusted anything inside the corporate LAN and distrusted only the “outside”. VPNs, firewalls and IDS formed a hard edge, while workloads stayed concentraded in one datacenter. Around 2015, as AWS, Azure and GCP gained mass adoption, attackers began targeting identity, APIs…

-

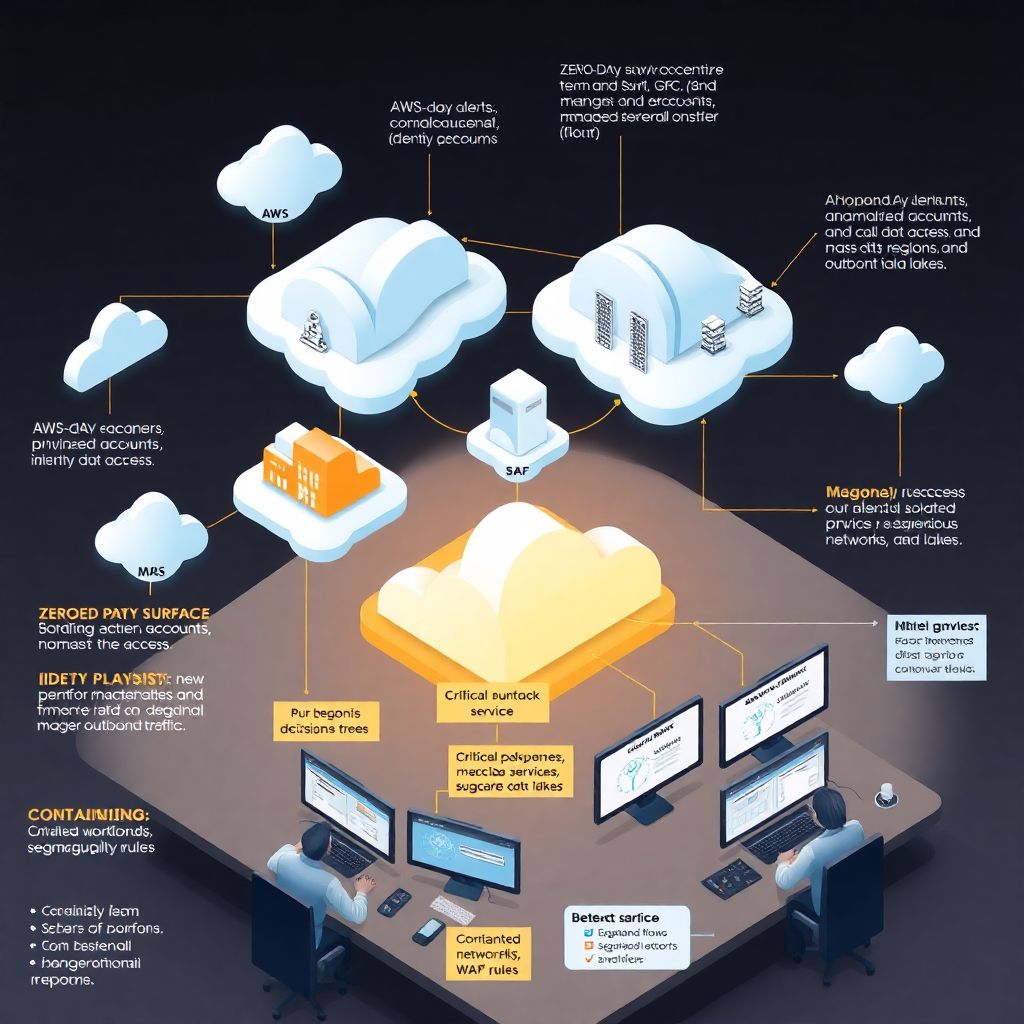

Zero-day in managed cloud services: how to monitor, respond and inform business

Why zero-days in managed cloud are a different beast Zero-day flaws are scary anywhere, but in managed cloud services they hit differently. You’re not just dealing with your own stack; you also depend on your provider, your MSSP, and often several third‑party platforms. When a zero-day pops up, you need to know very quickly: are…

-

Managed Waf comparison: reviewing tools from leading cloud providers

Why managed WAFs matter in 2026 In 2026, most web attacks never even reach your app; they die at the edge, inside a managed WAF. Cloud providers turned WAF into a kind of “security CDN layer”: always‑on, globally distributed and deeply integrated with identity, APIs and observability. Instead of managing rule engines and patches, teams…